ATM ”jackpotting” – en sofistikerad brottslighet där tjuvar installerar skadlig mjukvara och / eller hårdvara i bankomater som tvingar maskinerna att spotta ut enorma volymer av kontanter på begäran – har länge varit ett hot mot banker i Europa och Asien, men dessa attacker har på något sätt undvikit amerikanska ATM-operatörer. Men det ändrades i veckan efter att USA:s Secret Service i tysthet började varna finansinstitut om att jackpotting-attacker nu har upptäckts mot uttagsautomater här i USA.

För att genomföra en jackpotting-attack måste tjuvarna först få fysiskt tillträde till uttagsautomaten. Därifrån kan de använda skadlig kod eller specialiserad elektronik – ofta en kombination av båda – för att kontrollera bankomatens funktion.

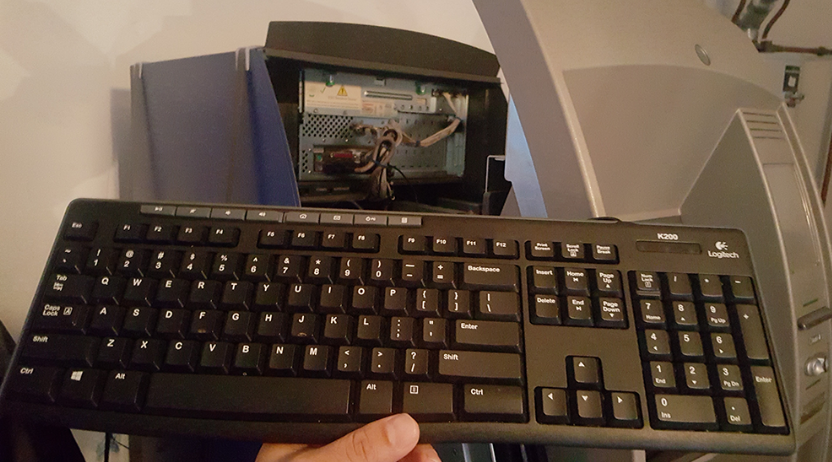

Ett tangentbord som är kopplat till bankomatens port. Bild: Bilder: FireEye

Den 21 januari 2018 började KrebsOnSecurity höra rykten om jackpotting-attacker, även kända som ”logiska attacker”, som drabbar amerikanska bankomatoperatörer. Jag tog snabbt kontakt med bankomatjätten NCR Corp. för att se om de hade hört något. NCR sa då att man hade fått obekräftade rapporter, men ännu inget konkret.

Den 26 januari skickade NCR ett meddelande till sina kunder om att man hade fått rapporter från Secret Service och andra källor om jackpotting-attacker mot uttagsautomater i USA.

”Även om det för närvarande verkar som om dessa attacker är inriktade på uttagsautomater som inte är från NCR, så är logiska attacker ett problem som gäller för hela branschen”, står det i NCR:s meddelande. ”Detta är de första bekräftade fallen av förluster på grund av logiska attacker i USA. Detta bör ses som en uppmaning att vidta lämpliga åtgärder för att skydda sina uttagsautomater mot dessa former av angrepp och mildra eventuella konsekvenser.”

NCR:s memo nämner inte vilken typ av jackpotting malware som används mot amerikanska uttagsautomater. Men en källa nära saken säger att Secret Service varnar för att organiserade kriminella gäng har attackerat fristående bankomater i USA med hjälp av ”Ploutus.D”, en avancerad stam av jackpotting malware som upptäcktes för första gången 2013.

Enligt denna källa – som bad om att förbli anonym eftersom han inte fick tillåtelse att uttala sig offentligt – har Secret Service fått trovärdig information om att skurkar aktiverar så kallade ”cash out crews” för att angripa framladdade bankomater tillverkade av bankomatleverantören Diebold Nixdorf.

Källan säger att Secret Service varnar för att tjuvar verkar rikta in sig på Opteva 500- och 700-seriernas Dielbold-automater med hjälp av skadlig kod Ploutus.D i en serie samordnade attacker under de senaste tio dagarna, och att det finns bevis för att ytterligare attacker planeras i hela landet.

”De fristående uttagsautomater som är måltavlor är rutinmässigt placerade i apotek, stora butiker och drive-thru-automater”, står det i en konfidentiell varning från Secret Service som skickats till flera finansinstitut och som KrebsOnSecurity har fått tillgång till. ”Under tidigare attacker klädde sig bedragare som tekniker för uttagsautomater och kopplade en bärbar dator med en spegelbild av uttagsautomatens operativsystem tillsammans med en mobil enhet till den målinriktade uttagsautomaten.”

Diebold, som nåddes för en kommentar, delade med sig av en varning som skickades till kunderna i fredags och som varnade för potentiella jackpotting-attacker i USA. Diebolds varning bekräftar att attackerna hittills tycks rikta sig mot frontladdade Opteva-automater.

”Liksom i Mexiko förra året innebär angreppssättet en rad olika steg för att övervinna säkerhetsmekanismen och auktoriseringsprocessen för att ställa in kommunikationen med automaten”, står det i Diebolds säkerhetsvarning. En kopia av hela Diebolds varning, komplett med råd om hur man kan mildra dessa attacker, finns här (PDF).

I Secret Services varning förklarar Secret Service att angriparna vanligtvis använder ett endoskop – ett smalt, flexibelt instrument som traditionellt används inom medicinen för att ge läkare en titt in i människokroppen – för att lokalisera den inre delen av uttagsautomaten där de kan fästa en sladd som gör det möjligt för dem att synkronisera sin bärbara dator med uttagsautomatens dator.

Ett endoskop som är gjort för att fungera i tandem med en mobil enhet. Källa: gadgetsforgeeks.com.au

”När detta är klart kontrolleras uttagsautomaten av bedragarna och uttagsautomaten kommer att visas som ur funktion för potentiella kunder”, står det i Secret Services konfidentiella varning.

I detta skede kontaktar den eller de skurkar som installerar det skadliga programmet medkonspiratörer som kan fjärrstyra uttagsautomaterna och tvinga maskinerna att lämna ut kontanter.

”Vid tidigare Ploutus.D-attacker har uttagsautomaten kontinuerligt lämnat ut 40 sedlar var 23:e sekund”, står det vidare i varningen. När utdelningscykeln väl startar är det enda sättet att stoppa den att trycka på avbryta på knappsatsen. Annars töms maskinen helt på kontanter, enligt varningen.

En analys av Ploutus.D från 2017 av säkerhetsföretaget FireEye kallade den ”en av de mest avancerade malware-familjerna för uttagsautomater som vi har sett under de senaste åren”.”

”Ploutus upptäcktes för första gången i Mexiko 2013 och gjorde det möjligt för brottslingar att tömma uttagsautomater antingen med hjälp av ett externt tangentbord som är kopplat till automaten eller via sms-meddelande, en teknik som aldrig tidigare hade setts”, skrev Daniel Regalado från FireEye.

Enligt FireEye kräver de Ploutus-attacker som man hittills sett att tjuvarna på något sätt får fysisk tillgång till en uttagsautomat – antingen genom att plocka upp låsen, använda en stulen huvudnyckel eller på annat sätt ta bort eller förstöra en del av automaten.

Regalado säger att de brottsligas gäng som vanligtvis är ansvariga för dessa attacker använder ”penningmugglare” för att genomföra attackerna och suga ut kontanter från uttagsautomater. Termen avser operatörer på låg nivå inom en kriminell organisation som tilldelas högriskjobb, till exempel att installera skimmers i bankomater och på annat sätt fysiskt manipulera kontantautomater.

”Därifrån kan angriparna fästa ett fysiskt tangentbord för att ansluta sig till automaten och en aktiveringskod som tillhandahålls av chefen som ansvarar för operationen för att kunna ta ut pengar från bankomaten”, skriver han. ”När Ploutus väl har satts in i en bankomat gör det möjligt för brottslingar att få ut tusentals dollar på några minuter. Även om det finns en viss risk för att penningmugglaren fångas av kameror, minimerar hastigheten med vilken operationen utförs mugglarens risk.”

I själva verket säger Secret Service memo som min källa delat med sig av att uttagningsgruppen/penningmugglarna vanligtvis tar de utdelade kontanterna och placerar dem i en stor påse. Efter att kontanterna tagits från uttagsautomaten och mulan lämnar platsen återvänder den falska teknikern eller de falska teknikerna till platsen och tar bort sin utrustning från den komprometterade uttagsautomaten.

”Det sista som bedragarna gör innan de lämnar platsen är att koppla in Ethernet-kabeln igen”, står det i varningsmeddelandet.

FireEye sade att alla de exemplar av Ploutus.D som undersöktes var riktade mot Diebold-automater, men varnade för att små ändringar i koden för skadlig kod skulle kunna göra det möjligt att använda den mot 40 olika automattillverkare i 80 länder.

I Secret Services varning står det att uttagsautomater som fortfarande körs med Windows XP är särskilt sårbara, och man uppmanade uttagsautomatoperatörer att uppdatera till en version av Windows 7 för att besegra den här specifika typen av angrepp.

Detta är en historia som utvecklas snabbt och kan komma att uppdateras flera gånger under de kommande dagarna när mer information blir tillgänglig.

Taggar: atm jackpotting, atm logiska attacker, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoskop, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP