Rich Campagna maj 28, 20207 min readSårbarhetshantering

Rich Campagna maj 28, 20207 min readSårbarhetshantering När en ny typ av säkerhetsprodukt kommer ut på marknaden tillhör den vanligtvis inte en definierad ”kategori”. Med tiden, när produkten blir allmänt använd och när nya konkurrenter dyker upp, kommer en kategori att definieras. Analytiker, journalister och ett stort antal yrkesverksamma inom informationssäkerhet börjar referera till dessa produkter på detta sätt, och en snäv definition av kategorin blir allmänt accepterad.

Den stora utmaningen är att dessa definitioner blir inrotade i våra sinnen, och även om företagets behov kommer att förändras med tiden, är definitionen mycket långsammare att förändras. Det är på så sätt som vi hamnar i dumma termer som ”next-gen firewall”, en produktkategori som har funnits i tio år, men som ändå på något sätt är next-gen.

Detta gäller även för sårbarhetshantering och sårbarhetsskannrar. Enligt ordboken är en sårbarhet ”egenskapen eller tillståndet att vara utsatt för möjligheten att bli attackerad eller skadad, antingen fysiskt eller känslomässigt”. Detta är ett mycket brett begrepp. Men på något sätt har vi inom infosektorn kommit att snävt förknippa en sårbarhet med okontrollerad programvara och felkonfigurationer.

Anledningen är att för mer än 20 år sedan (tänk pre-Google), när de traditionella leverantörerna av sårbarhetshantering startade sin verksamhet, fokuserade de på okontrollerad programvara och felkonfigurationer, och pressen och analytiker gav denna funktionalitet beteckningen ”sårbarhetshantering”, och här är vi nu, två decennier senare, och lever med den definitionen. Vi har till och med ett standardiserat klassificeringssystem för allvarlighetsgrad, CVSS-poäng, som endast hanterar denna snäva definition.

Problemet är att alla sårbarheter inte är en CVE med motsvarande CVSS-poäng.

De nio typerna av säkerhetssårbarheter:

- Oatchad mjukvara – Oatchade sårbarheter gör det möjligt för angripare att köra skadlig kod genom att utnyttja ett känt säkerhetsfel som inte har lagats. Motståndaren kommer att försöka undersöka din miljö för att leta efter system som inte är patchade och sedan angripa dem direkt eller indirekt. –

- Felkonfigurationer – Systemfelkonfigurationer (t.ex. tillgångar som kör onödiga tjänster eller med sårbara inställningar som oförändrade standardinställningar) kan utnyttjas av angripare för att bryta sig in i ditt nätverk. Motståndaren kommer att försöka undersöka din miljö för att leta efter system som kan äventyras på grund av någon felkonfiguration och sedan angripa dem direkt eller indirekt.

- Svaga referenser – En angripare kan använda sig av ordboksattacker eller brute force-attacker för att försöka gissa sig till svaga lösenord, som sedan kan användas för att få åtkomst till system i ditt nätverk.

- Phishing, Web & Ransomware – Angreppare använder sig av phishing för att få användare att oavsiktligt köra skadlig kod och därigenom äventyra ett system, ett konto eller en session. Motståndaren skickar en länk eller en skadlig bifogad fil via e-post (eller annat meddelandesystem) till användarna, ofta tillsammans med en text/bild som lockar dem att klicka.

- Förtroendeförhållande – Angripare kan utnyttja förtroendekonfigurationer som har inrättats för att tillåta eller förenkla åtkomst mellan system (t.ex. monterade hårddiskar, fjärrstyrda tjänster) för att sprida sig över ditt nätverk. Efter att ha fått tillgång till ett system kan motståndaren sedan fortsätta att bryta sig in i andra system som implicit litar på det ursprungligen komprometterade systemet.

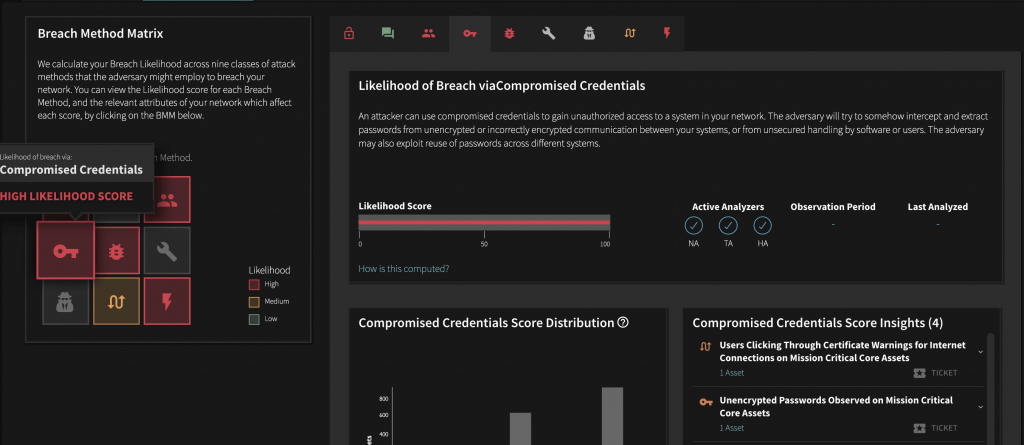

- Komprometterade autentiseringsuppgifter – En angripare kan använda komprometterade autentiseringsuppgifter för att få obehörig tillgång till ett system i ditt nätverk. Motståndaren försöker på något sätt fånga upp och utvinna lösenord från okrypterad eller felaktigt krypterad kommunikation mellan dina system, eller från osäker hantering av programvara eller användare. Motståndaren kan också utnyttja återanvändning av lösenord i olika system.

- Illvillig insider – En anställd eller leverantör som kan ha tillgång till era kritiska system kan besluta sig för att utnyttja sin tillgång för att stjäla eller förstöra information eller försämra dem. Detta är särskilt viktigt för privilegierade användare och kritiska system.

- Missing/Poor Encryption – Med attacker på Missing/Poor Encryption kan en angripare avlyssna kommunikationen mellan system i ditt nätverk och stjäla information. Angriparen kan avlyssna okrypterad eller dåligt krypterad information och kan sedan extrahera kritisk information, utge sig för att vara en av sidorna och eventuellt föra in falsk information i kommunikationen mellan systemen.

- Zero-dagars & Okända metoder – Zero-dagars är specifika sårbarheter i mjukvara som är kända för motståndaren men för vilka det inte finns någon lösning tillgänglig, ofta på grund av att felet inte har rapporterats till leverantören av det sårbara systemet. Motståndaren kommer att försöka undersöka din miljö och leta efter system som kan äventyras med hjälp av den Zero Day-exploit de har, och sedan angripa dem direkt eller indirekt.

Balbix undersöker alla nio klasser av sårbarheter och beräknar automatiskt och kontinuerligt sannolikheten för intrång via varje klass för varje tillgång i ditt nätverk. Resultatet mappas till Balbix Breach Method-matrisen och används som en del av riskberäkningsresultatet som ger användbara, prioriterade insikter för att hjälpa ditt team att maximera cyberresiliens.