„Jackpotting” la bancomate – o infracțiune sofisticată prin care hoții instalează software și/sau hardware malițios la bancomate care forțează aparatele să scuipe volume uriașe de numerar la cerere – reprezintă de mult timp o amenințare pentru băncile din Europa și Asia, însă aceste atacuri au scăpat cumva operatorilor de bancomate din SUA. Dar toate acestea s-au schimbat săptămâna aceasta, după ce Serviciul Secret al SUA a început să avertizeze în mod discret instituțiile financiare că au fost observate acum atacuri de tip jackpotting care vizează bancomate aici, în Statele Unite.

Pentru a efectua un atac de tip jackpotting, hoții trebuie mai întâi să obțină acces fizic la bancomat. De acolo, ei pot folosi programe malware sau electronice specializate – adesea o combinație a celor două – pentru a controla operațiunile bancomatului.

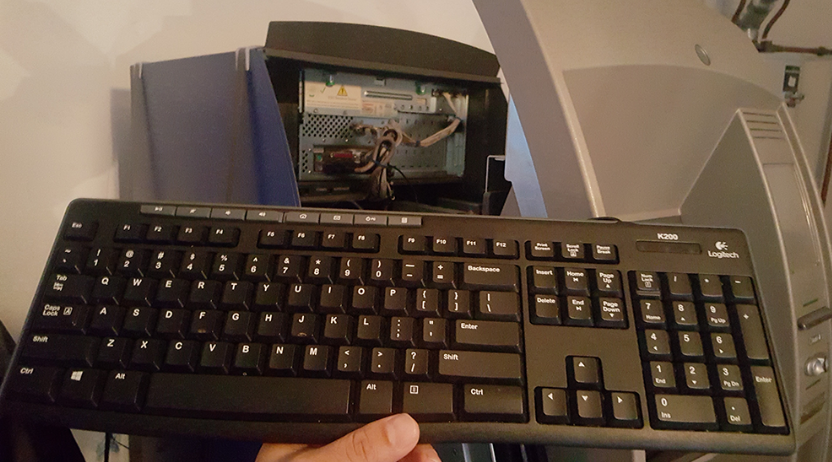

O tastatură atașată la portul bancomatului. Imagine: FireEye

La 21 ianuarie 2018, KrebsOnSecurity a început să audă zvonuri despre atacurile de jackpotting, cunoscute și sub numele de „atacuri logice”, care lovesc operatorii de ATM din SUA. Am contactat rapid gigantul ATM NCR Corp. pentru a vedea dacă au auzit ceva. NCR a spus atunci că a primit rapoarte neconfirmate, dar nimic concret încă.

La 26 ianuarie, NCR a trimis un avertisment clienților săi, spunând că a primit rapoarte de la Secret Service și din alte surse despre atacuri de jackpotting împotriva ATM-urilor din Statele Unite.

„Deși în prezent acestea par să se concentreze asupra ATM-urilor care nu sunt de la NCR, atacurile logice sunt o problemă la nivelul întregii industrii”, se arată în alerta NCR. „Acestea reprezintă primele cazuri confirmate de pierderi cauzate de atacuri logice în SUA. Acest lucru ar trebui tratat ca un apel la acțiune pentru a lua măsuri adecvate pentru a-și proteja ATM-urile împotriva acestor forme de atac și pentru a atenua orice consecințe.”

Memoriul NCR nu menționează tipul de malware de jackpotting folosit împotriva ATM-urilor din SUA. Dar o sursă apropiată a spus că Secret Service avertizează că bandele de infractori organizați au atacat bancomatele autonome din Statele Unite folosind „Ploutus.D”, o tulpină avansată de malware de jackpotting reperat pentru prima dată în 2013.

Potrivit acelei surse – care a cerut să rămână anonimă deoarece nu a fost autorizată să vorbească în mod oficial – Secret Service a primit informații credibile potrivit cărora infractorii activează așa-numitele „echipe de scoatere a banilor” pentru a ataca bancomatele cu încărcare frontală fabricate de furnizorul de bancomate Diebold Nixdorf.

Sursa a declarat că Secret Service avertizează că hoții par să vizeze ATM-urile Dielbold din seriile Opteva 500 și 700 folosind malware-ul Ploutus.D într-o serie de atacuri coordonate în ultimele 10 zile și că există dovezi că sunt planificate și alte atacuri în întreaga țară.

„Bancomatele autonome vizate sunt în mod obișnuit amplasate în farmacii, magazine cu amănuntul de mari dimensiuni și bancomate de tip drive-thru”, se arată într-o alertă confidențială a Secret Service trimisă către mai multe instituții financiare și obținută de KrebsOnSecurity. „În timpul atacurilor anterioare, escrocii s-au deghizat în tehnicieni de bancomate și au atașat la bancomatul vizat un computer portabil cu o imagine în oglindă a sistemului de operare al bancomatului, împreună cu un dispozitiv mobil.”

Contactat pentru comentarii, Diebold a împărtășit o alertă pe care a trimis-o clienților vineri, avertizând cu privire la potențiale atacuri de jackpotting în Statele Unite. Alerta Diebold confirmă că atacurile de până acum par să vizeze bancomatele Opteva cu încărcare frontală.

„Ca și în Mexic anul trecut, modul de atac implică o serie de pași diferiți pentru a depăși mecanismul de securitate și procesul de autorizare pentru stabilirea comunicării cu distribuitorul”, se arată în alerta de securitate Diebold. O copie a întregii alerte Diebold, însoțită de sfaturi privind modul de atenuare a acestor atacuri, este disponibilă aici (PDF).

Alerta Secret Service explică faptul că atacatorii folosesc de obicei un endoscop – un instrument subțire și flexibil folosit în mod tradițional în medicină pentru a le permite medicilor să privească în interiorul corpului uman – pentru a localiza partea internă a bancomatului unde pot atașa un cablu care le permite să își sincronizeze laptopul cu computerul bancomatului.

Un endoscop realizat pentru a funcționa în tandem cu un dispozitiv mobil. Sursa: gadgetsforgeeks.com.au

„Odată ce acest lucru este finalizat, bancomatul este controlat de către escroci, iar bancomatul va apărea în afara serviciului pentru potențialii clienți”, se arată în alerta confidențială a Secret Service.

În acest moment, escrocul (escrocii) care instalează malware-ul va (vor) contacta co-conspiratorii care pot controla de la distanță bancomatele și forța aparatele să distribuie numerar.

„În atacurile anterioare Ploutus.D, bancomatul a distribuit în mod continuu cu o rată de 40 de bancnote la fiecare 23 de secunde”, continuă alerta. Odată ce ciclul de distribuire a început, singura modalitate de a-l opri este să apăsați butonul de anulare de pe tastatură. În caz contrar, aparatul este complet golit de numerar, potrivit alertei.

O analiză din 2017 a Ploutus.D realizată de firma de securitate FireEye a numit-o „una dintre cele mai avansate familii de malware pentru ATM-uri pe care le-am văzut în ultimii ani.”

„Descoperit pentru prima dată în Mexic în 2013, Ploutus le-a permis infractorilor să golească bancomatele folosind fie o tastatură externă atașată la aparat, fie prin intermediul unui mesaj SMS, o tehnică care nu mai fusese văzută până atunci”, a scris Daniel Regalado de la FireEye.

Potrivit FireEye, atacurile Ploutus observate până în prezent presupun ca hoții să obțină cumva acces fizic la un bancomat – fie prin forțarea încuietorilor acestuia, fie prin utilizarea unei chei principale furate, fie prin îndepărtarea sau distrugerea în alt mod a unei părți a aparatului.

Regalado spune că bandele de infractori responsabile în mod obișnuit de aceste atacuri desfășoară „catâri de bani” pentru a efectua atacurile și pentru a sifona numerar din bancomate. Termenul se referă la operatorii de nivel scăzut din cadrul unei organizații criminale cărora li se atribuie sarcini cu risc ridicat, cum ar fi instalarea de skimmere pentru bancomate și manipularea fizică a bancomatelor.

„De acolo, atacatorii pot ataca o tastatură fizică pentru a se conecta la aparat și un cod de activare furnizat de șeful care se ocupă de operațiune pentru a distribui bani de la bancomat”, a scris el. „Odată implementat la un bancomat, Ploutus face posibil ca infractorii să obțină mii de dolari în câteva minute. Deși există anumite riscuri ca „money mule” să fie prins de camerele de luat vederi, viteza cu care se desfășoară operațiunea minimizează riscul pentru „mule”.”

De fapt, memorandumul Secret Service împărtășit de sursa mea spune că echipa de scoatere a banilor/milele de bani iau de obicei banii distribuiți și îi pun într-o pungă mare. După ce banii sunt scoși din bancomat și mula pleacă, tehnicianul sau tehnicienii falși se întorc la fața locului și își scot echipamentul din bancomatul compromis.

„Ultimul lucru pe care escrocii îl fac înainte de a părăsi locul este să conecteze din nou cablul Ethernet”, se menționează în alertă.

FireEye a declarat că toate mostrele de Ploutus.D pe care le-a examinat vizau bancomatele Diebold, dar a avertizat că mici modificări ale codului malware-ului ar putea permite ca acesta să fie folosit împotriva a 40 de furnizori diferiți de bancomate din 80 de țări.

Alerta Secret Service spune că bancomatele care încă funcționează cu Windows XP sunt deosebit de vulnerabile și a îndemnat operatorii de bancomate să se actualizeze la o versiune de Windows 7 pentru a învinge acest tip specific de atac.

Aceasta este o știre care se dezvoltă rapid și poate fi actualizată de mai multe ori în următoarele câteva zile, pe măsură ce mai multe informații devin disponibile.

Tags: jackpotting atm, atacuri logice atm, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscop, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP

.