Rich Campagna 28 mai 20207 min readVulnerability Management

Rich Campagna 28 mai 20207 min readVulnerability Management Când un nou tip de produs de securitate ajunge pe piață, acesta nu aparține de obicei unei „categorii” definite. În timp, pe măsură ce produsul capătă o utilizare pe scară largă și apar noi concurenți, se va defini o categorie. Analiștii, jurnaliștii și o gamă largă de profesioniști din domeniul infosec încep să se refere la aceste produse în acest fel, iar o definiție îngustă a acelei categorii devine acceptată în mod obișnuit.

Provocarea este că aceste definiții se înrădăcinează în mințile noastre și, deși nevoile întreprinderii se vor schimba în timp, definiția se schimbă mult mai lent. Acesta este modul în care ajungem la termeni stupizi, cum ar fi „firewall de ultimă generație”, o categorie de produse care există de 10 ani, dar care este încă cumva de ultimă generație.

Acest lucru este valabil și în cazul gestionării vulnerabilităților și al scanerelor de vulnerabilități. Conform dicționarului, o vulnerabilitate este: „calitatea sau starea de a fi expus la posibilitatea de a fi atacat sau rănit, fie fizic, fie emoțional”. Acesta este un termen foarte larg. Cu toate acestea, cumva, în infosec, am ajuns să asociem în mod restrâns o vulnerabilitate cu software-ul fără patch-uri și cu configurațiile greșite.

Motivul este că acum peste 20 de ani (gândiți-vă înainte de Google), când furnizorii tradiționali de gestionare a vulnerabilităților își făceau debutul, aceștia s-au concentrat pe software-ul fără patch-uri și pe configurațiile greșite, presa și analiștii au catalogat această funcționalitate drept „gestionarea vulnerabilităților” și iată-ne două decenii mai târziu trăind cu această definiție. Avem chiar și un sistem standard de facto de clasificare a severității, scorurile CVSS, care se ocupă doar de această definiție îngustă.

Problema este că nu fiecare vulnerabilitate este un CVE cu un scor CVSS corespunzător.

Cele 9 tipuri de vulnerabilități de securitate:

- Software nepotrivit – Vulnerabilitățile nepotrivite permit atacatorilor să ruleze un cod malițios prin valorificarea unui bug de securitate cunoscut care nu a fost corectat. Adversarul va încerca să sondeze mediul dvs. în căutarea sistemelor nepatchate și apoi le va ataca direct sau indirect. –

- Configurare eronată – Configurațiile eronate ale sistemului (de exemplu, active care rulează servicii inutile sau cu setări vulnerabile, cum ar fi setările implicite neschimbate) pot fi exploatate de atacatori pentru a pătrunde în rețeaua dumneavoastră. Adversarul va încerca să vă sondeze mediul în căutarea sistemelor care pot fi compromise din cauza unor configurații greșite și apoi le va ataca direct sau indirect.

- Credențiale slabe – Un atacator poate utiliza atacuri de dicționar sau de forță brută pentru a încerca să ghicească parolele slabe, care pot fi apoi folosite pentru a obține acces la sistemele din rețeaua dumneavoastră.

- Phishing, Web & Ransomware – Phishing-ul este folosit de atacatori pentru a determina utilizatorii să execute din greșeală un anumit cod malițios și, astfel, să compromită un sistem, un cont sau o sesiune. Adversarul va trimite utilizatorilor dvs. un link sau un atașament malițios prin e-mail (sau alt sistem de mesagerie), adesea alături de un text/imagine care îi determină să facă clic.

- Relații de încredere – Atacatorii pot exploata configurațiile de încredere care au fost stabilite pentru a permite sau simplifica accesul între sisteme (de exemplu, unități montate, servicii la distanță) pentru a se propaga în rețeaua dvs. Adversarul, după ce a obținut acces la un sistem, poate trece apoi la încălcarea altor sisteme care au încredere implicită în sistemul compromis inițial.

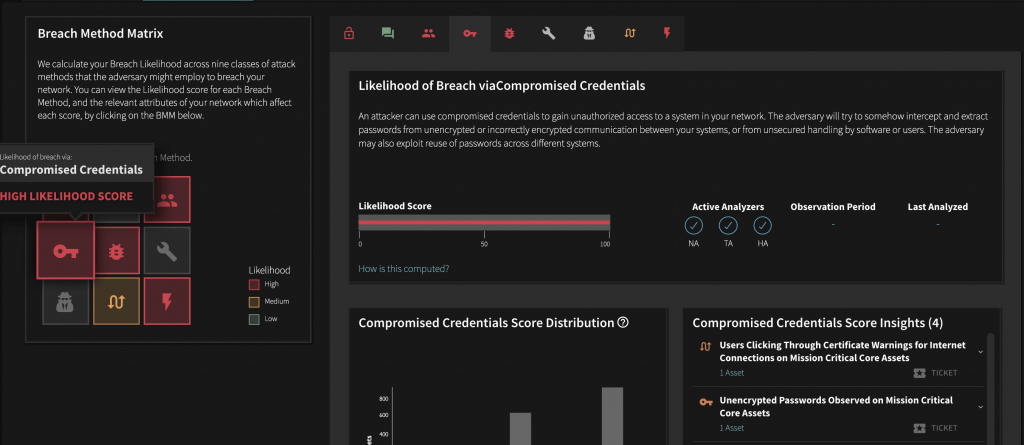

- Credențiale compromise – Un atacator poate utiliza acreditări compromise pentru a obține acces neautorizat la un sistem din rețeaua dumneavoastră. Adversarul va încerca să intercepteze cumva și să extragă parolele din comunicarea necriptată sau incorect criptată între sistemele dumneavoastră, sau din manipularea nesecurizată de către software sau utilizatori. De asemenea, adversarul poate exploata reutilizarea parolelor între diferite sisteme.

- Insider rău intenționat – Un angajat sau un furnizor care ar putea avea acces la sistemele dumneavoastră critice poate decide să își exploateze accesul pentru a fura sau distruge informații sau pentru a le afecta. Acest lucru este deosebit de important pentru utilizatorii privilegiați și pentru sistemele critice.

- Criptare lipsă/foarte slabă – Cu atacuri privind criptarea lipsă/foarte slabă, un atacator poate intercepta comunicarea între sistemele din rețeaua dumneavoastră și poate fura informații. Atacatorul poate intercepta informații necriptate sau slab criptate și poate apoi să extragă informații critice, să se dea drept una dintre părți și, eventual, să injecteze informații false în comunicarea dintre sisteme.

- Zero-days & Metode necunoscute – Zero days sunt vulnerabilități software specifice cunoscute de adversar, dar pentru care nu este disponibilă o soluție, adesea pentru că bug-ul nu a fost raportat furnizorului sistemului vulnerabil. Adversarul va încerca să sondeze mediul dvs. în căutarea sistemelor care pot fi compromise de exploit-ul de zi zero pe care îl deține și apoi le va ataca direct sau indirect.

Balbix analizează toate cele 9 clase de vulnerabilități, calculând automat și continuu probabilitatea de încălcare prin intermediul fiecărei clase pentru fiecare activ din rețeaua dvs. Rezultatul este pus în corespondență cu matricea Balbix Breach Method și este utilizat ca parte a scorului de calcul al riscului care alimentează informații acționabile și prioritizate pentru a ajuta echipa dvs. să maximizeze reziliența cibernetică.