Rich Campagna 28 de Maio de 20207 min readVulnerability Management

Rich Campagna 28 de Maio de 20207 min readVulnerability Management Quando um novo tipo de produto de segurança chega ao mercado, normalmente não pertence a uma “categoria” definida. Com o tempo, à medida que o produto for sendo amplamente utilizado e que novos concorrentes surgirem, uma categoria será definida. Analistas, jornalistas e uma ampla gama de profissionais de infosec começam a se referir a esses produtos dessa forma, e uma definição restrita dessa categoria torna-se comumente aceita.

O desafio é que essas definições se enraízam em nossas mentes, e embora as necessidades da empresa mudem com o tempo, a definição é muito mais lenta de mudar. É assim que acabamos com termos bobos como “next-gen firewall”, uma categoria de produtos que existe há 10 anos, mas que ainda é de alguma forma next-gen.

Este também é o caso do gerenciamento de vulnerabilidades e scanners de vulnerabilidades. De acordo com o dicionário, uma vulnerabilidade é “a qualidade ou estado de ser exposto à possibilidade de ser atacado ou prejudicado, seja física ou emocionalmente”. Este é um termo muito amplo. No entanto, de alguma forma, em infosec, nós viemos a associar estreitamente uma vulnerabilidade com software não corrigido e configurações erradas.

A razão é que há mais de 20 anos (pense antes do Google), quando os fornecedores tradicionais de gerenciamento de vulnerabilidades estavam começando, eles se concentraram em software não corrigido e configurações erradas, a imprensa e os analistas marcaram esta funcionalidade, “gerenciamento de vulnerabilidades”, e aqui estamos nós 2 décadas depois vivendo com esta definição. Temos até um sistema de classificação de severidade padrão de facto, pontuações CVSS, que lidam apenas com esta definição restrita.

O problema é que nem todas as vulnerabilidades são um CVE com uma pontuação CVSS correspondente.

Os 9 Tipos de Vulnerabilidades de Segurança:

- Software sem patch – Vulnerabilidades sem patch permitem que os atacantes executem um código malicioso aproveitando um bug de segurança conhecido que não foi corrigido. O adversário tentará sondar seu ambiente procurando por sistemas não corrigidos, e então atacá-los direta ou indiretamente. –

- Má configuração – Má configuração do sistema (por exemplo, ativos rodando serviços desnecessários, ou com configurações vulneráveis, como padrões inalterados) pode ser explorada por atacantes para violar sua rede. O adversário tentará sondar seu ambiente procurando por sistemas que possam estar comprometidos devido a alguma má configuração, e então os atacará direta ou indiretamente.

- Weak Credentials – Um atacante pode usar ataques de dicionário ou força bruta para tentar adivinhar senhas fracas, que podem então ser usadas para obter acesso a sistemas em sua rede.

- Phishing, Web & Ransomware – Phishing é usado por atacantes para fazer com que os usuários executem inadvertidamente algum código malicioso, e assim comprometer um sistema, conta ou sessão. O adversário enviará aos seus usuários um link ou anexo malicioso por e-mail (ou outro sistema de mensagens), muitas vezes junto com algum texto/imagem que os incita a clicar.

- Trust Relationship – Os atacantes podem explorar configurações de confiança que foram configuradas para permitir ou simplificar o acesso entre sistemas (por exemplo, unidades montadas, serviços remotos) para propagar através da sua rede. O adversário, depois de obter acesso a um sistema, pode então proceder para violar outros sistemas que confiam implicitamente no sistema originalmente comprometido.

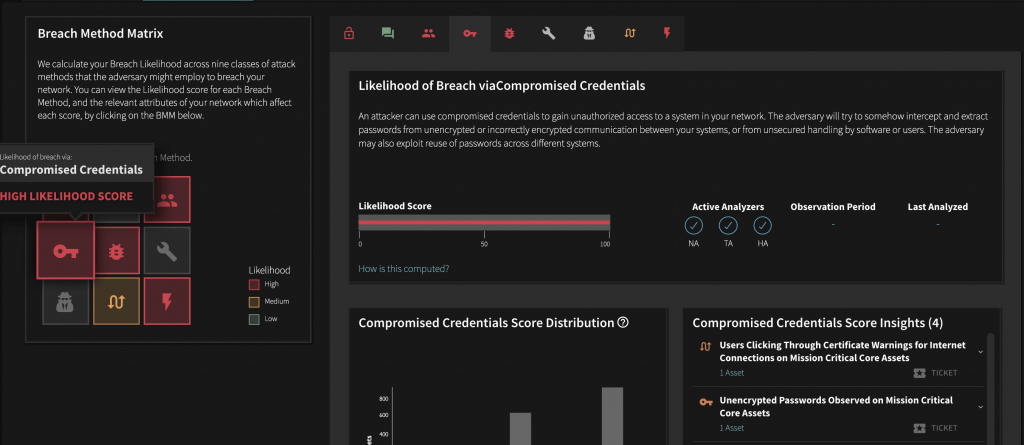

- Credenciais comprometidas – Um atacante pode usar credenciais comprometidas para obter acesso não autorizado a um sistema na sua rede. O adversário tentará de alguma forma interceptar e extrair senhas de comunicação não criptografada ou criptografada incorretamente entre seus sistemas, ou de manipulação não segura por software ou usuários. O adversário também pode explorar a reutilização de senhas em diferentes sistemas.

- Insider Malicioso – Um funcionário ou fornecedor que possa ter acesso aos seus sistemas críticos pode decidir explorar seu acesso para roubar ou destruir informações ou prejudicá-los. Isto é particularmente importante para usuários privilegiados e sistemas críticos.

- Criptografia Falta/Pobre – Com ataques a Criptografia Falta/Pobre, um atacante pode interceptar a comunicação entre sistemas em sua rede e roubar informações. O atacante pode interceptar informações não criptografadas ou mal encriptadas e pode então extrair informações críticas, imitar ambos os lados e possivelmente injetar informações falsas na comunicação entre sistemas.

- Zero-dias & Métodos Desconhecidos – Zero dias são vulnerabilidades específicas de software conhecidas pelo adversário, mas para as quais nenhuma correção está disponível, muitas vezes porque o bug não foi reportado ao fornecedor do sistema vulnerável. O adversário tentará sondar seu ambiente procurando por sistemas que possam ser comprometidos pelo exploit de zero dias que eles têm, e então atacá-los direta ou indiretamente.

Balbix olha para todas as 9 classes de vulnerabilidades, automaticamente e continuamente calculando a probabilidade de violação através de cada classe para cada ativo em sua rede. O resultado é mapeado para a matriz do Método Balbix Breach, e usado como parte da pontuação do cálculo de risco que alimenta insights acionáveis e priorizados para ajudar sua equipe a maximizar a resiliência cibernética.