ATM “jackpotting” – um crime sofisticado no qual ladrões instalam software e/ou hardware maliciosos em caixas eletrônicos que forçam as máquinas a cuspir grandes volumes de dinheiro sob demanda – há muito tempo tem sido uma ameaça para os bancos na Europa e na Ásia, mas esses ataques de alguma forma escaparam aos operadores de caixas eletrônicos dos EUA. Mas tudo isso mudou esta semana após o Serviço Secreto dos EUA ter calmamente começado a avisar as instituições financeiras que os ataques com jackpot foram agora avistados visando caixas automáticos aqui nos Estados Unidos.

Para realizar um ataque com jackpot, os ladrões precisam primeiro obter acesso físico ao caixa automático. De lá eles podem usar malware ou electrónica especializada – muitas vezes uma combinação de ambos – para controlar as operações do ATM.

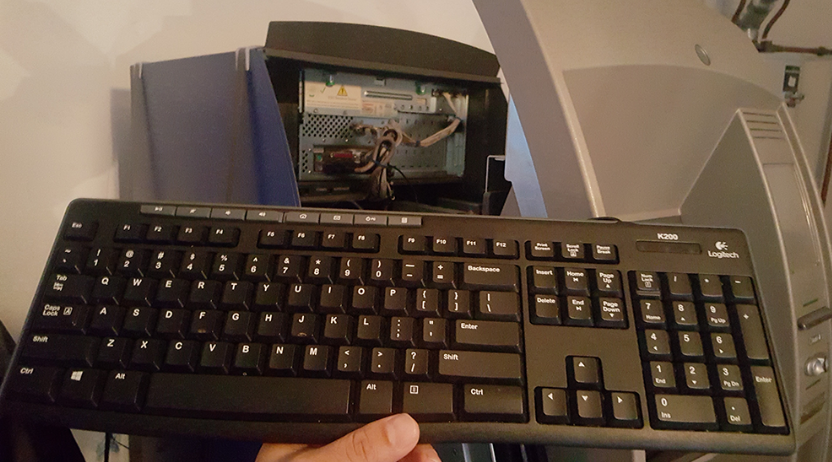

Um teclado ligado à porta do ATM. Imagem: FireEye

Em 21 de janeiro de 2018, a KrebsOnSecurity começou a ouvir rumores sobre ataques de jackpot, também conhecidos como “ataques lógicos”, atingindo os operadores de ATMs dos EUA. Rapidamente cheguei até a gigante ATM NCR Corp. para ver se eles tinham ouvido alguma coisa. A NCR disse na época que tinha recebido relatórios não confirmados, mas nada sólido ainda.

Em 26 de janeiro, a NCR enviou um alerta a seus clientes dizendo que tinha recebido relatórios do Serviço Secreto e de outras fontes sobre ataques com jackpot contra caixas eletrônicos nos Estados Unidos.

“Enquanto no momento esses parecem estar focados em caixas eletrônicos que não são da NCR, os ataques lógicos são um problema de todo o setor”, diz o alerta da NCR. “Isto representa os primeiros casos confirmados de perdas devido a ataques lógicos nos EUA. Isso deve ser tratado como uma chamada à ação para tomar as medidas apropriadas para proteger seus caixas eletrônicos contra essas formas de ataque e mitigar quaisquer conseqüências”, explica o alerta da NCR. Mas uma fonte próxima ao assunto disse que o Serviço Secreto está avisando que gangues criminosas organizadas têm atacado caixas eletrônicos independentes nos Estados Unidos usando o “Ploutus.D”, uma tensão avançada de malwares de jackpot detectados pela primeira vez em 2013.

De acordo com essa fonte – que pediu para permanecer anônimo porque não estava autorizado a falar no registro – o Serviço Secreto recebeu informações confiáveis de que os vigaristas estão ativando as chamadas “cash out crews” para atacar caixas eletrônicos de carregamento frontal fabricados pelo fornecedor de caixas eletrônicos Diebold Nixdorf.

A fonte disse que o Serviço Secreto está avisando que os ladrões parecem ter como alvo os caixas eletrônicos Dielbold da série Opteva 500 e 700 usando o malware Ploutus.D em uma série de ataques coordenados nos últimos 10 dias, e que há evidências de que outros ataques estão sendo planejados em todo o país.

“Os ATMs autônomos visados estão rotineiramente localizados em farmácias, varejistas de caixas grandes e drive-thru ATMs”, lê um alerta confidencial do Serviço Secreto enviado a várias instituições financeiras e obtido pela KrebsOnSecurity. “Durante ataques anteriores, fraudadores vestidos como técnicos de ATMs e anexaram um computador portátil com uma imagem espelho do sistema operacional dos ATMs junto com um dispositivo móvel ao ATM visado”

Atingido para comentários, Diebold compartilhou um alerta que enviou aos clientes na sexta-feira alertando sobre possíveis ataques de jackpot nos Estados Unidos. O alerta de Diebold confirma que os ataques até agora parecem ter como alvo os caixas automáticos Opteva com carregamento frontal.

“Como no México no ano passado, o modo de ataque envolve uma série de diferentes passos para superar o mecanismo de segurança e o processo de autorização para definir a comunicação com o caixa eletrônico”, diz o alerta de segurança de Diebold. Uma cópia de todo o alerta Diebold, completa com conselhos sobre como mitigar esses ataques, está disponível aqui (PDF).

O alerta do Serviço Secreto explica que os atacantes normalmente usam um endoscópio – um instrumento fino e flexível tradicionalmente usado na medicina para dar aos médicos um olhar dentro do corpo humano – para localizar a porção interna da caixa eletrônico onde eles podem anexar um cabo que lhes permite sincronizar seu laptop com o computador do caixa eletrônico.

Um endoscópio feito para funcionar em conjunto com um dispositivo móvel. Fonte: gadgetsforgeeks.com.au

“Uma vez que isto esteja completo, o ATM é controlado pelos fraudadores e o ATM aparecerá fora de serviço para clientes potenciais”, lê o alerta confidencial do Serviço Secreto.

“Neste ponto, o(s) bandido(s) instalando o malware entrará em contato com os co-conspiradores que podem controlar remotamente os caixas eletrônicos e forçar as máquinas a distribuir dinheiro.

“Em ataques anteriores ao Ploutus.D, o caixa eletrônico era continuamente distribuído a uma taxa de 40 notas a cada 23 segundos”, o alerta continua. Uma vez iniciado o ciclo de distribuição, a única maneira de pará-lo é pressionando cancelar no teclado. Caso contrário, a máquina é completamente esvaziada de dinheiro, de acordo com o alerta.

Uma análise de 2017 de Ploutus.D pela empresa de segurança FireEye chamou-o de “uma das famílias mais avançadas de malware ATM que vimos nos últimos anos”.”

“Descoberto pela primeira vez no México em 2013, Ploutus permitiu que criminosos esvaziassem caixas eletrônicos usando um teclado externo conectado à máquina ou via mensagem SMS, uma técnica nunca antes vista”, escreveu Daniel Regalado, do FireEye.

De acordo com o FireEye, os ataques de Ploutus vistos até agora requerem que os ladrões, de alguma forma, obtenham acesso físico a um caixa eletrônico – seja escolhendo suas fechaduras, usando uma chave mestra roubada ou removendo ou destruindo parte da máquina.

Regalado diz que as gangues criminosas tipicamente responsáveis por esses ataques empregam “mulas de dinheiro” para conduzir os ataques e desviar dinheiro dos caixas eletrônicos. O termo refere-se a operadores de baixo nível dentro de uma organização criminosa a quem são atribuídos trabalhos de alto risco, tais como instalar escumadeiras de caixas eletrônicos e de outra forma adulterar fisicamente caixas eletrônicos.

“De lá, os atacantes podem anexar um teclado físico para se conectar à máquina, e um código de ativação fornecido pelo chefe encarregado da operação, a fim de dispensar dinheiro do caixa eletrônico”, escreveu ele. “Uma vez implantado em um caixa eletrônico, Ploutus permite que os criminosos obtenham milhares de dólares em minutos”. Embora existam alguns riscos de a mula ser apanhada pelas câmaras, a velocidade com que a operação é realizada minimiza o risco da mula”

Indeed, o memorando dos Serviços Secretos partilhado pela minha fonte diz que a tripulação/mulheres de dinheiro que saem do caixa normalmente pegam no dinheiro dispensado e colocam-no num saco grande. Depois que o dinheiro é retirado do caixa eletrônico e a mula sai, o(s) técnico(s) falso(s) volta(m) ao local e remove(m) o equipamento do caixa eletrônico comprometido.

“A última coisa que os fraudadores fazem antes de sair do local é conectar o cabo Ethernet de volta”, as notas de alerta.

FireEye disse que todas as amostras de Ploutus.D examinou ATMs Diebold direcionados, mas avisou que pequenas mudanças no código do malware poderiam permitir que ele fosse usado contra 40 vendedores de ATMs diferentes em 80 países.

O alerta do Serviço Secreto diz que os ATMs ainda rodando no Windows XP são particularmente vulneráveis, e pediu aos operadores de ATMs que atualizassem para uma versão do Windows 7 para derrotar esse tipo específico de ataque.

Esta é uma história em rápido desenvolvimento e pode ser atualizada várias vezes nos próximos dias à medida que mais informações estiverem disponíveis.

Tags: jackpot atm, ataques lógicos atm, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscópio, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP