Rich Campagna 28 maja 20207 min readVulnerability Management

Rich Campagna 28 maja 20207 min readVulnerability Management Kiedy nowy typ produktu bezpieczeństwa trafia na rynek, zazwyczaj nie należy do zdefiniowanej „kategorii”. Z czasem, gdy produkt zyskuje powszechne zastosowanie i gdy pojawiają się nowi konkurenci, kategoria zostanie zdefiniowana. Analitycy, dziennikarze i szerokie grono profesjonalistów z branży infosec zaczynają odnosić się do tych produktów w ten sposób, a wąska definicja tej kategorii staje się powszechnie akceptowana.

Wyzwanie polega na tym, że te definicje zakorzeniają się w naszych umysłach, a podczas gdy potrzeby przedsiębiorstwa będą się zmieniać w czasie, definicja zmienia się znacznie wolniej. W ten sposób powstają głupie terminy, takie jak „next-gen firewall”, kategoria produktów, która istnieje od 10 lat, ale nadal jest w jakiś sposób next-gen.

Tak jest również w przypadku zarządzania podatnościami i skanerów podatności. Według słownika, podatność to „cecha lub stan bycia narażonym na możliwość bycia zaatakowanym lub skrzywdzonym, fizycznie lub emocjonalnie”. Jest to bardzo szerokie pojęcie. Jednak, w jakiś sposób, w infosec, doszliśmy do wąskiego powiązania podatności z niezałatanym oprogramowaniem i błędną konfiguracją.

Powód jest taki, że 20+ lat temu (myśl przed Google), kiedy tradycyjni dostawcy usług zarządzania podatnościami zaczynali swoją działalność, skupili się na niezałatanym oprogramowaniu i błędnej konfiguracji, prasa i analitycy oznaczyli tę funkcjonalność jako „zarządzanie podatnościami” i oto jesteśmy 2 dekady później, żyjąc z tą definicją. Mamy nawet standardowy system rankingowy, CVSS, który obsługuje tylko tę wąską definicję.

Problem polega na tym, że nie każda luka jest CVE z odpowiadającą jej punktacją CVSS.

9 typów luk bezpieczeństwa:

- Niezałatane oprogramowanie – Niezałatane luki pozwalają atakującym na uruchomienie złośliwego kodu poprzez wykorzystanie znanego błędu bezpieczeństwa, który nie został załatany. Przeciwnik będzie próbował zbadać środowisko w poszukiwaniu niezałatanych systemów, a następnie zaatakuje je bezpośrednio lub pośrednio. –

- Błędna konfiguracja – Błędna konfiguracja systemu (np. zasoby uruchamiające niepotrzebne usługi lub z podatnymi na ataki ustawieniami, takimi jak niezmienione ustawienia domyślne) może zostać wykorzystana przez napastników do włamania się do sieci. Przeciwnik będzie próbował zbadać środowisko w poszukiwaniu systemów, które mogą zostać skompromitowane z powodu błędnej konfiguracji, a następnie zaatakuje je bezpośrednio lub pośrednio.

- Słabe poświadczenia – Napastnik może użyć ataków słownikowych lub brute force do próby odgadnięcia słabych haseł, które mogą być następnie wykorzystane do uzyskania dostępu do systemów w sieci.

- Phishing, Web & Ransomware – Phishing jest wykorzystywany przez atakujących w celu nakłonienia użytkowników do nieumyślnego wykonania złośliwego kodu, a tym samym narażenia na szwank systemu, konta lub sesji. Przeciwnik wysyła do użytkowników link lub złośliwy załącznik za pośrednictwem poczty elektronicznej (lub innego systemu komunikacyjnego), często wraz z tekstem/obrazem, który zachęca ich do kliknięcia.

- Relacje zaufania – Atakujący mogą wykorzystać konfiguracje zaufania, które zostały ustawione w celu umożliwienia lub ułatwienia dostępu między systemami (np. zamontowane dyski, usługi zdalne) do rozprzestrzeniania się w sieci. Przeciwnik, po uzyskaniu dostępu do systemu, może następnie przystąpić do naruszenia innych systemów, które domyślnie ufają pierwotnie skompromitowanemu systemowi.

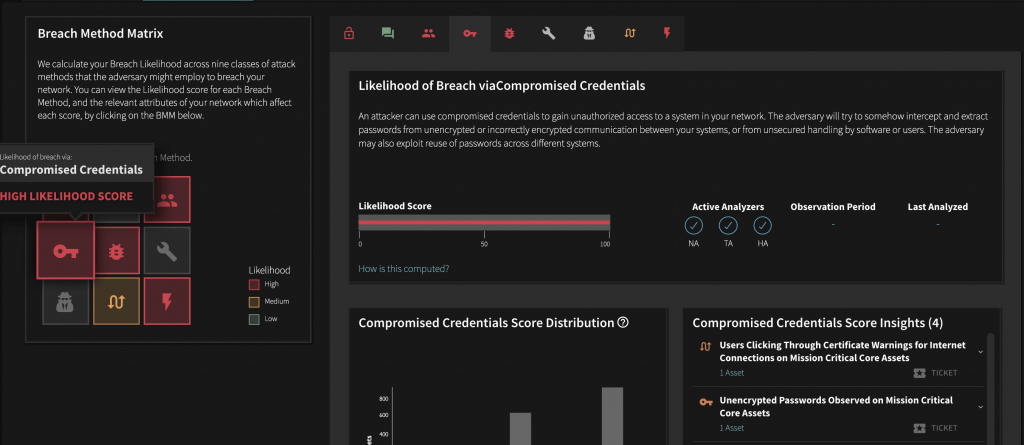

- Skompromitowane dane uwierzytelniające – Napastnik może użyć skompromitowanych danych uwierzytelniających, aby uzyskać nieautoryzowany dostęp do systemu w sieci. Przeciwnik będzie próbował w jakiś sposób przechwycić i wydobyć hasła z niezaszyfrowanej lub nieprawidłowo zaszyfrowanej komunikacji między systemami lub z niezabezpieczonej obsługi przez oprogramowanie lub użytkowników. Przeciwnik może również wykorzystać ponowne użycie haseł w różnych systemach.

- Malicious Insider – Pracownik lub sprzedawca, który może mieć dostęp do krytycznych systemów może zdecydować się na wykorzystanie swojego dostępu do kradzieży lub zniszczenia informacji lub ich osłabienia. Jest to szczególnie ważne w przypadku użytkowników uprzywilejowanych i systemów krytycznych.

- Missing/Poor Encryption – Dzięki atakom na Missing/Poor Encryption atakujący może przechwycić komunikację między systemami w sieci i wykraść informacje. Atakujący może przechwycić niezaszyfrowane lub słabo zaszyfrowane informacje, a następnie może wydobyć krytyczne informacje, podszyć się pod jedną ze stron i ewentualnie wprowadzić fałszywe informacje do komunikacji między systemami.

- Zero-days & Nieznane metody – Zero-day to specyficzne luki w oprogramowaniu znane przeciwnikowi, ale dla których nie jest dostępna poprawka, często dlatego, że błąd nie został zgłoszony producentowi podatnego systemu. Przeciwnik będzie próbował sondować twoje środowisko w poszukiwaniu systemów, które mogą zostać skompromitowane przez exploit zero-day, a następnie zaatakuje je bezpośrednio lub pośrednio.

Balbix analizuje wszystkie 9 klas podatności, automatycznie i w sposób ciągły obliczając prawdopodobieństwo naruszenia przez każdą klasę dla każdego zasobu w twojej sieci. Wynik jest odwzorowywany na matrycy Balbix Breach Method i wykorzystywany jako część wyniku kalkulacji ryzyka, który dostarcza użytecznych, uszeregowanych pod względem ważności informacji, aby pomóc Twojemu zespołowi zmaksymalizować odporność na zagrożenia cybernetyczne.