ATM „jackpotting” – wyrafinowane przestępstwo, w którym złodzieje instalują w bankomatach złośliwe oprogramowanie i/lub sprzęt, który zmusza maszyny do wypluwania ogromnych ilości gotówki na żądanie – od dawna stanowi zagrożenie dla banków w Europie i Azji, jednak ataki te jakoś omijały amerykańskich operatorów bankomatów. Ale wszystko to zmieniło się w tym tygodniu po tym, jak amerykańskie służby specjalne po cichu zaczęły ostrzegać instytucje finansowe, że ataki typu jackpotting zostały zauważone na bankomatach tu, w Stanach Zjednoczonych.

Aby przeprowadzić atak typu jackpotting, złodzieje muszą najpierw uzyskać fizyczny dostęp do bankomatu. Stamtąd mogą użyć złośliwego oprogramowania lub wyspecjalizowanej elektroniki – często kombinacji obu tych rozwiązań – do kontrolowania działania bankomatu.

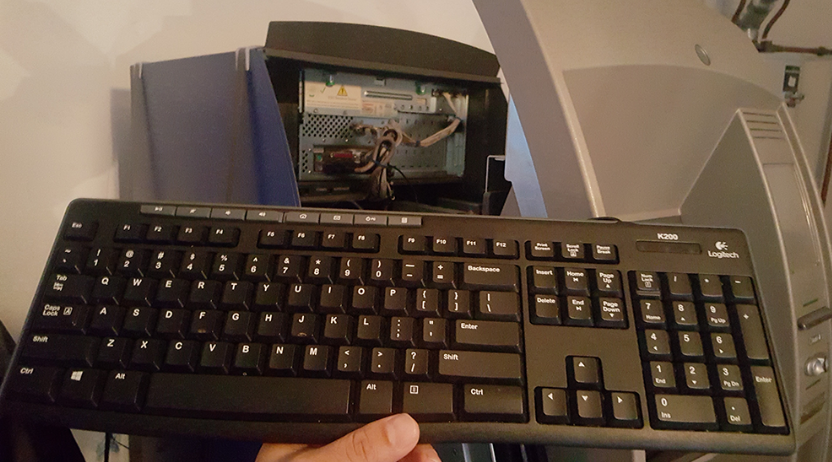

Klawiatura podłączona do portu bankomatu. Obraz: FireEye

21 stycznia 2018 roku KrebsOnSecurity zaczął słyszeć pogłoski o atakach jackpottingowych, znanych również jako „ataki logiczne”, uderzających w amerykańskich operatorów bankomatów. Szybko dotarłem do giganta ATM NCR Corp. aby sprawdzić, czy coś słyszeli. NCR powiedział w tym czasie, że otrzymał niepotwierdzone raporty, ale nic solidnego jeszcze.

W dniu 26 stycznia NCR wysłał poradę do swoich klientów, mówiąc, że otrzymał raporty od Secret Service i innych źródeł o atakach jackpotting przeciwko bankomatom w Stanach Zjednoczonych.

„Podczas gdy obecnie wydaje się, że koncentrują się one na bankomatach innych niż NCR, ataki logiczne są problemem całej branży”, czytamy w alercie NCR. „Jest to pierwszy potwierdzony przypadek strat spowodowanych atakami logicznymi w USA. Należy to traktować jako wezwanie do działania, aby podjąć odpowiednie kroki w celu ochrony swoich bankomatów przed tymi formami ataku i złagodzenia wszelkich konsekwencji.”

Nota NCR nie wspomina o rodzaju złośliwego oprogramowania jackpotting wykorzystywanego przeciwko amerykańskim bankomatom. Ale źródło zbliżone do sprawy powiedziało, że Secret Service ostrzega, że zorganizowane gangi przestępcze atakowały samodzielne bankomaty w Stanach Zjednoczonych przy użyciu „Ploutus.D,” zaawansowanej odmiany jackpotting malware po raz pierwszy zauważony w 2013 roku.

Według tego źródła – które poprosiło o zachowanie anonimowości, ponieważ nie zostało upoważnione do wypowiedzi na nagraniu – Secret Service otrzymało wiarygodne informacje, że oszuści aktywują tak zwane „ekipy cash out” do atakowania bankomatów ładowanych od przodu, wyprodukowanych przez dostawcę bankomatów Diebold Nixdorf.

Źródło powiedziało, że Secret Service ostrzega, że złodzieje wydają się być ukierunkowane na Opteva 500 i 700 serii Dielbold ATMs przy użyciu Ploutus.D malware w serii skoordynowanych ataków w ciągu ostatnich 10 dni, i że istnieją dowody, że dalsze ataki są planowane w całym kraju.

„Celem ataków są bankomaty zlokalizowane w aptekach, sklepach wielkopowierzchniowych i bankomatach drive-thru”, czytamy w poufnym ostrzeżeniu Secret Service wysłanym do wielu instytucji finansowych i uzyskanym przez KrebsOnSecurity. „Podczas poprzednich ataków oszuści przebierali się za techników ATM i podłączali do bankomatu laptopa z lustrzanym odbiciem systemu operacyjnego bankomatu wraz z urządzeniem mobilnym.”

Proszony o komentarz, Diebold podzielił się ostrzeżeniem, które wysłał do klientów w piątek, ostrzegając przed potencjalnymi atakami na jackpotting w Stanach Zjednoczonych. Alarm Diebolda potwierdza, że dotychczasowe ataki wydają się być wymierzone w bankomaty Opteva z ładowaniem od przodu.

„Podobnie jak w Meksyku w zeszłym roku, sposób ataku obejmuje serię różnych kroków mających na celu pokonanie mechanizmu bezpieczeństwa i procesu autoryzacji w celu ustawienia komunikacji z dystrybutorem” – czytamy w alercie bezpieczeństwa Diebolda. Kopia całego ostrzeżenia Diebold, wraz z poradami, jak złagodzić te ataki, jest dostępna tutaj (PDF).

Alert Secret Service wyjaśnia, że napastnicy zazwyczaj używają endoskopu – smukłego, giętkiego instrumentu tradycyjnie używanego w medycynie do umożliwienia lekarzom zajrzenia do wnętrza ludzkiego ciała – aby zlokalizować wewnętrzną część bankomatu, gdzie mogą przymocować przewód, który pozwala im zsynchronizować laptopa z komputerem bankomatu.

Endoskop stworzony do pracy w tandemie z urządzeniem mobilnym. Źródło: gadgetsforgeeks.com.au

„Po zakończeniu tych działań bankomat jest kontrolowany przez oszustów, a bankomat pojawi się jako Out of Service dla potencjalnych klientów” – czytamy w poufnym alercie Secret Service.

W tym momencie oszust(ka) instalujący(a) złośliwe oprogramowanie skontaktuje się ze wspólnikami, którzy będą mogli zdalnie kontrolować bankomaty i zmusić je do wydawania gotówki.

„W poprzednich atakach Ploutus.D, bankomat stale wydawał gotówkę w tempie 40 banknotów co 23 sekundy” – czytamy w dalszej części alertu. Po rozpoczęciu cyklu wydawania banknotów, jedynym sposobem na jego zatrzymanie jest naciśnięcie przycisku Anuluj na klawiaturze. W przeciwnym razie maszyna jest całkowicie opróżniona z gotówki, zgodnie z alertem.

Analiza Ploutus.D z 2017 roku przeprowadzona przez firmę bezpieczeństwa FireEye nazwała ją „jedną z najbardziej zaawansowanych rodzin złośliwego oprogramowania ATM, jakie widzieliśmy w ciągu ostatnich kilku lat.”

„Odkryty po raz pierwszy w Meksyku jeszcze w 2013 r., Ploutus umożliwił przestępcom opróżnianie bankomatów za pomocą zewnętrznej klawiatury dołączonej do maszyny lub za pośrednictwem wiadomości SMS, techniki, która nigdy wcześniej nie była widziana” – napisał Daniel Regalado z FireEye.

Regalado twierdzi, że gangi przestępcze zazwyczaj odpowiedzialne za te ataki wykorzystują „muły pieniężne” do przeprowadzania ataków i wysysania gotówki z bankomatów. Termin ten odnosi się do operatorów niskiego szczebla w ramach organizacji przestępczej, którym przypisuje się zadania wysokiego ryzyka, takie jak instalowanie skimmerów ATM i inne fizyczne ingerencje w bankomaty.

„Stamtąd napastnicy mogą dołączyć fizyczną klawiaturę, aby połączyć się z maszyną, oraz kod aktywacyjny dostarczony przez szefa odpowiedzialnego za operację, aby wydać pieniądze z bankomatu” – napisał. „Po wdrożeniu do bankomatu, Ploutus umożliwia przestępcom uzyskanie tysięcy dolarów w ciągu kilku minut. Chociaż istnieje pewne ryzyko, że muł pieniężny zostanie złapany przez kamery, szybkość, z jaką operacja jest przeprowadzana, minimalizuje ryzyko muła.”

I rzeczywiście, notatka Secret Service, którą podzieliło się moje źródło, mówi, że ekipa cash out/money mules zazwyczaj bierze wydaną gotówkę i umieszcza ją w dużej torbie. Po zabraniu gotówki z bankomatu i odejściu muła, fałszywy technik (technicy) wraca na miejsce i usuwa swój sprzęt z zagrożonego bankomatu.

„Ostatnią rzeczą, jaką oszuści robią przed opuszczeniem miejsca zdarzenia, jest ponowne podłączenie kabla Ethernet” – czytamy w notatce.

FireEye powiedział, że wszystkie próbki Ploutus.D, które zbadał, dotyczyły bankomatów Diebold, ale ostrzegł, że niewielkie zmiany w kodzie złośliwego oprogramowania mogą umożliwić jego wykorzystanie przeciwko 40 różnym producentom bankomatów w 80 krajach.

Ostrzeżenie Secret Service mówi, że bankomaty nadal pracujące pod kontrolą systemu Windows XP są szczególnie narażone na ataki i wzywa operatorów bankomatów do aktualizacji do wersji Windows 7, aby pokonać ten konkretny rodzaj ataku.

Jest to szybko rozwijająca się historia i może być wielokrotnie aktualizowana w ciągu następnych kilku dni, gdy pojawi się więcej informacji.

Tagi: atm jackpotting, atm ataki logiczne, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoskop, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP