Hasła były używane przez tysiące lat jako sposób identyfikacji z innymi, a w nowszych czasach – z komputerami. Jest to prosta koncepcja – wspólna część informacji, utrzymywana w tajemnicy między osobami i używana do „udowodnienia” tożsamości.

Hasła w kontekście IT pojawiły się w latach 60. z komputerami mainframe – duże centralnie zarządzane komputery ze zdalnymi „terminalami” dla dostępu użytkownika. Teraz są one używane do wszystkiego, od PIN-u, który wprowadzamy w bankomacie, do logowania się do naszych komputerów i różnych stron internetowych.

Ale dlaczego musimy „udowodnić” naszą tożsamość do systemów, do których mamy dostęp? I dlaczego hasła są tak trudne do uzyskania prawo?

Co sprawia, że dobre hasło?

Do stosunkowo niedawna, dobre hasło może być słowo lub fraza z zaledwie sześciu do ośmiu znaków. Ale teraz mamy wytyczne dotyczące minimalnej długości. Jest to spowodowane „entropią”.

Gdy mówimy o hasłach, entropia jest miarą przewidywalności. Matematyka za tym nie jest skomplikowana, ale zbadajmy ją za pomocą jeszcze prostszej miary: liczby możliwych haseł, czasami określanych jako „przestrzeń haseł”.

Jeśli jednoznakowe hasło zawiera tylko jedną małą literę, istnieje tylko 26 możliwych haseł („a” do „z”). Włączając wielkie litery, zwiększamy przestrzeń hasła do 52 potencjalnych haseł.

Przestrzeń haseł rozszerza się wraz ze wzrostem długości i dodawaniem innych typów znaków.

Patrząc na powyższe liczby, łatwo zrozumieć, dlaczego jesteśmy zachęcani do używania długich haseł z dużymi i małymi literami, cyframi i symbolami. Im bardziej złożone hasło, tym więcej prób potrzebnych do jego odgadnięcia.

Jednakże problem z uzależnieniem od złożoności hasła polega na tym, że komputery są bardzo wydajne w powtarzaniu zadań – w tym odgadywaniu haseł.

W zeszłym roku, rekord został ustanowiony dla komputera próbującego wygenerować każde możliwe hasło. Osiągnął on tempo szybsze niż 100 000 000 000 zgadnięć na sekundę.

Dzięki wykorzystaniu tej mocy obliczeniowej cyberprzestępcy mogą włamywać się do systemów, bombardując je jak największą liczbą kombinacji haseł, w procesie zwanym atakami brute force.

A dzięki technologii opartej na chmurze, odgadnięcie ośmioznakowego hasła można osiągnąć w ciągu zaledwie 12 minut i kosztować zaledwie 25 USD.

Ponieważ hasła są prawie zawsze używane do udzielania dostępu do wrażliwych danych lub ważnych systemów, motywuje to cyberprzestępców do aktywnego poszukiwania ich. Napędza to również lukratywny rynek sprzedaży haseł online, z których część zawiera adresy e-mail i/lub nazwy użytkowników.

Jak są przechowywane hasła na stronach internetowych?

Hasła na stronach internetowych są zwykle przechowywane w sposób chroniony przy użyciu algorytmu matematycznego zwanego haszowaniem. Zhashowane hasło jest nierozpoznawalne i nie może być zamienione z powrotem w hasło (proces nieodwracalny).

Gdy próbujesz się zalogować, wpisane przez Ciebie hasło jest haszowane przy użyciu tego samego procesu i porównywane z wersją przechowywaną na stronie. Proces ten jest powtarzany przy każdym logowaniu.

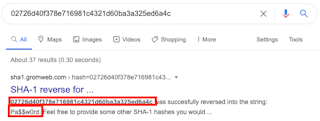

Na przykład, hasło „Pa$$w0rd” otrzymuje wartość „02726d40f378e716981c4321d60ba3a325ed6a4c” po obliczeniu przy użyciu algorytmu haszującego SHA1. Spróbuj sam.

W obliczu pliku pełnego haseł, atak brute force może być używany, próbując każdą kombinację znaków dla zakresu długości hasła. Stało się to tak powszechną praktyką, że istnieją strony internetowe, które wymieniają wspólne hasła wraz z ich (obliczoną) wartością skrótu. Możesz po prostu wyszukać hash, aby ujawnić odpowiednie hasło.

Kradzież i sprzedaż list haseł jest teraz tak powszechna, dedykowana strona internetowa – haveibeenpwned.com – jest dostępna, aby pomóc użytkownikom sprawdzić, czy ich konta są „na wolności”. Rozrosła się ona do ponad 10 miliardów szczegółów kont.

Jeśli Twój adres e-mail jest wymieniony na tej stronie, powinieneś zdecydowanie zmienić wykryte hasło, jak również na innych stronach, dla których używasz tych samych danych uwierzytelniających.

Czy większa złożoność jest rozwiązaniem?

Można by pomyśleć, że przy tak wielu naruszeniach haseł występujących codziennie, poprawilibyśmy nasze praktyki wyboru haseł. Niestety, zeszłoroczna coroczna ankieta SplashData dotycząca haseł wykazała niewielkie zmiany w ciągu pięciu lat.

W miarę wzrostu możliwości obliczeniowych rozwiązaniem wydawałaby się zwiększona złożoność. Ale jako ludzie nie jesteśmy uzdolnieni (ani zmotywowani do) zapamiętywania wysoce złożonych haseł.

Minęliśmy również punkt, w którym używamy tylko dwóch lub trzech systemów wymagających hasła. To jest teraz powszechne, aby uzyskać dostęp do wielu witryn, z każdym wymaga hasła (często o różnej długości i złożoności). Ostatnie badania sugerują, że istnieje średnio 70-80 haseł na osobę.

Dobrą wiadomością jest to, że istnieją narzędzia, aby rozwiązać te problemy. Większość komputerów obsługuje teraz przechowywanie haseł w systemie operacyjnym lub przeglądarce internetowej, zazwyczaj z opcją udostępniania przechowywanych informacji na wielu urządzeniach.

Przykłady obejmują iCloud Keychain firmy Apple oraz możliwość zapisywania haseł w przeglądarkach Internet Explorer, Chrome i Firefox (choć mniej niezawodne).

Menedżery haseł, takie jak KeePassXC, mogą pomóc użytkownikom w generowaniu długich, złożonych haseł i przechowywaniu ich w bezpiecznym miejscu, gdy są potrzebne.

Pomimo, że to miejsce nadal musi być chronione (zazwyczaj długim „hasłem głównym”), korzystanie z menedżera haseł pozwala na posiadanie unikalnego, złożonego hasła dla każdej odwiedzanej witryny.

Nie zapobiegnie to kradzieży hasła z podatnej na ataki witryny. Ale jeśli zostanie ono skradzione, nie będziesz musiał się martwić o zmianę tego samego hasła na wszystkich innych witrynach.

Oczywiście istnieją również luki w tych rozwiązaniach, ale być może jest to historia na inny dzień.

.