Rich Campagna May 28, 20207 min readVulnerability Management

Rich Campagna May 28, 20207 min readVulnerability Management Wanneer een nieuw type beveiligingsproduct op de markt komt, behoort het meestal niet tot een gedefinieerde “categorie”. Na verloop van tijd, naarmate het product meer wordt gebruikt en er nieuwe concurrenten opduiken, zal er een categorie worden gedefinieerd. Analisten, journalisten en een breed scala van infosec-professionals beginnen op deze manier naar deze producten te verwijzen, en een enge definitie van die categorie wordt algemeen aanvaard.

Het probleem is dat deze definities in onze hoofden vast komen te zitten, en terwijl de behoeften van de onderneming in de loop van de tijd zullen veranderen, zal de definitie veel langzamer veranderen. Dit is hoe we eindigen met domme termen als “next-gen firewall,” een categorie van producten die al 10 jaar bestaat, maar nog steeds op een of andere manier next-gen is.

Dit is ook het geval voor vulnerability management en vulnerability scanners. Volgens het woordenboek is een kwetsbaarheid: “de eigenschap of staat van blootstaan aan de mogelijkheid te worden aangevallen of schade te ondervinden, hetzij fysiek of emotioneel.” Dit is een zeer breed begrip. Toch zijn we in infosec op de een of andere manier kwetsbaarheden gaan associëren met ongepatchte software en misconfiguraties.

De reden hiervoor is dat meer dan 20 jaar geleden (denk aan de tijd vóór Google), toen traditionele leveranciers van vulnerability management hun start maakten, zij zich richtten op ongepatchte software en misconfiguraties, de pers en analisten deze functionaliteit “vulnerability management” noemden, en nu, 20 jaar later, leven we met die definitie. We hebben zelfs een de facto standaard classificatiesysteem voor de ernst van kwetsbaarheden, CVSS-scores, dat alleen deze nauwe definitie hanteert.

Het probleem is dat niet elke kwetsbaarheid een CVE is met een bijbehorende CVSS-score.

De 9 soorten beveiligingslekken:

- Ongepatchte software – Ongepatchte kwetsbaarheden stellen aanvallers in staat om kwaadaardige code uit te voeren door gebruik te maken van een bekende beveiligingsfout die nog niet is gepatcht. De aanvaller zal proberen uw omgeving af te tasten op zoek naar ongepatchte systemen, om deze vervolgens direct of indirect aan te vallen. –

- Misconfiguratie – Systeemmisconfiguraties (b.v. assets die onnodige services draaien, of met kwetsbare instellingen zoals ongewijzigde standaardinstellingen) kunnen door aanvallers worden uitgebuit om uw netwerk binnen te dringen. De aanvaller zal proberen uw omgeving af te tasten op zoek naar systemen die door een verkeerde configuratie in gevaar kunnen worden gebracht, en deze vervolgens direct of indirect aanvallen.

- Zwakke credentials – Een aanvaller kan dictionary- of brute force-aanvallen gebruiken om te proberen zwakke wachtwoorden te raden, die vervolgens kunnen worden gebruikt om toegang te krijgen tot systemen in uw netwerk.

- Phishing, Web & Ransomware – Phishing wordt door aanvallers gebruikt om gebruikers onbedoeld kwaadaardige code te laten uitvoeren, en zo een systeem, account of sessie in gevaar te brengen. De aanvaller stuurt uw gebruikers een link of een kwaadaardige bijlage via e-mail (of een ander berichtensysteem), vaak samen met een tekst/afbeelding die hen verleidt te klikken.

- Vertrouwensrelatie – Aanvallers kunnen misbruik maken van vertrouwensconfiguraties die zijn opgezet om toegang tussen systemen toe te staan of te vereenvoudigen (bijv. gemounte drives, remote services) om zich over uw netwerk te verspreiden. Nadat een aanvaller toegang heeft verkregen tot een systeem, kan hij andere systemen binnendringen die impliciet vertrouwen hebben in het oorspronkelijk besmette systeem.

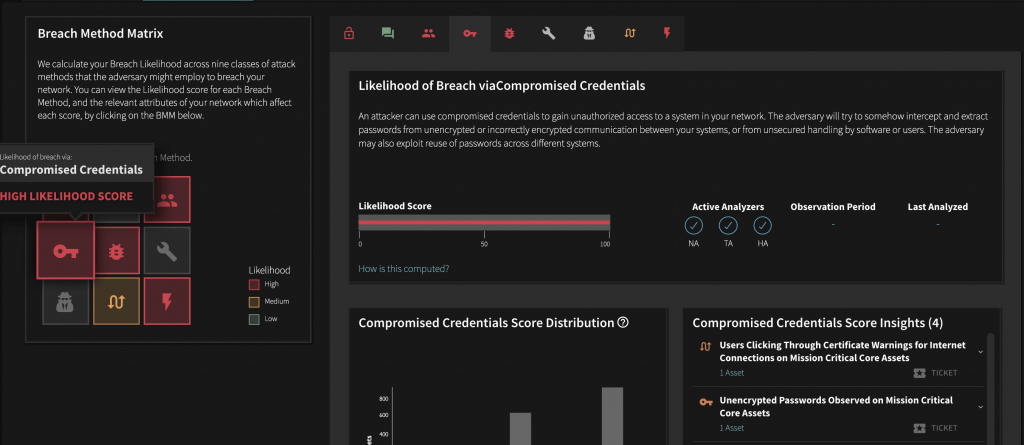

- Compromised Credentials – Een aanvaller kan gecompromitteerde credentials gebruiken om ongeautoriseerde toegang te verkrijgen tot een systeem in uw netwerk. De aanvaller zal proberen om op de een of andere manier wachtwoorden te onderscheppen en te extraheren uit onversleutelde of onjuist versleutelde communicatie tussen uw systemen, of uit onbeveiligde verwerking door software of gebruikers. De tegenstander kan ook misbruik maken van hergebruik van wachtwoorden in verschillende systemen.

- Kwaadwillende insider – Een werknemer of een verkoper die toegang heeft tot uw kritieke systemen kan besluiten zijn toegang te misbruiken om informatie te stelen of te vernietigen, of om deze systemen te beschadigen. Dit is met name van belang voor bevoorrechte gebruikers en kritieke systemen.

- Missing/Poor Encryption – Met aanvallen op Missing/Poor Encryption kan een aanvaller de communicatie tussen systemen in uw netwerk onderscheppen en informatie stelen. De aanvaller kan onversleutelde of slecht versleutelde informatie onderscheppen en vervolgens kritieke informatie extraheren, zich voordoen als een van beide partijen en mogelijk valse informatie injecteren in de communicatie tussen systemen.

- Zero-days & Onbekende methoden – Zero days zijn specifieke software kwetsbaarheden die bekend zijn bij de tegenstander, maar waarvoor geen fix beschikbaar is, vaak omdat de bug niet is gerapporteerd aan de leverancier van het kwetsbare systeem. De tegenstander zal proberen uw omgeving af te tasten op zoek naar systemen die gecompromitteerd kunnen worden door de zero day exploit die hij heeft, en deze vervolgens direct of indirect aanvallen.

Balbix kijkt naar alle 9 klassen van kwetsbaarheden, en berekent automatisch en continu de waarschijnlijkheid van een inbreuk via elke klasse voor elke asset in uw netwerk. Het resultaat wordt in kaart gebracht in de Balbix Breach Method-matrix en gebruikt als onderdeel van de risicoberekeningsscore die bruikbare, geprioriteerde inzichten verschaft om uw team te helpen de cyberresilience te maximaliseren.