ATM “jackpotting” – een geraffineerd misdrijf waarbij dieven kwaadaardige software en/of hardware installeren op geldautomaten die de machines dwingen om op verzoek enorme hoeveelheden contant geld uit te spugen – is al lang een bedreiging voor banken in Europa en Azië, maar deze aanvallen zijn op de een of andere manier aan Amerikaanse geldautomaatbeheerders ontsnapt. Maar dat alles veranderde deze week nadat de Amerikaanse geheime dienst stilletjes financiële instellingen begon te waarschuwen dat jackpotting-aanvallen nu zijn gesignaleerd gericht op geldautomaten hier in de Verenigde Staten.

Om een jackpotting-aanval uit te voeren, moeten dieven eerst fysieke toegang tot de geldautomaat krijgen. Van daaruit kunnen ze malware of gespecialiseerde elektronica – vaak een combinatie van beide – gebruiken om de werking van de geldautomaat te controleren.

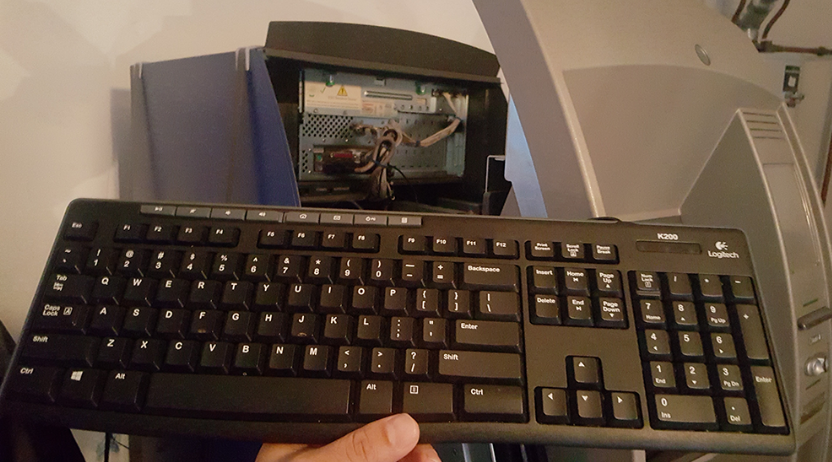

Een toetsenbord dat is aangesloten op de poort van de geldautomaat. Afbeelding: FireEye

Op 21 januari 2018 begon KrebsOnSecurity geruchten te horen over jackpotting-aanvallen, ook bekend als “logische aanvallen”, die Amerikaanse exploitanten van geldautomaten treffen. Ik heb snel contact opgenomen met ATM-gigant NCR Corp. om te zien of ze iets hadden gehoord. NCR zei op dat moment dat het onbevestigde rapporten had ontvangen, maar nog niets solide.

Op 26 januari stuurde NCR een advies aan zijn klanten waarin stond dat het meldingen had ontvangen van de Secret Service en andere bronnen over jackpotting-aanvallen tegen geldautomaten in de Verenigde Staten.

“Hoewel deze op dit moment lijken te zijn gericht op niet-NCR-automaten, zijn logische aanvallen een probleem in de hele industrie,” leest de NCR-waarschuwing. “Dit zijn de eerste bevestigde gevallen van verliezen als gevolg van logische aanvallen in de VS. Dit moet worden behandeld als een oproep tot actie om passende stappen te ondernemen om hun geldautomaten te beschermen tegen deze vormen van aanvallen en eventuele gevolgen te beperken.”

De NCR-memo vermeldt niet het type jackpotting-malware dat tegen Amerikaanse geldautomaten wordt gebruikt. Maar een bron dicht bij de zaak zei dat de Secret Service waarschuwt dat georganiseerde criminele bendes stand-alone geldautomaten in de Verenigde Staten hebben aangevallen met behulp van “Ploutus.D,” een geavanceerde stam van jackpotting malware die voor het eerst werd gespot in 2013.

Volgens die bron – die vroeg om anoniem te blijven omdat hij niet gemachtigd was om on the record te spreken – heeft de Secret Service geloofwaardige informatie ontvangen dat oplichters zogenaamde “cash out crews” activeren om front-loading geldautomaten aan te vallen die zijn geproduceerd door ATM-leverancier Diebold Nixdorf.

De bron zei dat de Secret Service waarschuwt dat dieven het gemunt lijken te hebben op Opteva 500 en 700-serie Dielbold-automaten met behulp van de Ploutus.D-malware in een reeks gecoördineerde aanvallen in de afgelopen 10 dagen, en dat er aanwijzingen zijn dat er nog meer aanvallen in het hele land worden gepland.

“De doelgerichte stand-alone geldautomaten bevinden zich routinematig in apotheken, grote winkelketens en drive-thru geldautomaten,” leest een vertrouwelijke waarschuwing van de geheime dienst die naar meerdere financiële instellingen is verzonden en door KrebsOnSecurity is verkregen. “Tijdens eerdere aanvallen verkleedden fraudeurs zich als ATM-technici en bevestigden ze een laptopcomputer met een spiegelbeeld van het besturingssysteem van de geldautomaat samen met een mobiel apparaat aan de doelautomaat.”

Gewonnen voor commentaar, Diebold deelde een waarschuwing die het vrijdag naar klanten stuurde en waarschuwde voor potentiële jackpotting-aanvallen in de Verenigde Staten. De waarschuwing van Diebold bevestigt dat de aanvallen tot nu toe lijken te zijn gericht op front-loaded Opteva geldautomaten.

“Net als in Mexico vorig jaar, omvat de aanvalsmodus een reeks verschillende stappen om het beveiligingsmechanisme en het autorisatieproces voor het instellen van de communicatie met de automaat te overwinnen,” leest de Diebold-beveiligingswaarschuwing. Een kopie van de volledige Diebold-waarschuwing, compleet met advies over hoe deze aanvallen te beperken, is hier beschikbaar (PDF).

De waarschuwing van de geheime dienst legt uit dat de aanvallers meestal een endoscoop gebruiken – een slank, flexibel instrument dat traditioneel in de geneeskunde wordt gebruikt om artsen een kijkje in het menselijk lichaam te geven – om het interne gedeelte van de geldautomaat te vinden waar ze een snoer kunnen bevestigen waarmee ze hun laptop kunnen synchroniseren met de computer van de geldautomaat.

Een endoscoop die is gemaakt om samen te werken met een mobiel apparaat. Bron: gadgetsforgeeks.com.au

“Zodra dit is voltooid, wordt de geldautomaat gecontroleerd door de fraudeurs en zal de geldautomaat buiten dienst verschijnen voor potentiële klanten,” staat te lezen in de vertrouwelijke waarschuwing van de geheime dienst.

Op dit punt zal de oplichter (s) die de malware installeert contact opnemen met mede-samenzweerders die op afstand de geldautomaten kunnen besturen en de machines dwingen om contant geld uit te geven.

“In eerdere Ploutus.D-aanvallen gaf de geldautomaat continu 40 biljetten af om de 23 seconden,” vervolgt de waarschuwing. Zodra de afgifte cyclus begint, de enige manier om het te stoppen is om te drukken op annuleren op het toetsenbord. Anders wordt de machine volledig geleegd van contant geld, volgens de waarschuwing.

Een 2017-analyse van Ploutus.D door beveiligingsbedrijf FireEye noemde het “een van de meest geavanceerde ATM-malware-families die we in de afgelopen jaren hebben gezien.”

“Voor het eerst ontdekt in Mexico terug in 2013, stelde Ploutus criminelen in staat om geldautomaten te legen met behulp van ofwel een extern toetsenbord bevestigd aan de machine of via sms-berichten, een techniek die nog nooit eerder was gezien,” schreef FireEye’s Daniel Regalado.

Volgens FireEye vereisen de Ploutus-aanvallen die tot nu toe zijn gezien dat dieven op de een of andere manier fysieke toegang krijgen tot een geldautomaat – hetzij door de sloten te kraken, een gestolen hoofdsleutel te gebruiken of op een andere manier een deel van de machine te verwijderen of te vernietigen.

Regalado zegt dat de misdaadbendes die typisch verantwoordelijk zijn voor deze aanvallen “money mules” inzetten om de aanvallen uit te voeren en contant geld uit geldautomaten te hevelen. De term verwijst naar laaggeplaatste operatoren binnen een criminele organisatie die risicovolle taken krijgen toegewezen, zoals het installeren van ATM-skimmers en anderszins fysiek knoeien met geldautomaten.

“Van daaruit kunnen de aanvallers een fysiek toetsenbord bevestigen om verbinding te maken met de machine, en een activeringscode die wordt verstrekt door de baas die verantwoordelijk is voor de operatie om geld uit de geldautomaat te halen,” schreef hij. “Eenmaal ingezet op een geldautomaat, maakt Ploutus het voor criminelen mogelijk om in enkele minuten duizenden dollars te bemachtigen. Hoewel er enkele risico’s zijn dat de geldezel wordt betrapt door camera’s, minimaliseert de snelheid waarmee de operatie wordt uitgevoerd het risico van de muilezel.”

Inderdaad, de Secret Service-memo gedeeld door mijn bron zegt dat de cash-out crew / geldezels typisch het uitgegeven geld nemen en het in een grote zak plaatsen. Nadat het geld uit de geldautomaat is gehaald en de muilezel vertrekt, keren de neptechnicus (en) terug naar de site en verwijderen hun apparatuur uit de gecompromitteerde geldautomaat.

“Het laatste wat de fraudeurs doen voordat ze de site verlaten, is de Ethernet-kabel weer aansluiten,” merkt de waarschuwing op.

FireEye zei dat alle onderzochte monsters van Ploutus.D gericht waren op Diebold-automaten, maar het waarschuwde dat kleine wijzigingen in de code van de malware het mogelijk zouden kunnen maken om te worden gebruikt tegen 40 verschillende leveranciers van geldautomaten in 80 landen.

De waarschuwing van de geheime dienst zegt dat geldautomaten die nog steeds op Windows XP draaien bijzonder kwetsbaar zijn, en het drong er bij exploitanten van geldautomaten op aan om te updaten naar een versie van Windows 7 om dit specifieke type aanval te verslaan.

Dit is een zich snel ontwikkelend verhaal en kan de komende dagen meerdere keren worden bijgewerkt naarmate meer informatie beschikbaar komt.

Tags: atm jackpotting, atm logische aanvallen, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscope, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP