Rich Campagna May 28, 20207 min readGestión de vulnerabilidades

Rich Campagna May 28, 20207 min readGestión de vulnerabilidades Cuando un nuevo tipo de producto de seguridad llega al mercado, no suele pertenecer a una «categoría» definida. Con el tiempo, a medida que el producto se generaliza y surgen nuevos competidores, se definirá una categoría. Los analistas, los periodistas y una amplia gama de profesionales de la infoseguridad comienzan a referirse a estos productos de esta manera, y una estrecha definición de esa categoría se convierte en algo comúnmente aceptado.

El desafío es que estas definiciones se arraigan en nuestras mentes, y mientras que las necesidades de la empresa cambiarán con el tiempo, la definición es mucho más lenta de cambiar. Así es como terminamos con términos tontos como «firewall de nueva generación», una categoría de productos que ha existido durante 10 años, y sin embargo sigue siendo de alguna manera de nueva generación.

Este es también el caso de la gestión de la vulnerabilidad y los escáneres de vulnerabilidad. Según el diccionario, una vulnerabilidad es, «la cualidad o el estado de estar expuesto a la posibilidad de ser atacado o dañado, ya sea física o emocionalmente». Se trata de un término muy amplio. Sin embargo, de alguna manera, en infoseguridad, hemos llegado a asociar estrechamente una vulnerabilidad con el software no parcheado y la desconfiguración.

La razón es que hace más de 20 años (piense en antes de Google), cuando los proveedores tradicionales de gestión de vulnerabilidad estaban empezando, se centraron en el software no parcheado y la desconfiguración, la prensa y los analistas marcaron esta funcionalidad, «gestión de vulnerabilidad», y aquí estamos 2 décadas después viviendo con esa definición. Incluso tenemos un sistema de clasificación de gravedad estándar de facto, las puntuaciones CVSS, que sólo manejan esta estrecha definición.

El problema es que no todas las vulnerabilidades son un CVE con su correspondiente puntuación CVSS.

Los 9 tipos de vulnerabilidades de seguridad:

- Software sin parches – Las vulnerabilidades sin parches permiten a los atacantes ejecutar un código malicioso aprovechando un fallo de seguridad conocido que no ha sido parcheado. El adversario intentará sondear su entorno en busca de sistemas no parcheados, para luego atacarlos directa o indirectamente.

- Desconfiguración – Las desconfiguraciones del sistema (por ejemplo, activos que ejecutan servicios innecesarios, o con configuraciones vulnerables como valores predeterminados no modificados) pueden ser aprovechadas por los atacantes para penetrar en su red. El adversario intentará sondear su entorno en busca de sistemas que puedan verse comprometidos debido a alguna configuración errónea, para luego atacarlos directa o indirectamente.

- Credenciales débiles – Un atacante puede utilizar ataques de diccionario o de fuerza bruta para intentar adivinar contraseñas débiles, que luego pueden ser utilizadas para obtener acceso a los sistemas de su red.

- Phishing, Web & Ransomware – El phishing es utilizado por los atacantes para conseguir que los usuarios ejecuten inadvertidamente algún código malicioso, y así comprometer un sistema, cuenta o sesión. El adversario enviará a sus usuarios un enlace o un archivo adjunto malicioso a través del correo electrónico (u otro sistema de mensajería), a menudo junto con algún texto/imagen que les incite a hacer clic.

- Relación de confianza – Los atacantes pueden explotar las configuraciones de confianza que se han establecido para permitir o simplificar el acceso entre sistemas (por ejemplo, unidades montadas, servicios remotos) para propagarse a través de su red. El adversario, después de obtener acceso a un sistema, puede proceder a violar otros sistemas que confían implícitamente en el sistema originalmente comprometido.

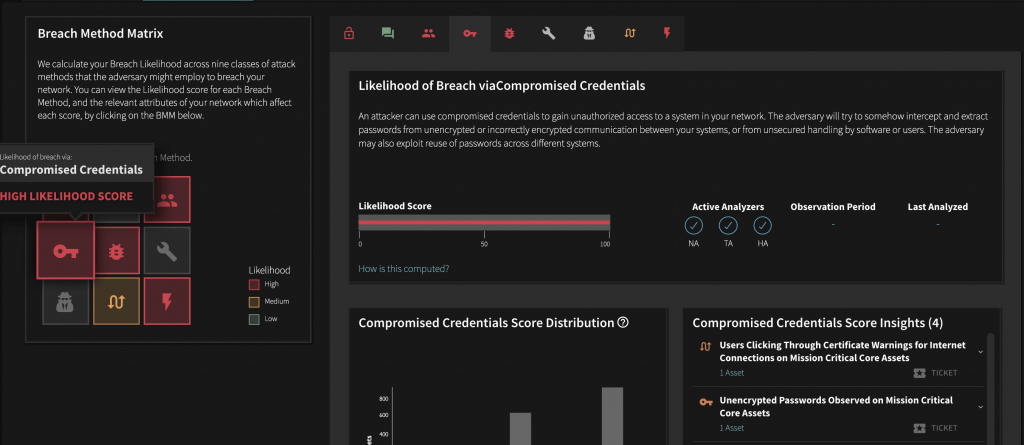

- Credenciales comprometidas – Un atacante puede utilizar credenciales comprometidas para obtener acceso no autorizado a un sistema en su red. El adversario tratará de interceptar y extraer de alguna manera las contraseñas de la comunicación no cifrada o incorrectamente cifrada entre sus sistemas, o de la manipulación no segura por parte del software o de los usuarios. El adversario también puede explotar la reutilización de contraseñas en diferentes sistemas.

- Insider malicioso – Un empleado o un proveedor que pueda tener acceso a sus sistemas críticos puede decidir explotar su acceso para robar o destruir información o perjudicarlos. Esto es particularmente importante para los usuarios privilegiados y los sistemas críticos.

- Missing/Poor Encryption – Con los ataques a Missing/Poor Encryption, un atacante puede interceptar la comunicación entre los sistemas de su red y robar información. El atacante puede interceptar información no encriptada o mal encriptada y entonces puede extraer información crítica, hacerse pasar por cualquiera de las partes y posiblemente inyectar información falsa en la comunicación entre sistemas.

- Zero-days & Métodos desconocidos – Los zero days son vulnerabilidades de software específicas conocidas por el adversario pero para las que no hay solución disponible, a menudo porque el bug no ha sido reportado al proveedor del sistema vulnerable. El adversario tratará de sondear su entorno en busca de sistemas que puedan ser comprometidos por el exploit de día cero que tienen, y luego atacarlos directa o indirectamente.

Balbix examina las 9 clases de vulnerabilidades, calculando automática y continuamente la probabilidad de violación a través de cada clase para cada activo en su red. El resultado se asigna a la matriz del Método de Infracción de Balbix, y se utiliza como parte de la puntuación de cálculo de riesgo que alimenta conocimientos procesables y priorizados para ayudar a su equipo a maximizar la resiliencia cibernética.