El «jackpotting» de los cajeros automáticos -un sofisticado delito en el que los ladrones instalan software y/o hardware maliciosos en los cajeros automáticos que obligan a las máquinas a escupir enormes volúmenes de dinero en efectivo a la demanda- ha sido durante mucho tiempo una amenaza para los bancos de Europa y Asia, pero estos ataques han eludido de alguna manera a los operadores de cajeros automáticos de Estados Unidos. Pero todo esto ha cambiado esta semana después de que el Servicio Secreto de Estados Unidos empezara a advertir discretamente a las instituciones financieras de que se han detectado ataques de jackpotting dirigidos a cajeros automáticos aquí en Estados Unidos.

Para llevar a cabo un ataque de jackpotting, los ladrones deben primero obtener acceso físico al cajero automático. A partir de ahí, pueden utilizar malware o electrónica especializada -a menudo una combinación de ambos- para controlar las operaciones del cajero.

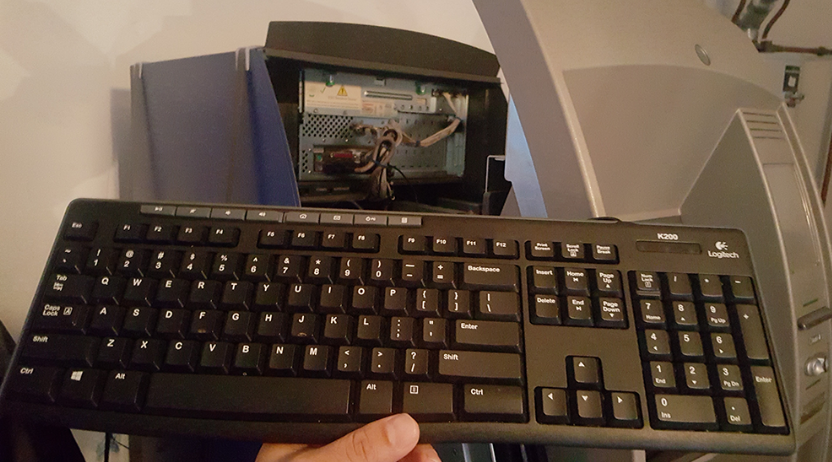

Un teclado conectado al puerto del cajero. Imagen: FireEye

El 21 de enero de 2018, KrebsOnSecurity comenzó a escuchar rumores sobre ataques de jackpotting, también conocidos como «ataques lógicos», que afectan a los operadores de cajeros automáticos de Estados Unidos. Rápidamente me puse en contacto con el gigante de los cajeros automáticos NCR Corp. para ver si habían escuchado algo. NCR dijo en ese momento que había recibido informes no confirmados, pero nada sólido todavía.

El 26 de enero, NCR envió un aviso a sus clientes diciendo que había recibido informes del Servicio Secreto y otras fuentes sobre ataques de jackpotting contra cajeros automáticos en los Estados Unidos.

«Aunque en la actualidad estos parecen centrados en cajeros automáticos que no son de NCR, los ataques lógicos son un problema de toda la industria», dice la alerta de NCR. «Esto representa los primeros casos confirmados de pérdidas por ataques lógicos en los Estados Unidos. Esto debe ser tratado como una llamada a la acción para tomar las medidas adecuadas para proteger sus cajeros automáticos contra estas formas de ataque y mitigar cualquier consecuencia».

La nota de NCR no menciona el tipo de malware jackpotting utilizado contra los cajeros automáticos de Estados Unidos. Pero una fuente cercana al asunto dijo que el Servicio Secreto está advirtiendo que las bandas criminales organizadas han estado atacando cajeros automáticos independientes en los Estados Unidos utilizando «Ploutus.D», una cepa avanzada de malware de jackpotting detectada por primera vez en 2013.

Según esa fuente -que pidió permanecer en el anonimato porque no estaba autorizada a hablar en público- el Servicio Secreto ha recibido información creíble de que los delincuentes están activando los llamados «cash out crews» para atacar cajeros automáticos de carga frontal fabricados por el proveedor de cajeros Diebold Nixdorf.

La fuente dijo que el Servicio Secreto está advirtiendo que los ladrones parecen estar apuntando a los cajeros automáticos Opteva de la serie 500 y 700 de Dielbold utilizando el malware Ploutus.D en una serie de ataques coordinados en los últimos 10 días, y que hay evidencia de que se están planeando más ataques en todo el país.

«Los cajeros automáticos autónomos atacados se encuentran habitualmente en farmacias, grandes tiendas y cajeros automáticos», reza una alerta confidencial del Servicio Secreto enviada a múltiples instituciones financieras y obtenida por KrebsOnSecurity. «Durante los ataques anteriores, los estafadores se disfrazaron de técnicos de cajeros automáticos y conectaron un ordenador portátil con una imagen espejo del sistema operativo de los cajeros automáticos junto con un dispositivo móvil al cajero automático objetivo».

Alcanzado para comentar, Diebold compartió una alerta que envió a los clientes el viernes advirtiendo de potenciales ataques de jackpotting en los Estados Unidos. La alerta de Diebold confirma que los ataques hasta ahora parecen tener como objetivo los cajeros Opteva de carga frontal.

«Al igual que en México el año pasado, el modo de ataque implica una serie de pasos diferentes para superar el mecanismo de seguridad y el proceso de autorización para establecer la comunicación con el dispensador», se lee en la alerta de seguridad de Diebold. Una copia de la alerta completa de Diebold, con consejos sobre cómo mitigar estos ataques, está disponible aquí (PDF).

La alerta del Servicio Secreto explica que los atacantes suelen utilizar un endoscopio -un instrumento delgado y flexible que se utiliza tradicionalmente en medicina para que los médicos puedan ver el interior del cuerpo humano- para localizar la parte interna del cajero donde pueden conectar un cable que les permita sincronizar su portátil con el ordenador del cajero.

Un endoscopio hecho para trabajar en conjunto con un dispositivo móvil. Fuente: gadgetsforgeeks.com.au

«Una vez que esto se ha completado, el cajero automático está controlado por los estafadores y el cajero aparecerá fuera de servicio para los clientes potenciales», reza la alerta confidencial del Servicio Secreto.

En este punto, el delincuente o delincuentes que instalan el malware se pondrán en contacto con co-conspiradores que pueden controlar remotamente los cajeros automáticos y obligar a las máquinas a dispensar dinero en efectivo.

«En los ataques anteriores de Ploutus.D, el cajero automático dispensaba continuamente a un ritmo de 40 billetes cada 23 segundos», continúa la alerta. Una vez que se inicia el ciclo de dispensación, la única forma de detenerlo es pulsar la tecla de cancelación en el teclado. De lo contrario, la máquina se vacía completamente de efectivo, según la alerta.

Un análisis de 2017 de Ploutus.D realizado por la empresa de seguridad FireEye lo calificó como «una de las familias de malware para cajeros automáticos más avanzadas que hemos visto en los últimos años.»

«Descubierto por primera vez en México allá por 2013, Ploutus permitía a los delincuentes vaciar cajeros automáticos utilizando un teclado externo conectado a la máquina o a través de un mensaje SMS, una técnica que nunca se había visto antes», escribió Daniel Regalado, de FireEye.

Según FireEye, los ataques de Ploutus vistos hasta ahora requieren que los ladrones obtengan de alguna manera el acceso físico a un cajero automático, ya sea forzando sus cerraduras, utilizando una llave maestra robada o quitando o destruyendo parte de la máquina.

Regalado dice que las bandas criminales típicamente responsables de estos ataques despliegan «mulas de dinero» para llevar a cabo los ataques y desviar el dinero de los cajeros automáticos. El término se refiere a los operadores de bajo nivel dentro de una organización criminal a los que se les asignan trabajos de alto riesgo, como la instalación de skimmers en cajeros automáticos y la manipulación física de los cajeros automáticos.

«A partir de ahí, los atacantes pueden colocar un teclado físico para conectarse a la máquina, y un código de activación proporcionado por el jefe a cargo de la operación con el fin de dispensar el dinero del cajero automático», escribió. «Una vez desplegado en un cajero automático, Ploutus hace posible que los delincuentes obtengan miles de dólares en minutos. Aunque hay algunos riesgos de que la mula de dinero sea captada por las cámaras, la velocidad con la que se lleva a cabo la operación minimiza el riesgo de la mula».

De hecho, el memorándum del Servicio Secreto compartido por mi fuente dice que el equipo de salida de dinero/mulas de dinero normalmente toma el dinero dispensado y lo coloca en una bolsa grande. Después de sacar el dinero del cajero automático y de que la mula se vaya, el o los técnicos falsos vuelven al lugar y retiran su equipo del cajero comprometido.

«Lo último que hacen los estafadores antes de abandonar el lugar es volver a enchufar el cable Ethernet», señala la alerta.

FireEye dijo que todas las muestras de Ploutus.D que examinó tenían como objetivo los cajeros automáticos de Diebold, pero advirtió que pequeños cambios en el código del malware podrían permitir su uso contra 40 proveedores diferentes de cajeros automáticos en 80 países.

La alerta del Servicio Secreto dice que los cajeros automáticos que todavía funcionan con Windows XP son particularmente vulnerables, e instó a los operadores de cajeros automáticos a actualizar a una versión de Windows 7 para derrotar este tipo específico de ataque.

Esta es una historia que se desarrolla rápidamente y puede ser actualizada varias veces en los próximos días a medida que se disponga de más información.

Etiquetas: atm jackpotting, atm logical attacks, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscope, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP