ATM “jackpotting” – un crimine sofisticato in cui i ladri installano software malevolo e/o hardware ai bancomat che costringe le macchine a sputare fuori enormi volumi di denaro su richiesta – è stato a lungo una minaccia per le banche in Europa e in Asia, ma questi attacchi in qualche modo sono sfuggiti agli operatori bancomat degli Stati Uniti. Ma tutto questo è cambiato questa settimana, dopo che il Servizio Segreto degli Stati Uniti ha tranquillamente iniziato ad avvertire le istituzioni finanziarie che gli attacchi di jackpotting sono stati individuati nel mirino dei bancomat qui negli Stati Uniti.

Per effettuare un attacco di jackpotting, i ladri devono prima ottenere l’accesso fisico al bancomat. Da lì possono usare malware o elettronica specializzata – spesso una combinazione di entrambi – per controllare le operazioni del bancomat.

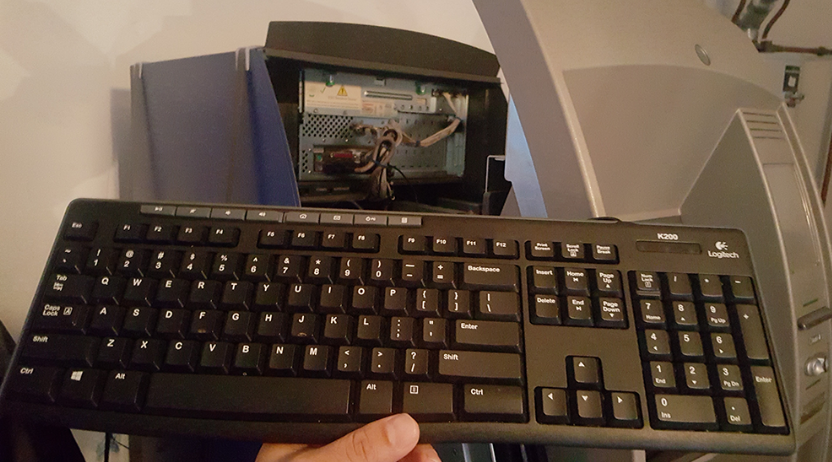

Una tastiera collegata alla porta del bancomat. Immagine: FireEye

Il 21 gennaio 2018, KrebsOnSecurity ha iniziato a sentire voci su attacchi di jackpotting, noti anche come “attacchi logici”, che colpiscono gli operatori ATM statunitensi. Ho rapidamente raggiunto il gigante ATM NCR Corp. per vedere se avevano sentito qualcosa. NCR ha detto al momento che aveva ricevuto rapporti non confermati, ma niente di solido ancora.

Il 26 gennaio, NCR ha inviato un avviso ai suoi clienti dicendo che aveva ricevuto rapporti dai servizi segreti e altre fonti su attacchi di jackpotting contro i bancomat negli Stati Uniti.

“Mentre al momento questi sembrano concentrati su bancomat non-NCR, gli attacchi logici sono un problema di tutto il settore”, l’avviso NCR legge. “Questo rappresenta i primi casi confermati di perdite dovute ad attacchi logici negli Stati Uniti. Questo dovrebbe essere trattato come una chiamata all’azione per prendere misure appropriate per proteggere i loro bancomat contro queste forme di attacco e mitigare le eventuali conseguenze.”

La nota NCR non menziona il tipo di malware di jackpotting usato contro i bancomat degli Stati Uniti. Ma una fonte vicina alla questione ha detto che il servizio segreto sta avvertendo che le bande criminali organizzate hanno attaccato i bancomat autonomi negli Stati Uniti utilizzando “Ploutus.D”, un ceppo avanzato di malware jackpotting individuato per la prima volta nel 2013.

Secondo questa fonte – che ha chiesto di rimanere anonima perché non è stata autorizzata a parlare in via ufficiale – il servizio segreto ha ricevuto informazioni credibili che i truffatori stanno attivando le cosiddette “cash out crews” per attaccare gli ATM a caricamento frontale prodotti dal fornitore di ATM Diebold Nixdorf.

La fonte ha detto che il servizio segreto sta avvertendo che i ladri sembrano prendere di mira i bancomat Opteva 500 e 700 serie Dielbold utilizzando il malware Ploutus.D in una serie di attacchi coordinati negli ultimi 10 giorni, e che ci sono prove che ulteriori attacchi sono stati pianificati in tutto il paese.

“I bancomat autonomi presi di mira sono abitualmente situati in farmacie, grandi negozi al dettaglio e bancomat drive-thru”, si legge in un avviso riservato dei servizi segreti inviato a più istituzioni finanziarie e ottenuto da KrebsOnSecurity. “Durante gli attacchi precedenti, i truffatori si sono vestiti come tecnici ATM e hanno attaccato un computer portatile con un’immagine speculare del sistema operativo ATM insieme a un dispositivo mobile al bancomat preso di mira.”

Invitata per un commento, Diebold ha condiviso un avviso che ha inviato ai clienti venerdì avvertendo di potenziali attacchi di jackpotting negli Stati Uniti. L’allarme di Diebold conferma che gli attacchi finora sembrano prendere di mira i bancomat Opteva a caricamento frontale.

“Come in Messico l’anno scorso, la modalità di attacco comporta una serie di passi diversi per superare il meccanismo di sicurezza e il processo di autorizzazione per impostare la comunicazione con l’erogatore”, l’allarme di sicurezza Diebold legge. Una copia dell’intero allarme Diebold, completo di consigli su come mitigare questi attacchi, è disponibile qui (PDF).

L’allarme dei servizi segreti spiega che gli aggressori in genere usano un endoscopio – uno strumento sottile e flessibile tradizionalmente utilizzato in medicina per dare ai medici uno sguardo all’interno del corpo umano – per individuare la parte interna del bancomat dove possono collegare un cavo che permette loro di sincronizzare il loro computer portatile con il computer del bancomat.

Un endoscopio fatto per lavorare in tandem con un dispositivo mobile. Fonte: gadgetsforgeeks.com.au

“Una volta che questo è completo, il bancomat è controllato dai truffatori e il bancomat apparirà fuori servizio ai potenziali clienti”, si legge nell’allarme riservato dei servizi segreti.

A questo punto, il truffatore o i truffatori che installano il malware contatteranno i co-cospiratori che possono controllare a distanza i bancomat e forzare le macchine a erogare contanti.

“Nei precedenti attacchi Ploutus.D, il bancomat ha erogato continuamente ad un ritmo di 40 banconote ogni 23 secondi”, continua l’allarme. Una volta che il ciclo di erogazione inizia, l’unico modo per fermarlo è quello di premere cancel sulla tastiera. Altrimenti, la macchina viene completamente svuotata di contanti, secondo l’allarme.

Un’analisi del 2017 di Ploutus.D dalla società di sicurezza FireEye l’ha definita “una delle famiglie di malware ATM più avanzate che abbiamo visto negli ultimi anni.”

“Scoperto per la prima volta in Messico nel 2013, Ploutus ha permesso ai criminali di svuotare i bancomat utilizzando una tastiera esterna collegata alla macchina o tramite messaggio SMS, una tecnica che non era mai stata vista prima”, ha scritto Daniel Regalado di FireEye.

Secondo FireEye, gli attacchi Ploutus visti finora richiedono ai ladri di ottenere in qualche modo l’accesso fisico a un bancomat – scassinando le serrature, utilizzando una chiave master rubata o altrimenti rimuovendo o distruggendo parte della macchina.

Regalado dice che le bande criminali tipicamente responsabili di questi attacchi impiegano “money mules” per condurre gli attacchi e trafugare denaro dai bancomat. Il termine si riferisce a operatori di basso livello all’interno di un’organizzazione criminale a cui vengono assegnati lavori ad alto rischio, come l’installazione di skimmer ATM e altrimenti manomettere fisicamente le macchine di cassa.

“Da lì, gli attaccanti possono collegare una tastiera fisica per connettersi alla macchina, e un codice di attivazione fornito dal capo responsabile dell’operazione al fine di erogare denaro dal bancomat”, ha scritto. “Una volta distribuito su un bancomat, Ploutus permette ai criminali di ottenere migliaia di dollari in pochi minuti. Mentre ci sono alcuni rischi che il mulo di denaro venga catturato dalle telecamere, la velocità con cui l’operazione viene effettuata minimizza il rischio del mulo.”

Infatti, la nota dei Servizi Segreti condivisa dalla mia fonte dice che il personale di cassa/muli di denaro in genere prende il denaro erogato e lo mette in una grande borsa. Dopo che il contante è stato preso dal bancomat e il mulo se ne va, i tecnici falsi tornano al sito e rimuovono la loro attrezzatura dal bancomat compromesso.

“L’ultima cosa che i truffatori fanno prima di lasciare il sito è di ricollegare il cavo Ethernet”, nota l’allarme.

FireEye ha detto che tutti i campioni di Ploutus.D che ha esaminato hanno preso di mira i bancomat Diebold, ma ha avvertito che piccole modifiche al codice del malware potrebbero consentire di essere utilizzato contro 40 diversi fornitori di ATM in 80 paesi.

L’allarme dei servizi segreti dice che i bancomat che funzionano ancora con Windows XP sono particolarmente vulnerabili, e ha esortato gli operatori ATM ad aggiornare a una versione di Windows 7 per sconfiggere questo specifico tipo di attacco.

Questa è una storia in rapido sviluppo e può essere aggiornata più volte nei prossimi giorni, man mano che sono disponibili ulteriori informazioni.

Tags: atm jackpotting, attacchi logici atm, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscopio, FireEye, NCR Corp, Ploutus.D, US Secret Service, Windows 7, Windows XP