Rich Campagna 28 maggio 20207 min readGestione delle vulnerabilità

Rich Campagna 28 maggio 20207 min readGestione delle vulnerabilità Quando un nuovo tipo di prodotto di sicurezza arriva sul mercato, di solito non appartiene a una “categoria” definita. Nel corso del tempo, quando il prodotto si diffonde, e quando emergono nuovi concorrenti, viene definita una categoria. Analisti, giornalisti e una vasta gamma di professionisti dell’infosec iniziano a riferirsi a questi prodotti in questo modo, e una definizione ristretta di quella categoria diventa comunemente accettata.

La sfida è che queste definizioni si radicano nelle nostre menti, e mentre le esigenze dell’impresa cambieranno nel tempo, la definizione è molto più lenta a cambiare. Questo è il modo in cui ci ritroviamo con termini stupidi come “firewall di nuova generazione”, una categoria di prodotti che è stata in giro per 10 anni, eppure è ancora in qualche modo di nuova generazione.

Questo è anche il caso della gestione delle vulnerabilità e degli scanner di vulnerabilità. Secondo il dizionario, una vulnerabilità è “la qualità o lo stato di essere esposti alla possibilità di essere attaccati o danneggiati, sia fisicamente che emotivamente”. Questo è un termine molto ampio. Eppure, in qualche modo, nell’infosec, siamo arrivati ad associare strettamente una vulnerabilità al software senza patch e alle configurazioni errate.

La ragione è che più di 20 anni fa (pensate a prima di Google), quando i fornitori tradizionali di gestione delle vulnerabilità stavano iniziando, si sono concentrati su software senza patch e configurazioni errate, la stampa e gli analisti hanno bollato questa funzionalità, “gestione delle vulnerabilità”, ed eccoci qui 2 decenni dopo a vivere con quella definizione. Abbiamo persino un sistema standard di classificazione della gravità, i punteggi CVSS, che gestiscono solo questa definizione ristretta.

Il problema è che non ogni vulnerabilità è un CVE con un corrispondente punteggio CVSS.

I 9 tipi di vulnerabilità di sicurezza:

- Software non patchato – Le vulnerabilità non patchate permettono agli aggressori di eseguire un codice dannoso sfruttando un bug di sicurezza noto che non è stato patchato. L’avversario cercherà di sondare il vostro ambiente alla ricerca di sistemi non patchati, per poi attaccarli direttamente o indirettamente. –

- Configurazione errata – Le configurazioni errate del sistema (ad esempio le risorse che eseguono servizi non necessari, o con impostazioni vulnerabili come le impostazioni predefinite invariate) possono essere sfruttate dagli aggressori per violare la vostra rete. L’avversario cercherà di sondare il vostro ambiente alla ricerca di sistemi che possono essere compromessi a causa di qualche misconfigurazione, per poi attaccarli direttamente o indirettamente.

- Credenziali deboli – Un attaccante può utilizzare attacchi a dizionario o a forza bruta per tentare di indovinare password deboli, che possono poi essere utilizzate per ottenere l’accesso ai sistemi nella vostra rete.

- Phishing, Web & Ransomware – Il phishing è usato dagli aggressori per indurre gli utenti a eseguire inavvertitamente del codice dannoso, e quindi compromettere un sistema, un account o una sessione. L’avversario invierà ai vostri utenti un link o un allegato dannoso via e-mail (o altro sistema di messaggistica), spesso insieme a qualche testo/immagine che li invoglia a cliccare.

- Relazione di fiducia – Gli aggressori possono sfruttare le configurazioni di fiducia che sono state impostate per consentire o semplificare l’accesso tra i sistemi (ad esempio unità montate, servizi remoti) per propagarsi attraverso la vostra rete. L’avversario, dopo aver ottenuto l’accesso a un sistema, può quindi procedere a violare altri sistemi che implicitamente si fidano del sistema originariamente compromesso.

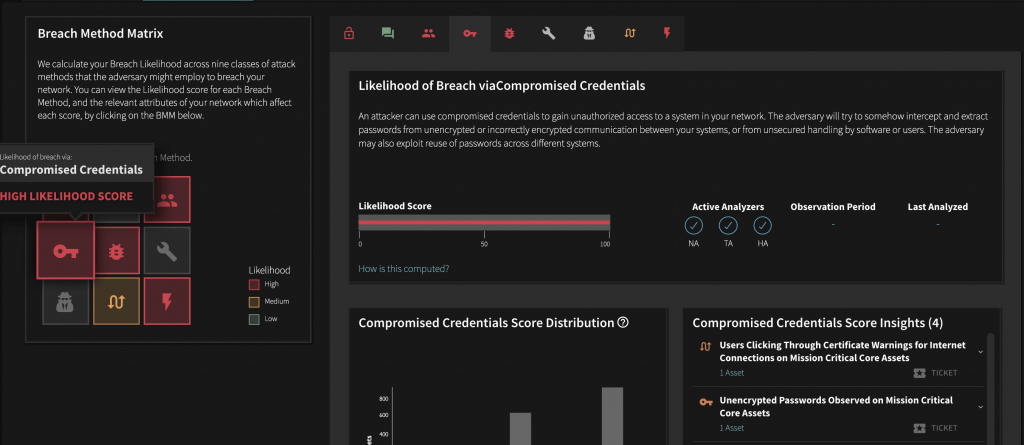

- Credenziali compromesse – Un attaccante può utilizzare credenziali compromesse per ottenere l’accesso non autorizzato a un sistema nella vostra rete. L’avversario cercherà in qualche modo di intercettare ed estrarre le password da comunicazioni non crittografate o non correttamente crittografate tra i vostri sistemi, o dalla gestione non protetta da parte di software o utenti. L’avversario può anche sfruttare il riutilizzo delle password tra diversi sistemi.

- Malicious Insider – Un dipendente o un fornitore che potrebbe avere accesso ai vostri sistemi critici può decidere di sfruttare il suo accesso per rubare o distruggere le informazioni o danneggiarle. Questo è particolarmente importante per gli utenti privilegiati e i sistemi critici.

- Missing/Poor Encryption – Con gli attacchi Missing/Poor Encryption, un attaccante può intercettare le comunicazioni tra i sistemi della vostra rete e rubare informazioni. L’attaccante può intercettare informazioni non crittografate o scarsamente crittografate e può quindi estrarre informazioni critiche, impersonare una delle due parti e possibilmente iniettare informazioni false nella comunicazione tra i sistemi.

- Zero-days & Metodi sconosciuti – Gli Zero days sono specifiche vulnerabilità del software note all’avversario ma per le quali non è disponibile una correzione, spesso perché il bug non è stato segnalato al fornitore del sistema vulnerabile. L’avversario cercherà di sondare il vostro ambiente alla ricerca di sistemi che possono essere compromessi dall’exploit zero day di cui dispongono, per poi attaccarli direttamente o indirettamente.

Balbix esamina tutte le 9 classi di vulnerabilità, calcolando automaticamente e continuamente la probabilità di violazione attraverso ogni classe per ogni risorsa della vostra rete. Il risultato viene mappato nella matrice del metodo di violazione di Balbix e utilizzato come parte del punteggio di calcolo del rischio che alimenta intuizioni attivabili e prioritarie per aiutare il tuo team a massimizzare la resilienza informatica.