Rich Campagna May 28, 20207 min readSérülékenységkezelés

Rich Campagna May 28, 20207 min readSérülékenységkezelés Amikor egy új típusú biztonsági termék megjelenik a piacon, az általában nem tartozik egy meghatározott “kategóriába”. Idővel, ahogy a termék széles körben elterjed, és ahogy új versenytársak jelennek meg, egy kategória kerül meghatározásra. Elemzők, újságírók és az informatikai szakemberek széles köre kezdi így emlegetni ezeket a termékeket, és a kategória szűk definíciója általánosan elfogadottá válik.

A kihívás az, hogy ezek a definíciók beivódnak a fejünkbe, és míg a vállalati igények idővel változnak, a definíció sokkal lassabban változik. Így jönnek létre az olyan ostoba kifejezések, mint a “következő generációs tűzfal”, egy olyan termékkategória, amely már 10 éve létezik, mégis valahogy még mindig a következő generációhoz tartozik.

Ez a helyzet a sebezhetőség-kezelés és a sebezhetőség-ellenőrzők esetében is. A szótár szerint a sebezhetőség: “az a tulajdonság vagy állapot, hogy valaki ki van téve annak a lehetőségnek, hogy megtámadják vagy kárt okoznak neki, akár fizikailag, akár érzelmileg”. Ez egy nagyon tág fogalom. Mégis, valahogy az informatikában a sebezhetőséget szűken a javítatlan szoftverekhez és a hibás konfigurációkhoz kötjük.

Az ok az, hogy több mint 20 évvel ezelőtt (gondoljunk a Google előtti időkre), amikor a hagyományos sebezhetőség-kezelő gyártók elindultak, a javítatlan szoftverekre és a hibás konfigurációkra összpontosítottak, a sajtó és az elemzők ezt a funkciót “sebezhetőség-kezelésnek” nevezték el, és most, két évtizeddel később ezzel a definícióval élünk. Még egy de facto szabványos súlyossági rangsorolási rendszerünk is van, a CVSS pontszámok, amelyek csak ezt a szűk definíciót kezelik.

A probléma az, hogy nem minden sebezhetőség CVE a megfelelő CVSS pontszámmal.

A biztonsági sebezhetőségek 9 típusa:

- Foltozatlan szoftver – A foltozatlan sebezhetőségek lehetővé teszik a támadók számára, hogy egy ismert, de még nem javított biztonsági hibát kihasználva rosszindulatú kódot futtassanak. A támadó megpróbálja szondázni a környezetét foltozatlan rendszerek után kutatva, majd közvetlenül vagy közvetve megtámadja azokat. –

- Rossz konfiguráció – A rendszer rossz konfigurációit (pl. szükségtelen szolgáltatásokat futtató eszközök, vagy sebezhető beállítások, például változatlan alapértelmezett beállítások) a támadók kihasználhatják a hálózatba való behatoláshoz. A támadó megpróbálja megvizsgálni a környezetét olyan rendszerek után kutatva, amelyek valamilyen hibás konfiguráció miatt veszélybe kerülhetnek, majd közvetlenül vagy közvetve megtámadja őket.

- Gyenge hitelesítő adatok – A támadó szótári vagy nyers erővel végrehajtott támadásokkal megpróbálhatja kitalálni a gyenge jelszavakat, amelyekkel aztán hozzáférhet a hálózatában lévő rendszerekhez.

- Adathalászat, webes & Ransomware – Az adathalászatot a támadók arra használják, hogy rávegyék a felhasználókat valamilyen rosszindulatú kód véletlenszerű végrehajtására, és ezáltal veszélyeztessék a rendszert, fiókot vagy munkamenetet. A támadó e-mailben (vagy más üzenetküldő rendszeren) küld a felhasználóknak egy linket vagy rosszindulatú mellékletet, gyakran valamilyen szöveg/kép kíséretében, amely kattintásra csábítja őket.

- Bizalmi kapcsolat – A támadók kihasználhatják a rendszerek közötti hozzáférés engedélyezésére vagy egyszerűsítésére létrehozott bizalmi konfigurációkat (pl. csatlakoztatott meghajtók, távoli szolgáltatások), hogy a hálózaton keresztül terjedjenek. A támadó, miután hozzáférést szerzett egy rendszerhez, más olyan rendszerekbe is betörhet, amelyek hallgatólagosan megbíznak az eredetileg kompromittált rendszerben.

- Kompromittált hitelesítő adatok – A támadó kompromittált hitelesítő adatokkal jogosulatlanul hozzáférhet a hálózat valamelyik rendszeréhez. A támadó megpróbálja valahogyan elfogni és kinyerni a jelszavakat az Ön rendszerei közötti titkosítatlan vagy helytelenül titkosított kommunikációból, illetve a szoftver vagy a felhasználók által nem biztonságos kezelésből. A támadó kihasználhatja a jelszavak különböző rendszerekben történő újrafelhasználását is.

- Rosszindulatú bennfentes – Egy olyan alkalmazott vagy beszállító, akinek hozzáférése lehet az Ön kritikus rendszereihez, úgy dönthet, hogy hozzáférését kihasználva információkat lop el vagy semmisít meg, illetve károsítja azokat. Ez különösen fontos a kiváltságos felhasználók és a kritikus rendszerek esetében.

- Hiányzó/hiányos titkosítás – A hiányzó/hiányos titkosítással kapcsolatos támadásokkal egy támadó lehallgathatja a hálózatban lévő rendszerek közötti kommunikációt, és információkat lophat el. A támadó elfoghatja a titkosítatlan vagy rosszul titkosított információkat, majd kritikus információkat nyerhet ki, megszemélyesítheti magát bármelyik félnek, és esetleg hamis információkat vihet be a rendszerek közötti kommunikációba.

- Zéró napok & Ismeretlen módszerek – A zéró napok olyan konkrét szoftveres sebezhetőségek, amelyekről a támadó tud, de amelyekre nem áll rendelkezésre javítás, gyakran azért, mert a hibát nem jelentették a sebezhető rendszer gyártójának. Az ellenfél megpróbálja szondázni a környezetét, hogy olyan rendszereket keressen, amelyek a nulla napos exploit által veszélyeztethetők, majd közvetlenül vagy közvetve megtámadja őket.

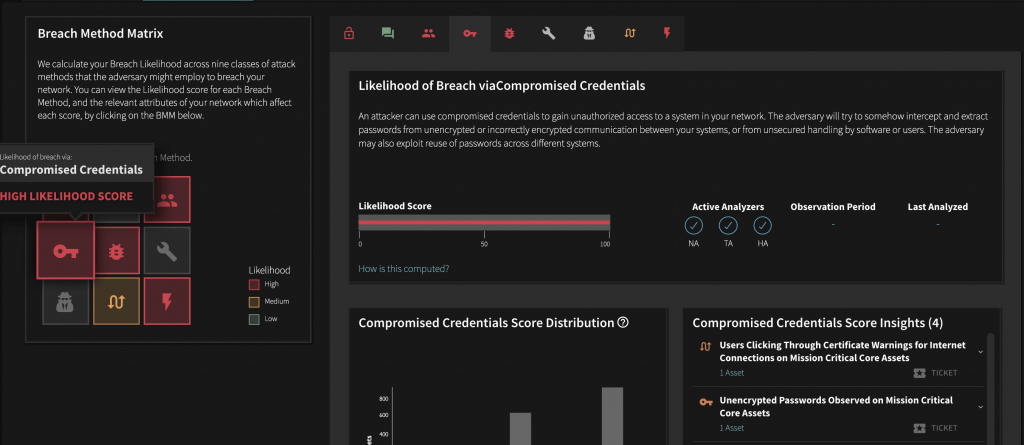

A Balbix a sebezhetőségek mind a 9 osztályát megvizsgálja, automatikusan és folyamatosan kiszámítja a betörés valószínűségét az egyes osztályokon keresztül a hálózat minden egyes eszközére. Az eredményt a Balbix Breach Method mátrixba illesztjük, és a kockázatszámítási pontszám részeként használjuk, amely használható, rangsorolt betekintést nyújt, hogy segítsen csapatának maximalizálni a kiberbiztonságot.