Rich Campagna 28 mai 20207 min readGestion des vulnérabilités

Rich Campagna 28 mai 20207 min readGestion des vulnérabilités Lorsqu’un nouveau type de produit de sécurité arrive sur le marché, il n’appartient généralement pas à une « catégorie » définie. Au fil du temps, à mesure que le produit se répand et que de nouveaux concurrents apparaissent, une catégorie sera définie. Les analystes, les journalistes et un large éventail de professionnels de l’infosec commencent à faire référence à ces produits de cette manière, et une définition étroite de cette catégorie devient communément acceptée.

Le défi est que ces définitions s’incrustent dans nos esprits, et alors que les besoins de l’entreprise changent au fil du temps, la définition est beaucoup plus lente à changer. C’est ainsi que nous nous retrouvons avec des termes stupides comme « pare-feu nouvelle génération », une catégorie de produits qui existe depuis 10 ans et qui, pourtant, est toujours, d’une manière ou d’une autre, nouvelle génération.

C’est également le cas pour la gestion des vulnérabilités et les scanners de vulnérabilités. Selon le dictionnaire, une vulnérabilité est, « la qualité ou l’état d’être exposé à la possibilité d’être attaqué ou de subir des dommages, que ce soit physiquement ou émotionnellement. » Il s’agit d’un terme très large. Pourtant, d’une manière ou d’une autre, dans l’infosec, nous en sommes venus à associer étroitement une vulnérabilité à un logiciel non patché et à une mauvaise configuration.

La raison en est qu’il y a plus de 20 ans (pensez à pré-Google), lorsque les fournisseurs traditionnels de gestion des vulnérabilités faisaient leurs débuts, ils se sont concentrés sur les logiciels non patchés et la mauvaise configuration, la presse et les analystes ont baptisé cette fonctionnalité, « gestion des vulnérabilités », et nous voilà deux décennies plus tard à vivre avec cette définition. Nous avons même un système de classement de gravité standard de facto, les scores CVSS, qui ne gère que cette définition étroite.

Le problème est que toutes les vulnérabilités ne sont pas un CVE avec un score CVSS correspondant.

Les 9 types de vulnérabilités de sécurité :

- Logiciel non patché – Les vulnérabilités non patchées permettent aux attaquants d’exécuter un code malveillant en tirant parti d’un bogue de sécurité connu qui n’a pas été patché. L’adversaire tentera de sonder votre environnement à la recherche de systèmes non patchés, puis de les attaquer directement ou indirectement. –

- Mauvaise configuration – Les mauvaises configurations du système (par exemple, des actifs exécutant des services inutiles, ou avec des paramètres vulnérables tels que des valeurs par défaut inchangées) peuvent être exploitées par des attaquants pour pénétrer dans votre réseau. L’adversaire tentera de sonder votre environnement à la recherche de systèmes qui peuvent être compromis en raison d’une certaine mauvaise configuration, puis les attaquera directement ou indirectement.

- Créances faibles – Un attaquant peut utiliser des attaques par dictionnaire ou par force brute pour tenter de deviner des mots de passe faibles, qui peuvent ensuite être utilisés pour accéder aux systèmes de votre réseau.

- Phishing, Web & Ransomware – Le phishing est utilisé par les attaquants pour amener les utilisateurs à exécuter par inadvertance un certain code malveillant, et ainsi compromettre un système, un compte ou une session. L’adversaire enverra à vos utilisateurs un lien ou une pièce jointe malveillante par e-mail (ou autre système de messagerie), souvent accompagné d’un certain texte/image qui les incite à cliquer.

- Relation de confiance – Les attaquants peuvent exploiter les configurations de confiance qui ont été mises en place pour permettre ou simplifier l’accès entre les systèmes (par exemple, les lecteurs montés, les services à distance) pour se propager à travers votre réseau. L’adversaire, après avoir obtenu l’accès à un système, peut alors procéder à la violation d’autres systèmes qui font implicitement confiance au système initialement compromis.

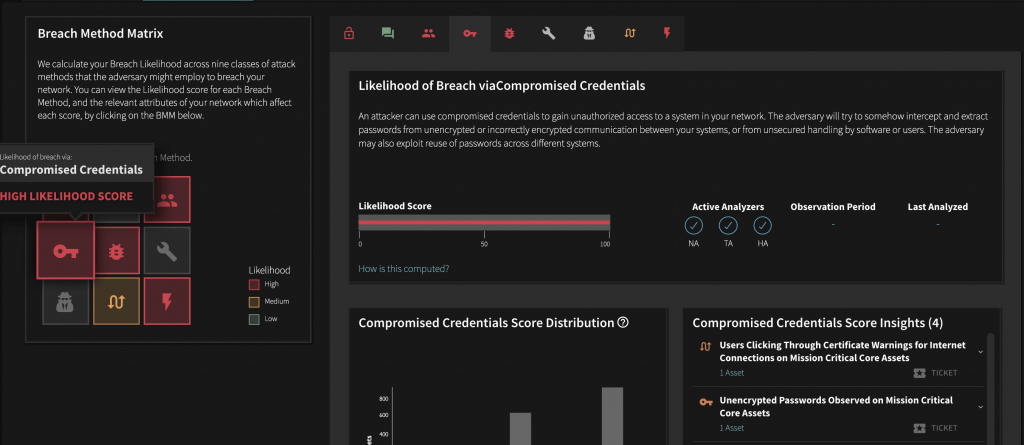

- Références compromises – Un attaquant peut utiliser des références compromises pour obtenir un accès non autorisé à un système de votre réseau. L’adversaire essaiera d’une manière ou d’une autre d’intercepter et d’extraire des mots de passe à partir de communications non cryptées ou incorrectement cryptées entre vos systèmes, ou à partir de manipulations non sécurisées par des logiciels ou des utilisateurs. L’adversaire peut également exploiter la réutilisation des mots de passe sur différents systèmes.

- Instruit malveillant – Un employé ou un fournisseur qui pourrait avoir accès à vos systèmes critiques peut décider d’exploiter son accès pour voler ou détruire des informations ou les altérer. Ceci est particulièrement important pour les utilisateurs privilégiés et les systèmes critiques.

- Cryptage manquant/mauvais – Avec les attaques sur le cryptage manquant/mauvais, un attaquant peut intercepter la communication entre les systèmes de votre réseau et voler des informations. L’attaquant peut intercepter des informations non cryptées ou mal cryptées et peut alors extraire des informations critiques, se faire passer pour l’une ou l’autre des parties et éventuellement injecter de fausses informations dans la communication entre les systèmes.

- Zero-days &Méthodes inconnues – Les zero days sont des vulnérabilités logicielles spécifiques connues de l’adversaire mais pour lesquelles aucun correctif n’est disponible, souvent parce que le bogue n’a pas été signalé au vendeur du système vulnérable. L’adversaire essaiera de sonder votre environnement à la recherche de systèmes qui peuvent être compromis par l’exploit zero day dont il dispose, puis il les attaquera directement ou indirectement.

Balbix examine les 9 classes de vulnérabilités, en calculant automatiquement et continuellement la probabilité de violation via chaque classe pour chaque actif de votre réseau. Le résultat est mis en correspondance avec la matrice de la méthode de violation Balbix, et utilisé dans le cadre du score de calcul du risque qui alimente des informations exploitables et hiérarchisées pour aider votre équipe à maximiser la cyber-résilience.

.