Le » jackpotting » des distributeurs automatiques de billets – un crime sophistiqué dans lequel les voleurs installent un logiciel et/ou un matériel malveillant sur les distributeurs automatiques de billets qui force les machines à cracher d’énormes volumes d’argent sur demande – est depuis longtemps une menace pour les banques en Europe et en Asie, mais ces attaques ont en quelque sorte échappé aux opérateurs de distributeurs automatiques de billets américains. Mais tout cela a changé cette semaine après que les services secrets américains ont discrètement commencé à avertir les institutions financières que des attaques de jackpotting ont maintenant été repérées ciblant des distributeurs de billets ici aux États-Unis.

Pour mener une attaque de jackpotting, les voleurs doivent d’abord obtenir un accès physique au distributeur de billets. De là, ils peuvent utiliser des logiciels malveillants ou des appareils électroniques spécialisés – souvent une combinaison des deux – pour contrôler les opérations du distributeur.

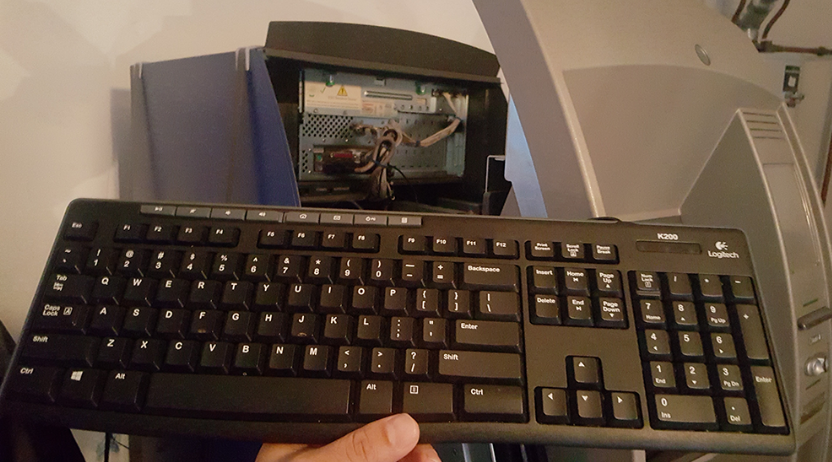

Un clavier fixé au port du distributeur automatique de billets. Image : FireEye

Le 21 janvier 2018, KrebsOnSecurity a commencé à entendre des rumeurs concernant des attaques de jackpot, également connues sous le nom d' » attaques logiques « , frappant les opérateurs de guichets automatiques américains. J’ai rapidement contacté le géant des guichets automatiques NCR Corp. pour voir s’ils avaient entendu quelque chose. NCR a dit à l’époque qu’il avait reçu des rapports non confirmés, mais rien de solide pour l’instant.

Le 26 janvier, NCR a envoyé un avis à ses clients disant qu’il avait reçu des rapports des services secrets et d’autres sources sur des attaques de jackpotting contre des guichets automatiques aux États-Unis.

« Bien qu’à l’heure actuelle, ceux-ci semblent se concentrer sur les guichets automatiques non NCR, les attaques logiques sont un problème à l’échelle de l’industrie », lit-on dans l’alerte de NCR. « Cela représente les premiers cas confirmés de pertes dues à des attaques logiques aux États-Unis. Ceci doit être traité comme un appel à l’action pour prendre les mesures appropriées afin de protéger leurs GAB contre ces formes d’attaque et d’en atténuer les conséquences. »

La note de NCR ne mentionne pas le type de logiciel malveillant de jackpot utilisé contre les GAB américains. Mais une source proche du dossier a déclaré que les services secrets avertissent que des bandes criminelles organisées ont attaqué des DAB autonomes aux États-Unis en utilisant « Ploutus.D », une souche avancée de logiciel malveillant de jackpotage repérée pour la première fois en 2013.

Selon cette source – qui a demandé à rester anonyme parce qu’elle n’était pas autorisée à s’exprimer officiellement – les services secrets ont reçu des informations crédibles selon lesquelles des escrocs activent des équipes dites « d’encaissement » pour attaquer les guichets automatiques à chargement frontal fabriqués par le fournisseur de guichets automatiques Diebold Nixdorf.

La source a déclaré que les services secrets avertissent que les voleurs semblent cibler les guichets automatiques Dielbold des séries 500 et 700 d’Opteva en utilisant le logiciel malveillant Ploutus.D dans une série d’attaques coordonnées au cours des 10 derniers jours, et qu’il existe des preuves que d’autres attaques sont prévues dans tout le pays.

« Les guichets automatiques autonomes ciblés sont couramment situés dans des pharmacies, des magasins à grande surface et des guichets automatiques de type drive-thru », peut-on lire dans une alerte confidentielle des services secrets envoyée à plusieurs institutions financières et obtenue par KrebsOnSecurity. « Au cours des attaques précédentes, les fraudeurs se sont habillés en techniciens de guichets automatiques et ont attaché un ordinateur portable avec une image miroir du système d’exploitation des guichets automatiques ainsi qu’un appareil mobile au guichet automatique ciblé. »

Rejoint pour un commentaire, Diebold a partagé une alerte qu’il a envoyée à ses clients vendredi, les avertissant d’attaques potentielles de cagnottes aux États-Unis. L’alerte de Diebold confirme que les attaques semblent jusqu’à présent cibler les distributeurs automatiques de billets Opteva à chargement frontal.

« Comme au Mexique l’année dernière, le mode d’attaque implique une série de différentes étapes pour surmonter le mécanisme de sécurité et le processus d’autorisation pour établir la communication avec le distributeur », lit-on dans l’alerte de sécurité de Diebold. Une copie de l’intégralité de l’alerte Diebold, avec des conseils sur la façon d’atténuer ces attaques, est disponible ici (PDF).

L’alerte des services secrets explique que les attaquants utilisent généralement un endoscope – un instrument mince et flexible traditionnellement utilisé en médecine pour donner aux médecins un aperçu de l’intérieur du corps humain – pour localiser la partie interne du distributeur de billets où ils peuvent fixer un cordon qui leur permet de synchroniser leur ordinateur portable avec l’ordinateur du distributeur.

Un endoscope fait pour fonctionner en tandem avec un appareil mobile. Source : gadgetsforgeeks.com.au

« Une fois cette opération terminée, le GAB est contrôlé par les fraudeurs et le GAB apparaîtra hors service aux clients potentiels », peut-on lire dans l’alerte confidentielle des services secrets.

À ce stade, le ou les escrocs qui installent le logiciel malveillant contactent des co-conspirateurs qui peuvent contrôler à distance les DAB et forcer les machines à distribuer de l’argent.

« Dans les attaques précédentes de Ploutus.D, le DAB distribuait continuellement à un rythme de 40 billets toutes les 23 secondes », poursuit l’alerte. Une fois le cycle de distribution lancé, le seul moyen de l’arrêter est d’appuyer sur la touche d’annulation du clavier. Sinon, la machine est complètement vidée de son argent, selon l’alerte.

Une analyse de Ploutus.D effectuée en 2017 par la société de sécurité FireEye l’a qualifiée de « l’une des familles de logiciels malveillants pour guichets automatiques les plus avancées que nous ayons vues ces dernières années. »

« Découvert pour la première fois au Mexique dès 2013, Ploutus permettait aux criminels de vider les guichets automatiques en utilisant soit un clavier externe attaché à la machine, soit un message SMS, une technique qui n’avait jamais été vue auparavant », écrit Daniel Regalado de FireEye.

Selon FireEye, les attaques Ploutus observées jusqu’à présent nécessitent que les voleurs obtiennent d’une manière ou d’une autre un accès physique à un DAB – soit en crochetant ses serrures, en utilisant un passe-partout volé ou en retirant ou en détruisant autrement une partie de la machine.

Regalado affirme que les gangs criminels généralement responsables de ces attaques déploient des « money mules » pour mener les attaques et siphonner l’argent des DAB. Ce terme désigne les opérateurs de bas niveau au sein d’une organisation criminelle qui se voient confier des tâches à haut risque, telles que l’installation de skimmers de guichets automatiques et toute autre manipulation physique des distributeurs automatiques de billets.

« De là, les attaquants peuvent attacher un clavier physique pour se connecter à la machine, et un code d’activation fourni par le patron en charge de l’opération afin de distribuer de l’argent à partir du guichet automatique », écrit-il. « Une fois déployé sur un DAB, Ploutus permet aux criminels d’obtenir des milliers de dollars en quelques minutes. Bien qu’il y ait certains risques que la mule soit prise par les caméras, la vitesse à laquelle l’opération est effectuée minimise le risque de la mule. »

En effet, le mémo des services secrets partagé par ma source dit que l’équipe de sortie d’argent/mules d’argent prend généralement l’argent distribué et le place dans un grand sac. Une fois l’argent retiré du distributeur automatique et la mule partie, le ou les faux techniciens reviennent sur le site et retirent leur équipement du distributeur automatique compromis.

« La dernière chose que les fraudeurs font avant de quitter le site est de rebrancher le câble Ethernet », note l’alerte.

FireEye a déclaré que tous les échantillons de Ploutus.D qu’il a examinés ciblaient les guichets automatiques Diebold, mais il a averti que de petites modifications du code du malware pourraient lui permettre d’être utilisé contre 40 fournisseurs de guichets automatiques différents dans 80 pays.

L’alerte des services secrets indique que les GAB fonctionnant encore sous Windows XP sont particulièrement vulnérables, et elle exhorte les opérateurs de GAB à effectuer une mise à jour vers une version de Windows 7 pour déjouer ce type spécifique d’attaque.

Cette histoire se développe rapidement et peut être mise à jour plusieurs fois au cours des prochains jours, à mesure que des informations supplémentaires seront disponibles.

Tags : atm jackpotting, atm logical attacks, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscope, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP

.