Rich Campagna May 28, 20207 min readVulnerability Management

Rich Campagna May 28, 20207 min readVulnerability Management Kun uudenlainen tietoturvatuote tulee markkinoille, se ei tyypillisesti kuulu mihinkään määriteltyyn ”luokkaan”. Ajan myötä, kun tuote yleistyy ja uusia kilpailijoita ilmaantuu, kategoria määritellään. Analyytikot, toimittajat ja monenlaiset tietoturva-alan ammattilaiset alkavat viitata näihin tuotteisiin tällä tavoin, ja kategorian kapea määritelmä tulee yleisesti hyväksytyksi.

Haasteena on, että nämä määritelmät iskostuvat mieleemme, ja vaikka yrityksen tarpeet muuttuvat ajan myötä, määritelmä muuttuu paljon hitaammin. Näin päädymme hölmöihin termeihin, kuten ”seuraavan sukupolven palomuuri”, tuoteryhmä, joka on ollut olemassa jo 10 vuotta, mutta on silti jotenkin yhä seuraavan sukupolven tuote.

Näin on myös haavoittuvuuksien hallinnan ja haavoittuvuusskannereiden kohdalla. Sanakirjan mukaan haavoittuvuus on ”ominaisuus tai tila, jossa ollaan alttiina hyökkäyksen tai vahingoittumisen mahdollisuudelle, joko fyysisesti tai henkisesti”. Tämä on hyvin laaja termi. Silti jotenkin tietotekniikassa haavoittuvuus on alettu yhdistää kapeasti korjaamattomiin ohjelmistoihin ja virheellisiin konfiguraatioihin.

Syy tähän on se, että yli 20 vuotta sitten (ennen Googlea), kun perinteiset haavoittuvuudenhallinnan toimittajat aloittivat toimintansa, ne keskittyivät korjaamattomiin ohjelmistoihin ja virheellisiin konfiguraatioihin, ja lehdistö ja analyytikot nimesivät tämän toiminnallisuuden ”haavoittuvuudenhallinnaksi”, ja nyt kaksi vuosikymmentä myöhemmin elämme tuon määritelmän mukaisesti. Meillä on jopa de facto standardoitu vakavuusluokitusjärjestelmä, CVSS-pisteet, jotka käsittelevät vain tätä suppeaa määritelmää.

Ongelmana on, että kaikki haavoittuvuudet eivät ole CVE:itä ja niitä vastaavaa CVSS-pistemäärää.

Turvallisuushaavoittuvuuksien yhdeksän tyyppiä:

- Parantamattomat ohjelmistot – Parantamattomat haavoittuvuudet mahdollistavat sen, että hyökkääjät pystyvät suorittamaan haitallista koodia hyödyntämällä tunnettua tietoturvaongelmaa, jota ei ole korjattu. Vastustaja yrittää tutkia ympäristöäsi etsimällä korjaamattomia järjestelmiä ja hyökkää sitten niihin suoraan tai epäsuorasti. –

- Virheellinen konfigurointi – Hyökkääjät voivat käyttää hyväkseen järjestelmän virheellisiä konfiguraatioita (esim. hyödykkeet, jotka käyttävät tarpeettomia palveluita tai joissa on haavoittuvia asetuksia, kuten muuttumattomia oletusasetuksia) tunkeutuakseen verkkoosi. Hyökkääjä yrittää tutkia ympäristöäsi etsien järjestelmiä, jotka voidaan vaarantaa jonkin virheellisen konfiguraation vuoksi, ja hyökkää sitten suoraan tai epäsuorasti niihin.

- Heikot tunnistetiedot – Hyökkääjä voi käyttää sanakirja- tai raa’an voiman hyökkäyksiä yrittäessään arvailla heikkoja salasanoja, joita voidaan sitten käyttää päästäksesi käsiksi verkkosi järjestelmiin.

- Phishing, Web & Ransomware – Hyökkääjät käyttävät phishingiä saadakseen käyttäjät suorittamaan vahingossa jotakin haitallista koodia ja siten vaarantamaan järjestelmän, tilin tai istunnon. Hyökkääjä lähettää käyttäjillesi sähköpostitse (tai muun viestijärjestelmän kautta) linkin tai haitallisen liitetiedoston, johon liittyy usein tekstiä tai kuvaa, joka houkuttelee käyttäjiä napsauttamaan sitä.

- Luottamussuhde – Hyökkääjät voivat käyttää hyväkseen luottamusasetuksia, jotka on määritetty sallimaan tai yksinkertaistamaan pääsyä järjestelmien välillä (esim. asennetut asemat, etäkäyttöiset palvelut), ja levittäytyä näin verkkoon. Saatuaan pääsyn järjestelmään hyökkääjä voi sitten murtautua muihin järjestelmiin, jotka epäsuorasti luottavat alun perin vaarannettuun järjestelmään.

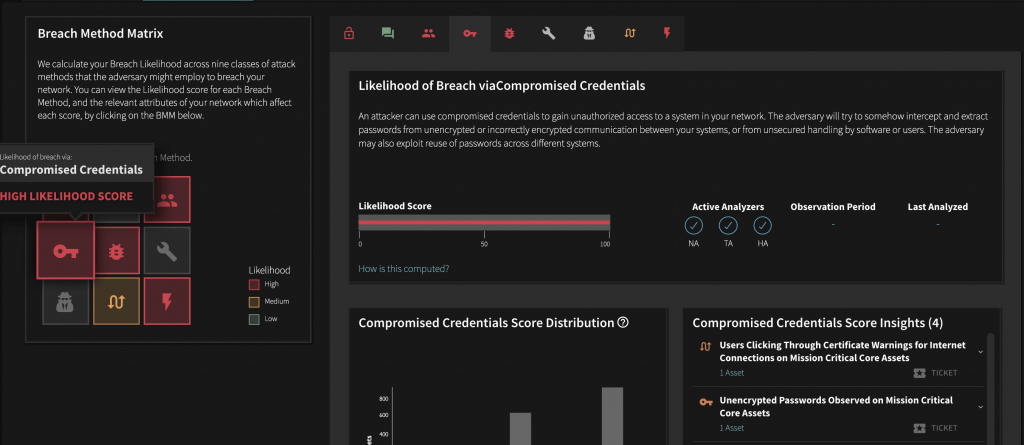

- Kompromitoituneet tunnistetiedot – Hyökkääjä voi käyttää vaarannettuja tunnistetietoja saadakseen luvattoman pääsyn verkkosi järjestelmään. Hyökkääjä yrittää jotenkin siepata ja poimia salasanat salaamattomasta tai virheellisesti salatusta järjestelmiesi välisestä viestinnästä tai ohjelmistojen tai käyttäjien suorittamasta suojaamattomasta käsittelystä. Vastustaja voi myös hyödyntää salasanojen uudelleenkäyttöä eri järjestelmissä.

- Pahantahtoinen sisäpiiriläinen – Työntekijä tai toimittaja, jolla saattaa olla pääsy kriittisiin järjestelmiisi, voi päättää käyttää pääsyään hyväkseen varastamaan tai tuhoamaan tietoja tai vahingoittamaan niitä. Tämä on erityisen tärkeää etuoikeutetuille käyttäjille ja kriittisille järjestelmille.

- Puuttuva/heikko salaus – Puuttuvaan/heikkoon salaukseen kohdistuvilla hyökkäyksillä hyökkääjä voi siepata verkkosi järjestelmien välisen viestinnän ja varastaa tietoja. Hyökkääjä voi siepata salaamatonta tai huonosti salattua tietoa ja sen jälkeen poimia kriittistä tietoa, esiintyä jompana kumpana osapuolena ja mahdollisesti syöttää väärää tietoa järjestelmien väliseen viestintään.

- Nollapäivät & Tuntemattomat menetelmät – Nollapäivät ovat erityisiä ohjelmistohaavoittuvuuksia, jotka ovat vastustajan tiedossa, mutta joihin ei ole saatavissa korjausta, usein siksi, että vikaa ei ole ilmoitettu haavoittuvassa järjestelmässä olevalle toimittajalle. Vastustaja yrittää tutkia ympäristöäsi etsimällä järjestelmiä, jotka voidaan vaarantaa hänen hallussaan olevalla nollapäivähyökkäyksellä, ja hyökkää sitten niihin suoraan tai epäsuorasti.

Balbix tarkastelee kaikkia yhdeksää haavoittuvuusluokkaa ja laskee automaattisesti ja jatkuvasti kunkin luokan kautta tapahtuvan loukkauksen todennäköisyyden jokaiselle verkossasi olevalle kohteelle. Tulos kartoitetaan Balbix Breach Method -matriisiin, ja sitä käytetään osana riskilaskentapistemäärää, joka syöttää toimintakelpoisia, priorisoituja oivalluksia, joiden avulla tiimisi voi maksimoida kyberkestävyyden.