ATM ”jackpotting” – hienostunut rikos, jossa varkaat asentavat haittaohjelmia ja / tai laitteisto pankkiautomaatteihin, joka pakottaa koneet sylkeä ulos suuria määriä käteistä pyydettäessä – on jo pitkään ollut uhka pankeille Euroopassa ja Aasiassa, mutta nämä hyökkäykset jotenkin ovat välttäneet Yhdysvaltain ATM-operaattorit. Kaikki tämä kuitenkin muuttui tällä viikolla, kun Yhdysvaltain salainen palvelu alkoi vaivihkaa varoittaa rahoituslaitoksia siitä, että jackpotting-hyökkäyksiä on nyt havaittu kohdistuvan käteisautomaatteihin täällä Yhdysvalloissa.

Jackpotting-hyökkäyksen toteuttamiseksi varkaiden on ensin päästävä fyysisesti käsiksi käteisautomaattiin. Sieltä käsin he voivat käyttää haittaohjelmia tai erikoistunutta elektroniikkaa – usein molempien yhdistelmää – hallitakseen pankkiautomaatin toimintaa.

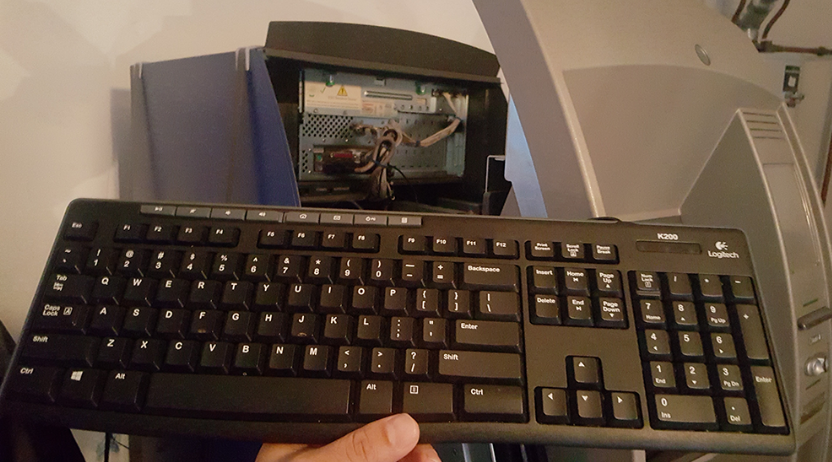

Näppäimistö, joka on liitetty pankkiautomaatin porttiin. Kuva: FireEye

21.1.2018 KrebsOnSecurity alkoi kuulla huhuja amerikkalaisiin pankkiautomaattioperaattoreihin kohdistuvista jackpotting-hyökkäyksistä, joita kutsutaan myös ”loogisiksi hyökkäyksiksi”. Otin nopeasti yhteyttä pankkiautomaattijätti NCR Corp:iin kysyäkseni, olivatko he kuulleet mitään. NCR sanoi tuolloin, että se oli saanut vahvistamattomia raportteja, mutta ei vielä mitään varmaa.

Tammikuun 26. päivänä NCR lähetti asiakkailleen tiedotteen, jossa se kertoi saaneensa salaiselta palvelulta ja muista lähteistä raportteja jackpotting-hyökkäyksistä, jotka kohdistuvat pankkiautomaatteihin Yhdysvalloissa.

”Tällä hetkellä nämä hyökkäykset näyttävät keskittyvän muihin kuin NCR:n pankkiautomaatteihin, mutta loogiset hyökkäykset ovat koko toimialan laajuisia”, NCR:n hälytyksen mukaan. ”Kyseessä ovat ensimmäiset vahvistetut tapaukset loogisten hyökkäysten aiheuttamista tappioista Yhdysvalloissa. Tätä olisi pidettävä kehotuksena ryhtyä asianmukaisiin toimiin pankkiautomaattiensa suojaamiseksi tällaisilta hyökkäyksiltä ja mahdollisten seurausten lieventämiseksi.”

NCR:n tiedotteessa ei mainita, minkä tyyppistä jackpotting-haittaohjelmaa on käytetty yhdysvaltalaisia pankkiautomaatteja vastaan. Asiaa lähellä olevan lähteen mukaan salainen palvelu kuitenkin varoittaa, että järjestäytyneet rikollisjengit ovat hyökänneet Yhdysvalloissa itsenäisiin pankkiautomaatteihin käyttäen ”Ploutus.D:tä”, kehittynyttä jackpotting-haittaohjelman kantaa, joka havaittiin ensimmäisen kerran vuonna 2013.

Tämän lähteen mukaan – joka pyysi pysymään nimettömänä, koska hänellä ei ollut valtuuksia puhua virallisesti – salainen palvelu on saanut uskottavia tietoja siitä, että rikolliset aktivoivat niin sanottuja ”cash out crews” -ryhmiä hyökkäämään pankkiautomaattitoimittaja Diebold Nixdorfin valmistamiin etulatausautomaatteihin.

Lähteen mukaan salainen palvelu varoittaa, että varkaat näyttävät kohdistuvan Opteva 500- ja 700-sarjan Dielboldin pankkiautomaatteihin käyttäen Ploutus.D-haittaohjelmaa viimeisten 10 päivän aikana tehdyissä koordinoiduissa hyökkäyksissä ja että on todisteita siitä, että uusia hyökkäyksiä suunnitellaan ympäri maata.

”Kohteena olevat erilliset pankkiautomaatit sijaitsevat rutiininomaisesti apteekeissa, suurissa vähittäiskaupoissa ja drive-thru-automaateissa”, lukee useille rahoituslaitoksille lähetetyssä luottamuksellisessa salaisen palvelun hälytyksessä, jonka KrebsOnSecurity on saanut haltuunsa. ”Aiempien hyökkäysten aikana huijarit pukeutuivat pankkiautomaattitekniikan ammattilaisiksi ja kiinnittivät kohteena olevaan pankkiautomaattiin kannettavan tietokoneen, jossa oli pankkiautomaatin käyttöjärjestelmän peilikopio, sekä mobiililaitteen.”

Kommenttia varten Diebold jakoi asiakkaille perjantaina lähettämänsä varoituksen, jossa varoitettiin mahdollisista jättipottihyökkäyksistä Yhdysvalloissa. Dieboldin varoituksessa vahvistetaan, että hyökkäykset näyttävät toistaiseksi kohdistuvan etupainotteisiin Opteva-käteisautomaatteihin.

”Kuten Meksikossa viime vuonna, hyökkäystapa sisältää useita eri vaiheita turvamekanismin ohittamiseksi ja valtuutusprosessin asettamiseksi kommunikaatioon automaatin kanssa”, Dieboldin turvallisuusvaroituksessa lukee. Kopio koko Dieboldin varoituksesta, joka sisältää neuvoja näiden hyökkäysten torjumiseksi, on saatavilla täällä (PDF).

Salaisen palvelun hälytyksessä kerrotaan, että hyökkääjät käyttävät tyypillisesti endoskooppia – hoikkaa, taipuisaa instrumenttia, jota käytetään perinteisesti lääketieteessä, jotta lääkärit voivat kurkistaa ihmiskehon sisälle – löytääkseen pankkiautomaatin sisäosan, johon he voivat kiinnittää johdon, jonka avulla he voivat synkronoida kannettavan tietokoneensa pankkiautomaatin tietokoneen kanssa.

Endoskooppi, joka on tehty toimimaan yhdessä mobiililaitteen kanssa. Lähde: gadgetsforgeeks.com.au

”Kun tämä on tehty, pankkiautomaatti on huijareiden hallinnassa, ja pankkiautomaatti näkyy mahdollisten asiakkaiden silmissä poissa käytöstä”, lukee salaisen salaisen palvelun hälytyksessä.

Tässä vaiheessa haittaohjelman asentava(t) huijari(t) ottaa (ottavat) yhteyttä salaliittolaisiin, jotka voivat kauko-ohjata pankkiautomaatteja ja pakottaa koneet jakamaan käteistä.

”Aiemmissa Ploutus.D-hyökkäyksissä pankkiautomaatti jakoi jatkuvasti 40 seteliä 23 sekunnin välein”, hälytys jatkuu. Kun annostelujakso alkaa, ainoa tapa pysäyttää se on painaa näppäimistön peruutuspainiketta. Muussa tapauksessa automaatti tyhjenee hälytyksen mukaan kokonaan käteisestä.

Tietoturvayhtiö FireEyen vuonna 2017 tekemä analyysi Ploutus.D:stä kutsui sitä ”yhdeksi edistyneimmistä pankkiautomaattihaittaohjelmaperheistä, joita olemme nähneet viime vuosina”.”

”Ploutus löydettiin ensimmäisen kerran Meksikossa vuonna 2013, ja sen avulla rikolliset pystyivät tyhjentämään pankkiautomaatteja joko koneeseen kiinnitetyn ulkoisen näppäimistön tai tekstiviestin avulla, mikä on tekniikka, jota ei ollut koskaan aiemmin nähty”, FireEyen Daniel Regalado kirjoitti.

FireEyen mukaan tähän mennessä nähdyt Ploutus-hyökkäykset edellyttävät, että varkaat pääsevät jotenkin fyysisesti käsiksi pankkiautomaattiin – joko tiirikoimalla sen lukkoja, käyttämällä varastettua yleisavainta tai muulla tavoin irrottamalla tai tuhoamalla osan automaatista.

Regalado sanoo, että näihin hyökkäyksiin tyypillisesti syyllistyvät rikollisjoukkiot käyttävät apunaan niin sanottuja ”rahan kuljetusliikkeitä”, joiden avulla he voivat tehdä hyökkäyksiä ja imuroida käteistä rahaa pankkiautomaateista. Termi viittaa rikollisjärjestön sisällä toimiviin matalan tason toimijoihin, joille annetaan riskialttiita tehtäviä, kuten pankkiautomaatin skimmerien asentaminen ja muutoin käteisautomaattien fyysinen peukalointi.

”Sieltä käsin hyökkääjät voivat liittää fyysisen näppäimistön kytkeytyäkseen automaattiin ja aktivointikoodin, jonka operaatiosta vastaava pomo antaa rahan luovuttamiseksi pankkiautomaatista”, Regalegalego kirjoitti. ”Kun Ploutus on otettu käyttöön pankkiautomaattiin, rikolliset voivat saada tuhansia dollareita muutamassa minuutissa. Vaikka on olemassa joitakin riskejä siitä, että rahamulti jää kameroiden haaviin, operaation nopeus minimoi muulin riskin.”

Lähteeni jakamassa Secret Servicen muistiossa sanotaankin, että käteisnostomiehistö/rahamulti ottaa tyypillisesti annostellun käteisen ja laittaa sen suureen pussiin. Kun käteinen on viety pankkiautomaatista ja muuli lähtee, valeteknikko(t) palaa(vat) paikalle ja irrottaa(vat) laitteensa vaarantuneesta pankkiautomaatista.

”Viimeinen asia, jonka huijarit tekevät ennen poistumistaan paikalta, on Ethernet-kaapelin kytkeminen takaisin”, varoituksessa todetaan.

FireEyen mukaan kaikki sen tutkimat Ploutus.D:n näytteet kohdistuivat Dieboldin pankkiautomaatteihin, mutta se varoitti, että pienillä muutoksilla haittaohjelman koodiin sitä voidaan käyttää 40 eri pankkiautomaattivalmistajaa vastaan 80 maassa.

Salaisen palvelun hälytyksen mukaan pankkiautomaatit, joissa käytetään edelleen Windows XP:tä, ovat erityisen haavoittuvaisia, ja se kehotti pankkiautomaattien käyttäjiä päivittämään Windows 7 -versioon, jotta tämäntyyppinen hyökkäys voidaan torjua.

Tämä tarina kehittyy nopeasti, ja sitä saatetaan päivittää useaan otteeseen lähipäivinä, kun lisätietoja saadaan.

Tags: ATM jackpotting, atm logical attacks, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoskooppi, FireEye, NCR Corp, NCR Corp, Ploutus.D, U.S. Secret Service, U.S. Secret Service, Windows 7, Windows XP