Automaten-„Jackpotting“ – ein ausgeklügeltes Verbrechen, bei dem Diebe bösartige Software und/oder Hardware auf Geldautomaten installieren, die die Automaten dazu zwingen, bei Bedarf riesige Mengen an Bargeld auszuspucken – ist seit langem eine Bedrohung für Banken in Europa und Asien, doch diese Angriffe sind den US-Geldautomatenbetreibern irgendwie entgangen. Das hat sich diese Woche geändert, nachdem der US-Geheimdienst in aller Stille damit begonnen hat, Finanzinstitute zu warnen, dass Jackpotting-Angriffe jetzt auch auf Geldautomaten in den Vereinigten Staaten abzielen.

Um einen Jackpotting-Angriff durchzuführen, müssen sich Diebe zunächst physischen Zugang zu dem Geldautomaten verschaffen. Von dort aus können sie Schadsoftware oder spezielle Elektronik – oft eine Kombination aus beidem – einsetzen, um den Betrieb des Geldautomaten zu steuern.

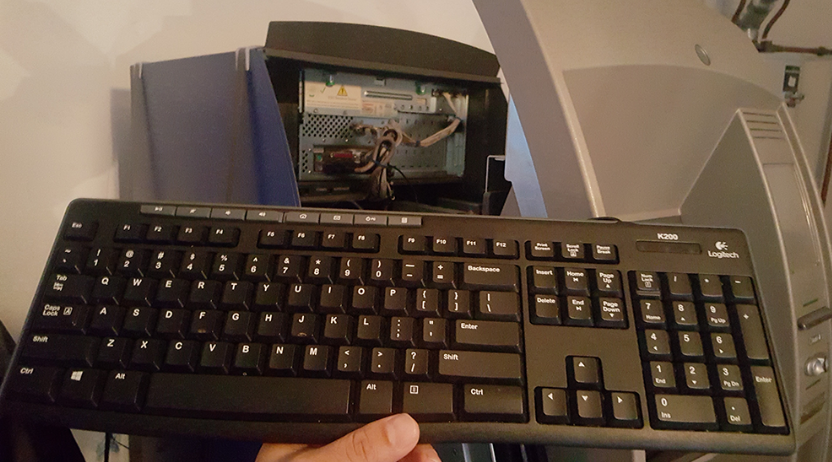

Eine am Anschluss des Geldautomaten angebrachte Tastatur. Bild: FireEye

Am 21. Januar 2018 hörte KrebsOnSecurity erste Gerüchte über Jackpotting-Angriffe, auch bekannt als „logische Angriffe“, die US-Geldautomatenbetreiber treffen. Ich habe mich schnell an den Geldautomatenriesen NCR Corp. gewandt, um zu erfahren, ob sie etwas gehört haben. NCR sagte damals, es habe unbestätigte Berichte erhalten, aber noch nichts Handfestes.

Am 26. Januar schickte NCR eine Mitteilung an seine Kunden, in der es hieß, es habe Berichte vom Secret Service und anderen Quellen über Jackpotting-Angriffe auf Geldautomaten in den Vereinigten Staaten erhalten.

„Während sich diese derzeit auf Nicht-NCR-Geldautomaten zu konzentrieren scheinen, sind logische Angriffe ein branchenweites Problem“, heißt es in der NCR-Mitteilung. „Dies sind die ersten bestätigten Fälle von Verlusten durch logische Angriffe in den USA. Dies sollte als Aufruf zum Handeln betrachtet werden, um geeignete Schritte zum Schutz ihrer Geldautomaten gegen diese Art von Angriffen zu unternehmen und die Folgen abzumildern.“

Die NCR-Mitteilung erwähnt nicht die Art der Jackpotting-Malware, die gegen US-Geldautomaten eingesetzt wird. Eine Quelle, die mit der Angelegenheit vertraut ist, sagte jedoch, dass der Geheimdienst davor warnt, dass organisierte kriminelle Banden eigenständige Geldautomaten in den Vereinigten Staaten mit „Ploutus.D“ angreifen, einem fortgeschrittenen Stamm von Jackpotting-Malware, der erstmals 2013 entdeckt wurde.

Laut dieser Quelle – die darum bat, anonym zu bleiben, weil sie nicht autorisiert war, inoffiziell zu sprechen – hat der Secret Service glaubwürdige Informationen erhalten, dass Gauner sogenannte „Cash-Out-Crews“ aktivieren, um Front-Loading-Geldautomaten des Geldautomatenherstellers Diebold Nixdorf anzugreifen.

Die Quelle sagte, dass der Geheimdienst davor warnt, dass Diebe in einer Reihe von koordinierten Angriffen in den letzten 10 Tagen offenbar auf Dielbold-Geldautomaten der Serien Opteva 500 und 700 abzielen, die die Malware Ploutus.D verwenden, und dass es Hinweise darauf gibt, dass weitere Angriffe im ganzen Land geplant sind.

„Die angegriffenen eigenständigen Geldautomaten befinden sich regelmäßig in Apotheken, großen Einzelhandelsgeschäften und Drive-Thru-Geldautomaten“, heißt es in einer vertraulichen Geheimdienstwarnung, die an mehrere Finanzinstitute geschickt wurde und die KrebsOnSecurity erhalten hat. „Bei früheren Angriffen haben sich die Betrüger als Geldautomatentechniker verkleidet und einen Laptop mit einem Spiegelbild des Betriebssystems des Geldautomaten sowie ein mobiles Gerät an den anvisierten Geldautomaten angeschlossen.“

Diebold teilte eine Warnung mit, die das Unternehmen am Freitag an seine Kunden verschickte und in der es vor möglichen Jackpot-Angriffen in den Vereinigten Staaten warnte. Diebolds Warnung bestätigt, dass die bisherigen Angriffe auf Opteva-Geldautomaten mit Frontloading-System abzielen.

„Wie in Mexiko im vergangenen Jahr umfasst die Angriffsmethode eine Reihe verschiedener Schritte, um den Sicherheitsmechanismus und den Autorisierungsprozess für die Herstellung der Kommunikation mit dem Geldautomaten zu überwinden“, heißt es in der Diebold-Sicherheitswarnung. Eine Kopie der gesamten Diebold-Warnung mit Hinweisen zur Entschärfung dieser Angriffe finden Sie hier (PDF).

In der Geheimdienstwarnung wird erklärt, dass die Angreifer in der Regel ein Endoskop verwenden – ein schlankes, flexibles Instrument, das traditionell in der Medizin verwendet wird, um Ärzten einen Blick in den menschlichen Körper zu ermöglichen – um den inneren Teil des Geldautomaten zu finden, an dem sie ein Kabel anbringen können, das es ihnen ermöglicht, ihren Laptop mit dem Computer des Geldautomaten zu synchronisieren.

Ein Endoskop, das für die Zusammenarbeit mit einem mobilen Gerät entwickelt wurde. Quelle: gadgetsforgeeks.com.au

„Sobald dies abgeschlossen ist, wird der Geldautomat von den Betrügern kontrolliert und der Geldautomat erscheint potenziellen Kunden als außer Betrieb“, heißt es in der vertraulichen Geheimdienstwarnung.

Zu diesem Zeitpunkt nehmen die Gauner, die die Schadsoftware installiert haben, Kontakt zu Mitverschwörern auf, die die Geldautomaten fernsteuern und die Maschinen zur Ausgabe von Bargeld zwingen können.

„Bei früheren Ploutus.D-Angriffen gab der Geldautomat kontinuierlich alle 23 Sekunden 40 Geldscheine aus“, heißt es in der Warnung weiter. Sobald der Ausgabezyklus beginnt, kann er nur noch durch Drücken der Taste „Abbrechen“ auf der Tastatur gestoppt werden. Andernfalls wird der Automat vollständig geleert, heißt es in der Warnung.

Eine Analyse von Ploutus.D durch das Sicherheitsunternehmen FireEye aus dem Jahr 2017 bezeichnete es als „eine der fortschrittlichsten ATM-Malware-Familien, die wir in den letzten Jahren gesehen haben.“

„Ploutus wurde erstmals 2013 in Mexiko entdeckt und ermöglichte es Kriminellen, Geldautomaten zu leeren, indem sie entweder eine externe, am Gerät angebrachte Tastatur oder eine SMS-Nachricht nutzten – eine Technik, die es zuvor noch nie gegeben hatte“, schrieb Daniel Regalado von FireEye.

FireEye zufolge müssen sich die Diebe bei den bisherigen Ploutus-Angriffen auf irgendeine Weise physischen Zugang zu einem Geldautomaten verschaffen – entweder indem sie dessen Schlösser knacken, einen gestohlenen Hauptschlüssel verwenden oder auf andere Weise einen Teil des Automaten entfernen oder zerstören.

Regalado zufolge setzen die für diese Angriffe verantwortlichen Verbrecherbanden in der Regel „Money Mules“ ein, um die Angriffe durchzuführen und Bargeld aus den Geldautomaten abzuschöpfen. Der Begriff bezieht sich auf untergeordnete Mitarbeiter einer kriminellen Organisation, die mit risikoreichen Aufgaben betraut werden, wie z. B. der Installation von Geldautomaten-Skimmern und anderen physischen Manipulationen an Geldautomaten.

„Von dort aus können die Angreifer eine physische Tastatur anbringen, um sich mit dem Automaten zu verbinden, und einen Aktivierungscode eingeben, der von dem für die Operation verantwortlichen Chef bereitgestellt wird, um Geld aus dem Geldautomaten auszugeben“, schreibt er. „Sobald Ploutus an einem Geldautomaten installiert ist, können Kriminelle innerhalb von Minuten Tausende von Dollar erbeuten. Es besteht zwar ein gewisses Risiko, dass der Geldkurier von den Kameras erfasst wird, aber die Geschwindigkeit, mit der die Operation durchgeführt wird, minimiert das Risiko für den Kurier.“

In der Tat besagt das Memo des Geheimdienstes, das meine Quelle geteilt hat, dass die Cash-Out-Crew/Geldkuriere das ausgegebene Bargeld in der Regel nehmen und in eine große Tasche stecken. Nachdem das Bargeld aus dem Geldautomaten entnommen wurde und der Geldkurier gegangen ist, kehren die falschen Techniker zum Standort zurück und entfernen ihre Ausrüstung aus dem kompromittierten Geldautomaten.

„Das letzte, was die Betrüger tun, bevor sie den Standort verlassen, ist, das Ethernet-Kabel wieder einzustecken“, heißt es in der Mitteilung.

FireEye erklärte, dass alle untersuchten Proben von Ploutus.D auf Diebold-Geldautomaten abzielten, warnte jedoch, dass kleine Änderungen am Code der Malware es ermöglichen könnten, sie gegen 40 verschiedene Geldautomatenhersteller in 80 Ländern einzusetzen.

In der Warnung des Geheimdienstes heißt es, dass Geldautomaten, die noch unter Windows XP laufen, besonders anfällig sind, und es wird den Betreibern von Geldautomaten dringend empfohlen, auf eine Version von Windows 7 zu aktualisieren, um diese spezielle Art von Angriffen abzuwehren.

Dies ist eine sich schnell entwickelnde Geschichte und kann in den nächsten Tagen mehrfach aktualisiert werden, wenn mehr Informationen verfügbar werden.

Tags: atm jackpotting, atm logical attacks, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscope, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP