Rich Campagna 28. Mai 20207 min readVulnerability Management

Rich Campagna 28. Mai 20207 min readVulnerability Management Wenn eine neue Art von Sicherheitsprodukt auf den Markt kommt, gehört es in der Regel nicht zu einer bestimmten „Kategorie“. Im Laufe der Zeit, wenn das Produkt weit verbreitet ist und neue Wettbewerber auftauchen, wird eine Kategorie definiert. Analysten, Journalisten und eine Vielzahl von Sicherheitsfachleuten fangen an, diese Produkte auf diese Weise zu bezeichnen, und eine enge Definition dieser Kategorie wird allgemein akzeptiert.

Die Herausforderung besteht darin, dass sich diese Definitionen in unseren Köpfen festsetzen, und während sich die Bedürfnisse des Unternehmens im Laufe der Zeit ändern, ändert sich die Definition viel langsamer. So entstehen alberne Begriffe wie „Next-Gen-Firewall“, eine Produktkategorie, die es schon seit 10 Jahren gibt, die aber immer noch als „Next-Gen“ bezeichnet wird.

Das gilt auch für das Schwachstellenmanagement und die Schwachstellenscanner. Laut Wörterbuch ist eine Schwachstelle „die Eigenschaft oder der Zustand, der Möglichkeit ausgesetzt zu sein, angegriffen oder geschädigt zu werden, entweder physisch oder psychisch.“ Dies ist ein sehr weit gefasster Begriff. Der Grund dafür ist, dass vor mehr als 20 Jahren (man denke an die Zeit vor Google), als die traditionellen Anbieter von Schwachstellenmanagement ihre Anfänge machten, sich auf ungepatchte Software und Fehlkonfigurationen konzentrierten, die Presse und Analysten diese Funktionalität als „Schwachstellenmanagement“ bezeichneten und wir heute, zwei Jahrzehnte später, mit dieser Definition leben. Wir haben sogar ein De-facto-Standard-Schweregrad-Ranking-System, CVSS-Scores, das nur diese enge Definition berücksichtigt.

Das Problem ist, dass nicht jede Schwachstelle eine CVE mit einem entsprechenden CVSS-Score ist.

Die 9 Arten von Sicherheitslücken:

- Ungepatchte Software – Ungepatchte Schwachstellen ermöglichen es Angreifern, einen bösartigen Code auszuführen, indem sie einen bekannten Sicherheitsfehler ausnutzen, der nicht gepatcht wurde. Der Angreifer wird versuchen, Ihre Umgebung nach ungepatchten Systemen zu durchsuchen und diese dann direkt oder indirekt anzugreifen.

- Fehlkonfiguration – Systemfehlkonfigurationen (z. B. Anlagen, auf denen unnötige Dienste laufen, oder mit anfälligen Einstellungen wie unveränderten Standardwerten) können von Angreifern ausgenutzt werden, um in Ihr Netzwerk einzudringen. Der Angreifer wird versuchen, Ihre Umgebung nach Systemen zu durchsuchen, die aufgrund einer Fehlkonfiguration gefährdet sind, und diese dann direkt oder indirekt angreifen.

- Schwache Zugangsdaten – Ein Angreifer kann mit Hilfe von Wörterbuch- oder Brute-Force-Angriffen versuchen, schwache Passwörter zu erraten, die dann verwendet werden können, um Zugang zu Systemen in Ihrem Netzwerk zu erhalten.

- Phishing, Web & Ransomware – Phishing wird von Angreifern verwendet, um Benutzer dazu zu bringen, versehentlich einen bösartigen Code auszuführen und dadurch ein System, ein Konto oder eine Sitzung zu gefährden. Der Angreifer sendet Ihren Benutzern einen Link oder einen bösartigen Anhang per E-Mail (oder über ein anderes Nachrichtensystem), oft zusammen mit einem Text/Bild, das sie zum Klicken verleitet.

- Vertrauensverhältnis – Angreifer können Vertrauenskonfigurationen ausnutzen, die eingerichtet wurden, um den Zugriff zwischen Systemen zu ermöglichen oder zu vereinfachen (z. B. verbundene Laufwerke, Remote-Dienste), um sich in Ihrem Netzwerk auszubreiten. Der Angreifer kann dann, nachdem er sich Zugang zu einem System verschafft hat, in andere Systeme eindringen, die implizit dem ursprünglich kompromittierten System vertrauen.

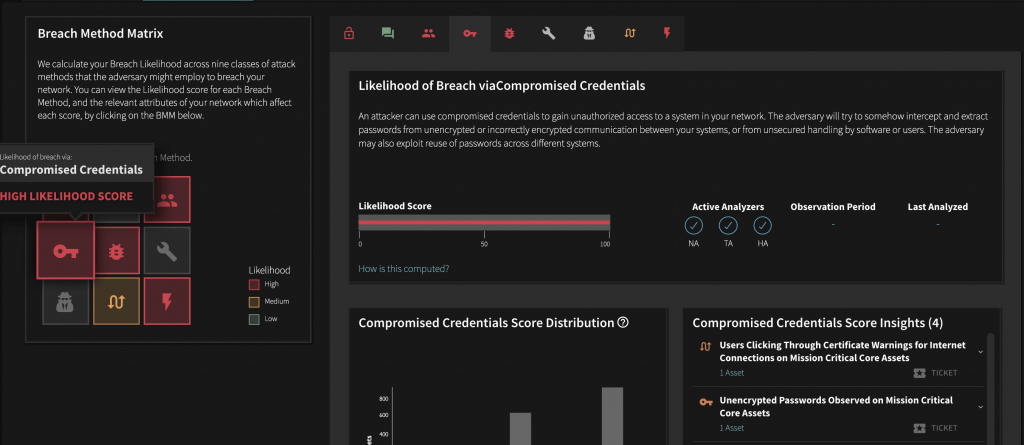

- Kompromittierte Anmeldeinformationen – Ein Angreifer kann kompromittierte Anmeldeinformationen verwenden, um unbefugten Zugang zu einem System in Ihrem Netzwerk zu erhalten. Der Angreifer wird versuchen, Passwörter aus der unverschlüsselten oder falsch verschlüsselten Kommunikation zwischen Ihren Systemen oder aus der ungesicherten Handhabung durch Software oder Benutzer abzufangen und zu extrahieren. Der Angreifer kann auch die Wiederverwendung von Passwörtern über verschiedene Systeme hinweg ausnutzen.

- Böswilliger Insider – Ein Mitarbeiter oder ein Lieferant, der Zugang zu Ihren kritischen Systemen hat, kann beschließen, seinen Zugang auszunutzen, um Informationen zu stehlen oder zu zerstören oder sie zu beeinträchtigen. Dies ist besonders wichtig für privilegierte Benutzer und kritische Systeme.

- Fehlende/schlechte Verschlüsselung – Mit Angriffen auf fehlende/schlechte Verschlüsselung kann ein Angreifer die Kommunikation zwischen Systemen in Ihrem Netzwerk abfangen und Informationen stehlen. Der Angreifer kann unverschlüsselte oder schlecht verschlüsselte Informationen abfangen und dann kritische Informationen extrahieren, sich als eine der beiden Seiten ausgeben und möglicherweise falsche Informationen in die Kommunikation zwischen den Systemen einschleusen.

- Zero-Days & Unbekannte Methoden – Zero-Days sind spezifische Software-Schwachstellen, die dem Angreifer bekannt sind, für die aber noch keine Behebung verfügbar ist, oft weil der Fehler dem Hersteller des anfälligen Systems nicht gemeldet wurde. Der Angreifer wird versuchen, Ihre Umgebung nach Systemen zu sondieren, die durch die Zero-Day-Schwachstelle, die er hat, kompromittiert werden können, und diese dann direkt oder indirekt angreifen.

Balbix untersucht alle 9 Klassen von Schwachstellen und berechnet automatisch und kontinuierlich die Wahrscheinlichkeit eines Einbruchs über jede Klasse für jede Anlage in Ihrem Netzwerk. Das Ergebnis wird der Balbix-Methodenmatrix zugeordnet und als Teil der Risikoberechnung verwendet, die umsetzbare, nach Prioritäten geordnete Erkenntnisse liefert, die Ihrem Team helfen, die Cyber-Resilienz zu maximieren.