ATM “jackpotting” – en sofistikeret forbrydelse, hvor tyve installerer skadelig software og/eller hardware på ATMs, der tvinger maskinerne til at spytte store mængder kontanter ud på anmodning – har længe været en trussel for banker i Europa og Asien, men disse angreb har på en eller anden måde undgået amerikanske ATM-operatører. Men det ændrede sig i denne uge, efter at den amerikanske Secret Service i al stilhed begyndte at advare de finansielle institutioner om, at jackpotting-angreb nu er blevet opdaget mod pengeautomater her i USA.

For at gennemføre et jackpotting-angreb skal tyvene først få fysisk adgang til pengeautomaten. Derfra kan de bruge malware eller specialiseret elektronik – ofte en kombination af begge dele – til at kontrollere pengeautomatens drift.

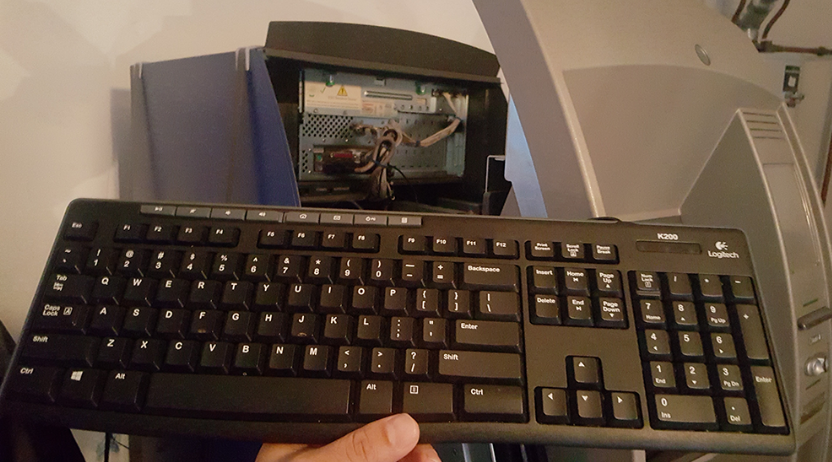

Et tastatur, der er tilsluttet pengeautomatens port. Billede: FireEye

Den 21. januar 2018 begyndte KrebsOnSecurity at høre rygter om jackpotting-angreb, også kendt som “logiske angreb”, der rammer amerikanske ATM-operatører. Jeg henvendte mig hurtigt til ATM-giganten NCR Corp. for at høre, om de havde hørt noget. NCR sagde dengang, at de havde modtaget ubekræftede rapporter, men endnu ikke noget konkret.

Den 26. januar sendte NCR en meddelelse til sine kunder om, at de havde modtaget rapporter fra Secret Service og andre kilder om jackpotting-angreb mod hæveautomater i USA.

“Mens disse på nuværende tidspunkt synes at være fokuseret på hæveautomater uden for NCR, er logiske angreb et problem i hele branchen”, står der i NCR’s meddelelse. “Dette er de første bekræftede tilfælde af tab som følge af logiske angreb i USA. Dette bør behandles som en opfordring til at tage passende skridt til at beskytte deres pengeautomater mod disse former for angreb og afbøde eventuelle konsekvenser.”

NKR-notatet nævner ikke den type jackpotting-malware, der anvendes mod amerikanske pengeautomater. Men en kilde tæt på sagen sagde, at Secret Service advarer om, at organiserede kriminelle bander har angrebet selvstændige pengeautomater i USA ved hjælp af “Ploutus.D”, en avanceret stamme af jackpotting-malware, der først blev opdaget i 2013.

Ifølge denne kilde – som bad om at forblive anonym, fordi han ikke havde tilladelse til at tale offentligt – har Secret Service modtaget troværdige oplysninger om, at forbrydere aktiverer såkaldte “cash out crews” for at angribe front-loading-automater, der er fremstillet af ATM-leverandøren Diebold Nixdorf.

Kilden sagde, at Secret Service advarer om, at tyve ser ud til at angribe Dielbold-automater i Opteva 500- og 700-serien ved hjælp af Ploutus.D-malware i en række koordinerede angreb i løbet af de seneste 10 dage, og at der er tegn på, at der planlægges yderligere angreb i hele landet.

“De målrettede stand-alone hæveautomater er rutinemæssigt placeret i apoteker, store detailhandlere og drive-thru-automater”, står der i en fortrolig advarsel fra Secret Service, der er sendt til flere finansielle institutioner, og som KrebsOnSecurity er kommet i besiddelse af. “Under tidligere angreb klædte svindlere sig ud som pengeautomatteknikere og satte en bærbar computer med et spejlbillede af pengeautomatens styresystem sammen med en mobilenhed til den målrettede pengeautomat.”

Diebold, der blev kontaktet for en kommentar, delte en advarsel, som det sendte til kunderne i fredags, og som advarede om potentielle jackpotting-angreb i USA. Diebolds advarsel bekræfter, at angrebene indtil videre ser ud til at være rettet mod frontloaded Opteva-automater.

“Som i Mexico sidste år involverer angrebsformen en række forskellige trin for at overvinde sikkerhedsmekanismen og godkendelsesprocessen for at indstille kommunikationen med automaten”, står der i Diebolds sikkerhedsadvarsel. En kopi af hele Diebold-advarslen, komplet med råd om, hvordan man kan afbøde disse angreb, er tilgængelig her (PDF).

I Secret Service-advarslen forklares det, at angriberne typisk bruger et endoskop – et slankt, fleksibelt instrument, der traditionelt bruges inden for lægevidenskaben til at give læger et kig ind i menneskekroppen – til at finde den indvendige del af pengeautomaten, hvor de kan fastgøre en ledning, der gør det muligt for dem at synkronisere deres bærbare computer med pengeautomatens computer.

Et endoskop, der er lavet til at fungere sammen med en mobil enhed. Kilde: gadgetsforgeeks.com.au

“Når dette er gennemført, kontrolleres pengeautomaten af svindlerne, og pengeautomaten vil fremstå ude af drift for potentielle kunder”, står der i den fortrolige advarsel fra Secret Service.

På dette tidspunkt vil den eller de skurke, der installerer malware, kontakte medsammensvorne, som kan fjernstyre pengeautomaterne og tvinge maskinerne til at udlevere kontanter.

“Ved tidligere Ploutus.D-angreb udleverede pengeautomaten kontinuerligt 40 sedler hvert 23. sekund”, hedder det videre i advarslen. Når udbetalingscyklussen først er startet, er den eneste måde at stoppe den på at trykke på “cancel” på tastaturet. Ellers tømmes maskinen helt for kontanter, fremgår det af advarslen.

En analyse af Ploutus.D fra 2017 foretaget af sikkerhedsfirmaet FireEye kaldte den “en af de mest avancerede malware-familier af pengeautomater, som vi har set i de sidste par år”.”

“Ploutus blev opdaget for første gang i Mexico tilbage i 2013 og gjorde det muligt for kriminelle at tømme pengeautomater ved hjælp af enten et eksternt tastatur, der er fastgjort til maskinen, eller via SMS-besked, en teknik, der aldrig var set før”, skrev Daniel Regalado fra FireEye.

I henhold til FireEye kræver de Ploutus-angreb, der er set indtil videre, at tyvene på en eller anden måde får fysisk adgang til en pengeautomat – enten ved at bryde låsene, bruge en stjålet hovednøgle eller på anden måde fjerne eller ødelægge en del af maskinen.

Regalado siger, at de kriminelle bander, der typisk er ansvarlige for disse angreb, indsætter “pengemuldyr” til at udføre angrebene og suge kontanter ud af pengeautomaterne. Udtrykket henviser til operatører på lavt niveau inden for en kriminel organisation, som får tildelt højrisikoopgaver som f.eks. at installere skimmere til pengeautomater og på anden måde fysisk manipulere med pengeautomater.

“Derfra kan angriberne vedhæfte et fysisk tastatur for at oprette forbindelse til maskinen og en aktiveringskode, der leveres af den chef, der står for operationen, for at udbetale penge fra pengeautomaten,” skriver han. “Når først Ploutus er indsat i en pengeautomat, gør den det muligt for kriminelle at få tusindvis af dollars på få minutter. Selv om der er en vis risiko for, at pengesmugleren bliver fanget af kameraer, minimerer den hastighed, hvormed operationen udføres, risikoen for muldyret.”

I det memo fra Secret Service, som min kilde har delt med mig, står der nemlig, at cash out crew/penge muldyrene typisk tager de udleverede kontanter og lægger dem i en stor pose. Efter at kontanterne er taget fra pengeautomaten, og muldyret forlader stedet, vender den eller de falske teknikere tilbage til stedet og fjerner deres udstyr fra den kompromitterede pengeautomat.

“Det sidste, svindlerne gør, inden de forlader stedet, er at tilslutte Ethernet-kablet igen”, hedder det i advarslen.

FireEye sagde, at alle de undersøgte prøver af Ploutus.D var rettet mod Diebold-automater, men advarede om, at små ændringer i malwarens kode kunne gøre det muligt at bruge den mod 40 forskellige automatleverandører i 80 lande.

I efterretningstjenestens advarsel står der, at pengeautomater, der stadig kører på Windows XP, er særligt sårbare, og den opfordrer indtrængende pengeautomatoperatører til at opdatere til en version af Windows 7 for at besejre denne specifikke type angreb.

Dette er en historie, der udvikler sig hurtigt, og den kan blive opdateret flere gange i løbet af de næste par dage, efterhånden som flere oplysninger bliver tilgængelige.

Tags: ATM jackpotting, ATM logiske angreb, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoskop, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP