Rich Campagna 28. maj 20207 min læsningSårbarhedshåndtering

Rich Campagna 28. maj 20207 min læsningSårbarhedshåndtering Når en ny type sikkerhedsprodukt kommer på markedet, hører det typisk ikke til en defineret “kategori”. Med tiden, efterhånden som produktet vinder udbredt anvendelse, og efterhånden som nye konkurrenter dukker op, vil der blive defineret en kategori. Analytikere, journalister og en lang række infosec-fagfolk begynder at referere til disse produkter på denne måde, og en snæver definition af kategorien bliver almindeligt accepteret.

Den store udfordring er, at disse definitioner sætter sig fast i vores bevidsthed, og mens virksomhedens behov vil ændre sig med tiden, er definitionen meget langsommere at ændre. Det er sådan, at vi ender med fjollede udtryk som “next-gen firewall”, en produktkategori, der har eksisteret i 10 år, men som stadig på en eller anden måde er next-gen.

Det er også tilfældet med sårbarhedsstyring og sårbarhedsscannere. Ifølge ordbogen er en sårbarhed “den egenskab eller tilstand at være udsat for muligheden for at blive angrebet eller skadet, enten fysisk eller følelsesmæssigt”. Dette er et meget bredt begreb. Alligevel er vi inden for infosec på en eller anden måde kommet til at forbinde en sårbarhed med uopdateret software og fejlkonfigurationer.

Grunden er, at for mere end 20 år siden (tænk på før Google), da de traditionelle leverandører af sårbarhedsstyring fik deres start, fokuserede de på uopdateret software og fejlkonfigurationer, pressen og analytikere stemplede denne funktionalitet som “sårbarhedsstyring”, og her er vi to årtier senere og lever med den definition. Vi har endda et de facto standardklassificeringssystem for sværhedsgrad, CVSS-scoringer, der kun håndterer denne snævre definition.

Problemet er, at ikke alle sårbarheder er en CVE med en tilsvarende CVSS-score.

De 9 typer sikkerhedssårbarheder:

- Upatchet software – Upatchede sårbarheder giver angribere mulighed for at køre en skadelig kode ved at udnytte en kendt sikkerhedsfejl, der ikke er blevet patchet. Modstanderen vil forsøge at undersøge dit miljø for at finde systemer, der ikke er blevet patchet, og derefter angribe dem direkte eller indirekte. –

- Fejlkonfigurationer – Systemfejlkonfigurationer (f.eks. aktiver, der kører unødvendige tjenester, eller med sårbare indstillinger som f.eks. uændrede standardindstillinger) kan udnyttes af angribere til at trænge ind i dit netværk. Modstanderen vil forsøge at undersøge dit miljø for at finde systemer, der kan blive kompromitteret på grund af en eller anden fejlkonfiguration, og derefter angribe dem direkte eller indirekte.

- Svage legitimationsoplysninger – En angriber kan bruge ordbogsangreb eller brute force-angreb til at forsøge at gætte svage adgangskoder, som derefter kan bruges til at få adgang til systemer i dit netværk.

- Phishing, Web & Ransomware – Phishing bruges af angribere til at få brugere til uforvarende at udføre ondsindet kode og dermed kompromittere et system, en konto eller en session. Modstanderen sender dine brugere et link eller en skadelig vedhæftet fil via e-mail (eller et andet meddelelsessystem), ofte sammen med en tekst/et billede, der lokker dem til at klikke.

- Tillidsforhold – Angribere kan udnytte tillidskonfigurationer, der er blevet oprettet for at tillade eller forenkle adgang mellem systemer (f.eks. monterede drev, fjerntjenester), til at sprede sig over dit netværk. Efter at have fået adgang til et system kan angriberen derefter bryde ind i andre systemer, som implicit stoler på det oprindeligt kompromitterede system.

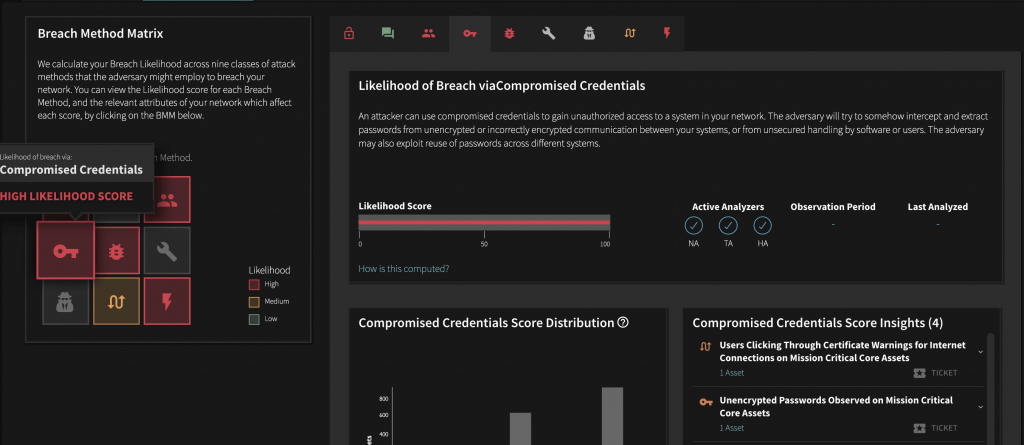

- Kompromitterede legitimationsoplysninger – En angriber kan bruge kompromitterede legitimationsoplysninger til at få uautoriseret adgang til et system i dit netværk. Modstanderen vil forsøge på en eller anden måde at opsnappe og udtrække adgangskoder fra ukrypteret eller forkert krypteret kommunikation mellem dine systemer eller fra usikret håndtering af software eller brugere. Modstanderen kan også udnytte genbrug af adgangskoder på tværs af forskellige systemer.

- Ondskabsfuld insider – En medarbejder eller en leverandør, der kan have adgang til dine kritiske systemer, kan beslutte at udnytte sin adgang til at stjæle eller ødelægge oplysninger eller forringe dem. Dette er særligt vigtigt for privilegerede brugere og kritiske systemer.

- Manglende/fattig kryptering – Med angreb på manglende/fattig kryptering kan en angriber opsnappe kommunikation mellem systemer i dit netværk og stjæle oplysninger. Angriberen kan opsnappe ukrypterede eller dårligt krypterede oplysninger og kan derefter udtrække kritiske oplysninger, udgive sig for at være en af siderne og eventuelt indsætte falske oplysninger i kommunikationen mellem systemerne.

- Zero-days & Ukendte metoder – Zero days er specifikke softwaresårbarheder, som er kendt af modstanderen, men som der ikke findes nogen løsning på, ofte fordi fejlen ikke er blevet rapporteret til leverandøren af det sårbare system. Modstanderen vil forsøge at undersøge dit miljø for at finde systemer, der kan blive kompromitteret af den zero day-exploit, de har, og derefter angribe dem direkte eller indirekte.

Balbix ser på alle 9 klasser af sårbarheder og beregner automatisk og løbende sandsynligheden for et brud via hver klasse for hvert aktiv på dit netværk. Resultatet er kortlagt til Balbix-metoderne for brud på matrixen og bruges som en del af risikoberegningsscoren, der giver handlingsorienteret, prioriteret indsigt, som hjælper dit team med at maksimere cyberresiliens.