„Jackpotting“ na bankomatech – sofistikovaný zločin, při kterém zloději instalují do bankomatů škodlivý software a/nebo hardware, který je nutí na požádání vyplivnout obrovské množství hotovosti – je již dlouho hrozbou pro banky v Evropě a Asii, ale provozovatelům bankomatů v USA se tyto útoky nějak vyhýbaly. To se však tento týden změnilo poté, co americká tajná služba začala v tichosti varovat finanční instituce, že útoky typu jackpotting byly nyní zaznamenány i zde ve Spojených státech.

K provedení útoku typu jackpotting musí zloději nejprve získat fyzický přístup k bankomatu. Odtud mohou pomocí malwaru nebo specializované elektroniky – často kombinací obojího – ovládat provoz bankomatu.

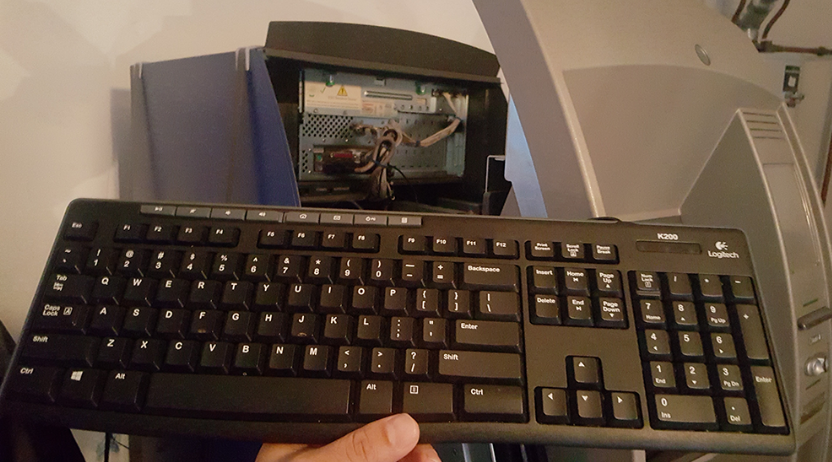

Klávesnice připojená k portu bankomatu. Obr: FireEye

Dne 21. ledna 2018 se na serveru KrebsOnSecurity začaly objevovat zprávy o útocích typu jackpotting, známých také jako „logické útoky“, které zasáhly americké provozovatele bankomatů. Rychle jsem se obrátil na giganta v oblasti bankomatů, společnost NCR Corp. s dotazem, zda se něco dozvěděli. Společnost NCR tehdy uvedla, že obdržela nepotvrzené zprávy, ale zatím nic solidního.

26. ledna zaslala společnost NCR svým zákazníkům upozornění, ve kterém uvedla, že obdržela zprávy od tajných služeb a dalších zdrojů o útocích typu jackpotting na bankomaty ve Spojených státech.

„Ačkoli se v současné době zdá, že se tyto útoky zaměřují na bankomaty, které nejsou bankomaty NCR, logické útoky jsou problémem celého odvětví,“ uvádí se v upozornění společnosti NCR. „Jedná se o první potvrzené případy ztrát způsobených logickými útoky v USA. Měli by to brát jako výzvu k přijetí příslušných opatření na ochranu svých bankomatů před těmito formami útoků a zmírnění případných následků.“

Ve zprávě společnosti NCR není uveden typ škodlivého softwaru jackpotting, který byl použit proti bankomatům v USA. Zdroj blízký této záležitosti však uvedl, že tajné služby varují, že organizované zločinecké gangy útočí na samostatné bankomaty ve Spojených státech pomocí „Ploutus.D“, což je pokročilý kmen jackpotovacího malwaru, který byl poprvé zaznamenán v roce 2013.

Podle tohoto zdroje – který si přál zůstat v anonymitě, protože nebyl oprávněn hovořit do protokolu – obdržela tajná služba důvěryhodné informace, že podvodníci aktivují takzvané „cash out crews“, aby napadli bankomaty s předním plněním vyrobené dodavatelem bankomatů, společností Diebold Nixdorf.

Zdroj uvedl, že tajná služba varuje, že zloději se zřejmě zaměřují na bankomaty Dielbold řady Opteva 500 a 700 pomocí škodlivého softwaru Ploutus.D v sérii koordinovaných útoků v posledních 10 dnech a že existují důkazy, že se plánují další útoky po celé zemi.

„Cílové samostatné bankomaty se běžně nacházejí v lékárnách, velkých maloobchodních prodejnách a drive-thru bankomatech,“ stojí v důvěrném upozornění tajné služby zaslaném několika finančním institucím, které získal server KrebsOnSecurity. „Během předchozích útoků se podvodníci převlékli za techniky bankomatů a k cílovému bankomatu připojili přenosný počítač se zrcadlovým obrazem operačního systému bankomatu spolu s mobilním zařízením.“

Společnost Diebold, kterou jsme požádali o komentář, sdílela upozornění, které v pátek rozeslala zákazníkům s varováním před možnými útoky na jackpot ve Spojených státech. Upozornění společnosti Diebold potvrzuje, že útoky se zatím zřejmě zaměřují na bankomaty Opteva s předním plněním.

„Stejně jako loni v Mexiku zahrnuje způsob útoku řadu různých kroků k překonání bezpečnostního mechanismu a autorizačního procesu pro nastavení komunikace s bankomatem,“ uvádí se v bezpečnostním upozornění společnosti Diebold. Kopie celého upozornění společnosti Diebold, doplněná o rady, jak tyto útoky zmírnit, je k dispozici zde (PDF).

V upozornění tajné služby se vysvětluje, že útočníci obvykle používají endoskop – štíhlý, ohebný nástroj, který se tradičně používá v medicíně, aby lékaři mohli nahlédnout do lidského těla – k nalezení vnitřní části bankomatu, kam mohou připojit kabel, který jim umožní synchronizovat notebook s počítačem bankomatu.

Endoskop vyrobený pro spolupráci s mobilním zařízením. Zdroj: gadgetsforgeeks.com.au

„Po dokončení tohoto úkonu je bankomat pod kontrolou podvodníků a bankomat se potenciálním zákazníkům zobrazí jako Out of Service,“ stojí v důvěrném upozornění tajné služby.

V tomto okamžiku se podvodník nebo podvodníci, kteří nainstalují škodlivý software, spojí se spolupachateli, kteří mohou bankomaty dálkově ovládat a donutit je vydávat hotovost.

„Při předchozích útocích Ploutus.D bankomat nepřetržitě vydával rychlostí 40 bankovek každých 23 sekund,“ pokračuje varování. Jakmile se cyklus výdeje spustí, jediným způsobem, jak jej zastavit, je stisknout tlačítko cancel na klávesnici. V opačném případě se podle výstrahy bankomat zcela vyprázdní od hotovosti.

Analýza Ploutus.D provedená v roce 2017 bezpečnostní firmou FireEye jej označila za „jednu z nejpokročilejších rodin malwaru pro bankomaty, kterou jsme v posledních několika letech zaznamenali.“

„Ploutus, který byl poprvé objeven v Mexiku již v roce 2013, umožňoval zločincům vyprazdňovat bankomaty buď pomocí externí klávesnice připojené k přístroji, nebo prostřednictvím SMS zpráv, což byla dosud nevídaná technika,“ napsal Daniel Regalado ze společnosti FireEye.

Podle společnosti FireEye dosud zaznamenané útoky Ploutus vyžadují, aby zloději nějakým způsobem získali fyzický přístup k bankomatu – buď vypáčením jeho zámků, použitím ukradeného hlavního klíče, nebo jiným způsobem odstraněním či zničením části stroje.

Regalado říká, že zločinecké gangy, které jsou obvykle za tyto útoky zodpovědné, nasazují „peněžní muly“, které útoky provádějí a odčerpávají hotovost z bankomatů. Tento termín označuje operátory na nízké úrovni v rámci zločinecké organizace, kteří jsou pověřeni vysoce rizikovými úkoly, jako je instalace skimmerů do bankomatů a jiné fyzické zásahy do bankomatů.

„Odtud mohou útočníci připojit fyzickou klávesnici pro připojení k bankomatu a aktivační kód poskytnutý šéfem, který má operaci na starosti, aby mohli vydávat peníze z bankomatu,“ napsal. „Po nasazení do bankomatu umožňuje Ploutus zločincům získat tisíce dolarů během několika minut. Existuje sice určité riziko, že peněžní mula bude zachycena kamerami, ale rychlost, s jakou je operace prováděna, minimalizuje riziko pro mula.“

V poznámce tajné služby, kterou sdílel můj zdroj, se uvádí, že posádka/peněžní mula obvykle vezme vydanou hotovost a vloží ji do velké tašky. Poté, co je hotovost z bankomatu vybrána a mula odejde, se falešný technik (falešní technici) vrátí na místo a vyjmou z napadeného bankomatu své zařízení.

„Poslední věc, kterou podvodníci před odchodem z místa udělají, je, že zapojí zpět ethernetový kabel,“ uvádí se v upozornění.

FireEye uvedla, že všechny zkoumané vzorky Ploutus.D byly zaměřeny na bankomaty Diebold, ale varovala, že malé změny v kódu malwaru by mohly umožnit jeho použití proti 40 různým výrobcům bankomatů v 80 zemích.

Upozornění tajné služby uvádí, že obzvláště zranitelné jsou bankomaty, které stále běží na systému Windows XP, a vyzývá provozovatele bankomatů, aby aktualizovali systém na verzi Windows 7, která umožní tento specifický typ útoku překonat.

Tato zpráva se rychle vyvíjí a v příštích dnech může být několikrát aktualizována, jakmile budou k dispozici další informace.

Tags: ATM jackpotting, ATM logical attacks, Daniel Regalado, Diebold Nixdorf, Diebold Opteva, endoscope, FireEye, NCR Corp, Ploutus.D, U.S. Secret Service, Windows 7, Windows XP