Rich Campagna 28. května 20207 min readSpráva zranitelností

Rich Campagna 28. května 20207 min readSpráva zranitelností Když se na trhu objeví nový typ bezpečnostního produktu, obvykle nepatří do žádné definované „kategorie“. Postupem času, jakmile se produkt rozšíří a objeví se noví konkurenti, bude kategorie definována. Analytici, novináři a široká škála odborníků na informační bezpečnost začnou o těchto produktech mluvit tímto způsobem a úzká definice této kategorie se stane všeobecně přijímanou.

Problém je v tom, že tyto definice se zakoření v našich myslích, a zatímco potřeby podniku se časem změní, definice se mění mnohem pomaleji. Tak se dostáváme k hloupým termínům jako „firewall nové generace“, což je kategorie produktů, která existuje již 10 let, a přesto je stále nějakým způsobem next-gen.

Tak je tomu i v případě správy zranitelností a skenerů zranitelností. Podle slovníku je zranitelnost „vlastnost nebo stav, kdy je člověk vystaven možnosti útoku nebo poškození, ať už fyzického nebo emocionálního“. Jedná se o velmi široký pojem. Přesto jsme si v oblasti infosec nějak úzce spojili zranitelnost s neopraveným softwarem a chybnou konfigurací.

Důvodem je, že před více než 20 lety (myslete na dobu před Googlem), kdy tradiční dodavatelé správy zranitelností začínali, se zaměřili na neopravený software a chybnou konfiguraci, tisk a analytici označili tuto funkci jako „správu zranitelností“ a my tu o dvě desetiletí později žijeme s touto definicí. Dokonce máme de facto standardní systém hodnocení závažnosti, skóre CVSS, který pracuje pouze s touto úzkou definicí.

Problém je, že ne každá zranitelnost je CVE s odpovídajícím skóre CVSS.

Devět typů bezpečnostních zranitelností:

- Neopravený software – Neopravené zranitelnosti umožňují útočníkům spustit škodlivý kód využitím známé bezpečnostní chyby, která nebyla opravena. Protivník se pokusí prozkoumat vaše prostředí a vyhledat neopravené systémy a poté na ně přímo nebo nepřímo zaútočit. –

- Chybná konfigurace – Chybné konfigurace systému (např. prostředky se spuštěnými nepotřebnými službami nebo se zranitelnými nastaveními, jako je nezměněné výchozí nastavení) mohou útočníci využít k průniku do vaší sítě. Útočník se bude snažit prozkoumat vaše prostředí a hledat systémy, které mohou být kompromitovány kvůli nějaké chybné konfiguraci, a pak na ně přímo nebo nepřímo zaútočí.

- Slabé přihlašovací údaje – Útočník se může pomocí slovníkových útoků nebo útoků hrubou silou pokusit uhodnout slabá hesla, která pak může použít k získání přístupu do systémů ve vaší síti.

- Phishing, web & Ransomware – Phishing používají útočníci k tomu, aby přiměli uživatele neúmyslně spustit nějaký škodlivý kód, a tím ohrozit systém, účet nebo relaci. Protivník pošle vašim uživatelům odkaz nebo škodlivou přílohu prostřednictvím e-mailu (nebo jiného systému zasílání zpráv), často spolu s nějakým textem/obrázkem, který je svádí ke kliknutí.

- Vztah důvěry – Útočníci mohou zneužít konfigurace důvěry, která byla nastavena tak, aby umožňovala nebo zjednodušovala přístup mezi systémy (např. připojené disky, vzdálené služby), k šíření v síti. Útočník může po získání přístupu k systému pokračovat v narušování dalších systémů, které implicitně důvěřují původně napadenému systému.

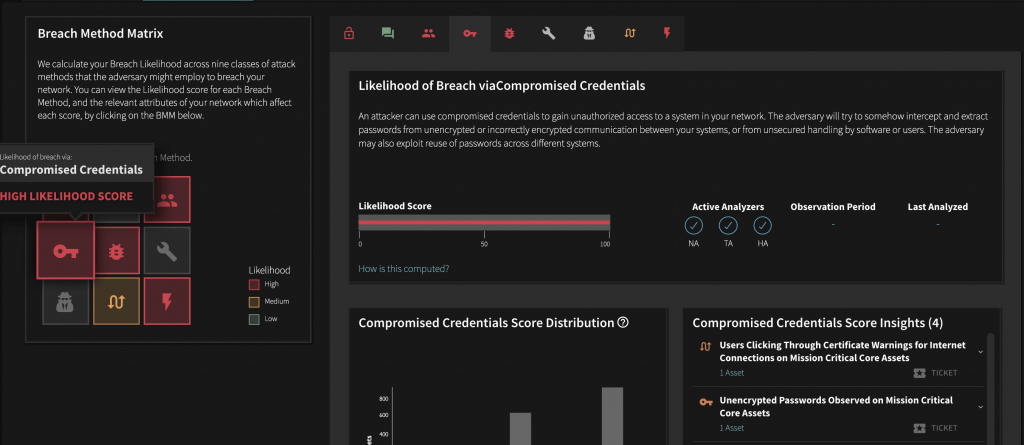

- Kompromitované pověření – Útočník může použít kompromitované pověření k získání neoprávněného přístupu k systému v síti. Protivník se pokusí nějakým způsobem zachytit a získat hesla z nešifrované nebo nesprávně šifrované komunikace mezi vašimi systémy nebo z nezabezpečené manipulace softwaru či uživatelů. Protivník může také využít opakovaného použití hesel v různých systémech.

- Zlomyslný zasvěcenec – Zaměstnanec nebo dodavatel, který by mohl mít přístup k vašim kritickým systémům, se může rozhodnout využít svého přístupu ke krádeži nebo zničení informací nebo k jejich znehodnocení. To je zvláště důležité pro privilegované uživatele a kritické systémy.

- Chybějící/slabé šifrování – Při útocích na chybějící/slabé šifrování může útočník zachytit komunikaci mezi systémy ve vaší síti a ukrást informace. Útočník může zachytit nešifrované nebo špatně šifrované informace a poté může získat kritické informace, vydávat se za obě strany a případně do komunikace mezi systémy vložit falešné informace.

- Zero-days & Neznámé metody – Zero-days jsou specifické softwarové zranitelnosti, které jsou protivníkovi známy, ale pro které není k dispozici oprava, často proto, že chyba nebyla nahlášena dodavateli zranitelného systému. Protivník se bude snažit prozkoumat vaše prostředí a hledat systémy, které mohou být kompromitovány exploitem nultého dne, který má k dispozici, a poté na ně přímo nebo nepřímo zaútočí.

Balbix zkoumá všech 9 tříd zranitelností a automaticky a průběžně vypočítává pravděpodobnost narušení prostřednictvím každé třídy pro každé aktivum ve vaší síti. Výsledek se mapuje do matice metody narušení Balbix a používá se jako součást skóre pro výpočet rizika, které dodává akční, prioritizované poznatky, které pomáhají vašemu týmu maximalizovat kybernetickou odolnost.